Ustawienie otwartego w systemie Windows i Ubuntu Co, dlaczego i jak

- 4249

- 1087

- Tacjana Bartosik

Treść

- Zakres i zalety OpenVPN

- Obszar zastosowań

- Zalety

- Konfiguracja OpenVPN w systemie Windows

- Instalacja i konfiguracja części serwera

- Konfigurowanie części klienta

- Połączenie

- Konfiguracja OpenVPN w Ubuntu

- Konfigurowanie części serwera

- Konfigurowanie części klienta

Internet jest jak morze. Z wysłanymi danymi, jako statek podczas podróży, wszystko może się zdarzyć: mogą zostać uszkodzone, zatopić się w przepływie informacji lub stać się ofiarą „piratów”. Wirtualne prywatne sieci (VPN, VPN) pomagają chronić szczególnie cenne dane przed kradzieżą i stratami - systemy zamkniętych kanałów (tuneli), które są zbudowane w innej, większej sieci. Jednym z rodzajów VPN jest OpenVPN.

Chcesz dowiedzieć się, jak szybko i łatwo tworzyć wirtualne prywatne sieci? Porozmawiajmy o zaletach protokołu OpenVPN, a także o ustawieniach części serwera i klienta w systemie Windows i Ubuntu.

Zakres i zalety OpenVPN

Obszar zastosowań

- Tworzenie bezpiecznych sieci korporacyjnych. Odległość między węzłami takich sieci nie ma znaczenia.

- Ochrona informacji w otwartych sieciach publicznych.

- Połączenie z Internetem kilku hostów za pośrednictwem wspólnej bramy.

- Dostęp do zabronionych zasobów internetowych.

Zalety

- Wszystko jest bezpłatne. Większość z nas nie odmówi bezpłatnego Wi-Fi w kawiarni lub w parku, ale ruch przesyłany przez takie połączenie nie jest chroniony przed przechwyceniem. Bezpłatny OpenVPN skieruje go do zamkniętego tunelu, więc twoje loginy, hasła i inne tajne informacje na pewno nie będą prowadzić niewłaściwych ręków.

- Aby chronić sieć, nie musisz kupować dodatkowego sprzętu.

- Cały przesyłany ruch jest ściśnięty, co zapewnia dużą prędkość komunikacji (wyższą niż w przypadku IPSec).

- Elastyczne ustawienia dla całej złożoności umożliwiają skonfigurowanie VPN.

- Zastosowanie kilku niezawodnych algorytmów szyfrowania zapewnia bardzo wysoki stopień ochrony danych.

- Nie jest wymagana rekonfiguracja ani odłączenie pożarów (ekrany sieciowe) i NAT (technologia konwersji adresów IP w sieciach TCP/IP).

- Protokół obsługuje wszystkie główne systemy operacyjne.

- W przypadku instalacji i ustawień oprogramowania nie potrzebujesz głębokiej wiedzy na temat technologii sieci.

Konfiguracja OpenVPN w systemie Windows

Instalacja i konfiguracja części serwera

Ponieważ większość z nas korzysta z systemu operacyjnego systemu Windows, zapoznamy się z technologią OpenVPN, zaczniemy od tego. Pobierz odpowiednią dystrybucję z oficjalnej strony i rozpocznij instalację.

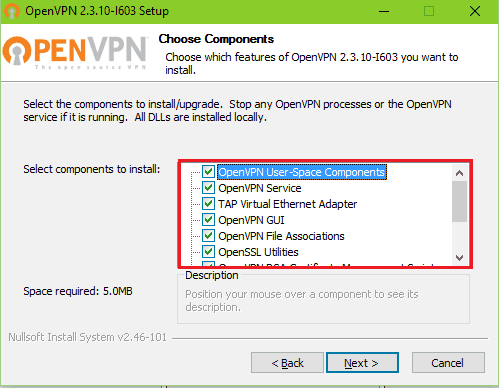

Na liście "Wybierz komponenty do zainstalowania„(Wybierz komponenty do instalacji) Zaznacz wszystko.

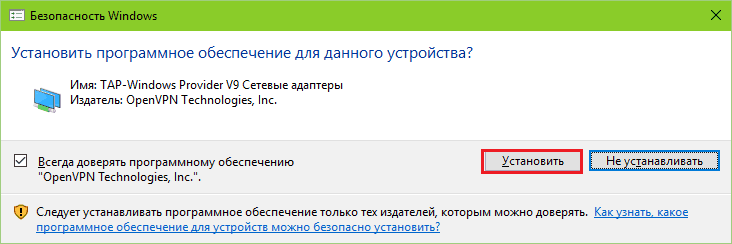

Zgadzam się zainstalować sterownik wirtualnego adaptera sieci dotknij adaptera Windows V9.

Zainstalowane? Teraz utworzymy klucze i certyfikaty VPN.

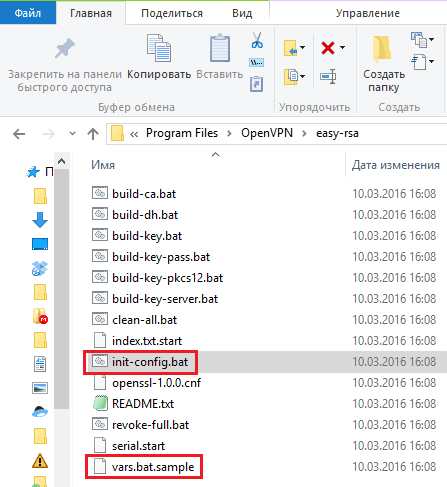

- Przechodzimy do katalogu programu %/OpenVPN/Easy -RSA i uruchamiamy plik pakietu Init-config.Nietoperz - Wprawia plik w tym samym folderze Vars.Nietoperz.próbka Jak Vars.Nietoperz. W przyszłości pakiet zespołów Vars.Nietoperz ustawi zmienne do generowania certyfikatów.

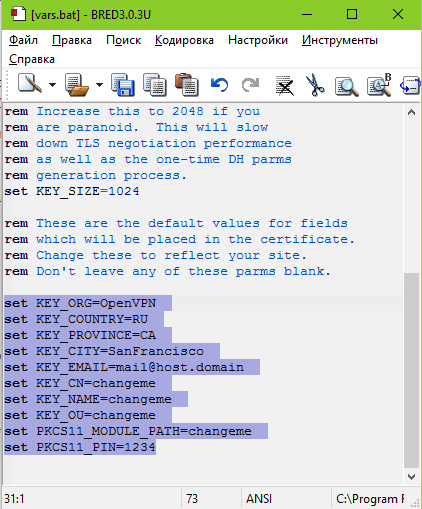

- Po utworzeniu Vars.Nietoperz Otwórz go za pomocą notebooka i przepisz w wybranych wierszach (po „=”). Utrzymujemy zmiany.

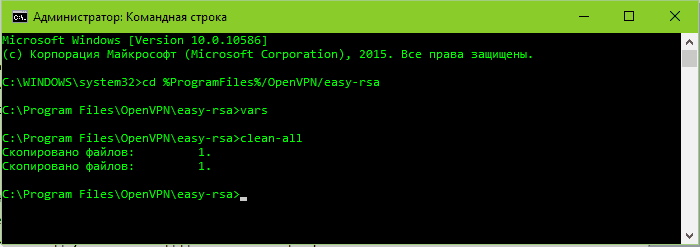

- Następnie uruchamiamy wiersz poleceń od administratora i postępujemy zgodnie z instrukcjami przejścia w /Easy -rs (PŁYTA CD %Pliki programów%/OpenVpn/Łatwy-RSA). Następnie biegamy sekwencyjnie Vars.Nietoperz I Czysty-Wszystko.Nietoperz (Ładujemy zmienne i usuwamy wcześniej utworzone klawisze).

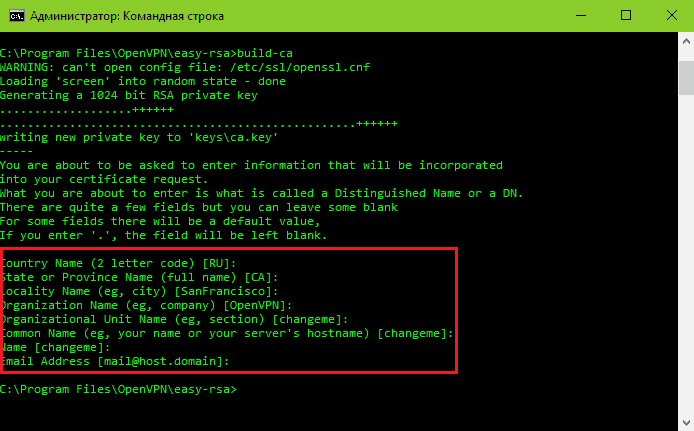

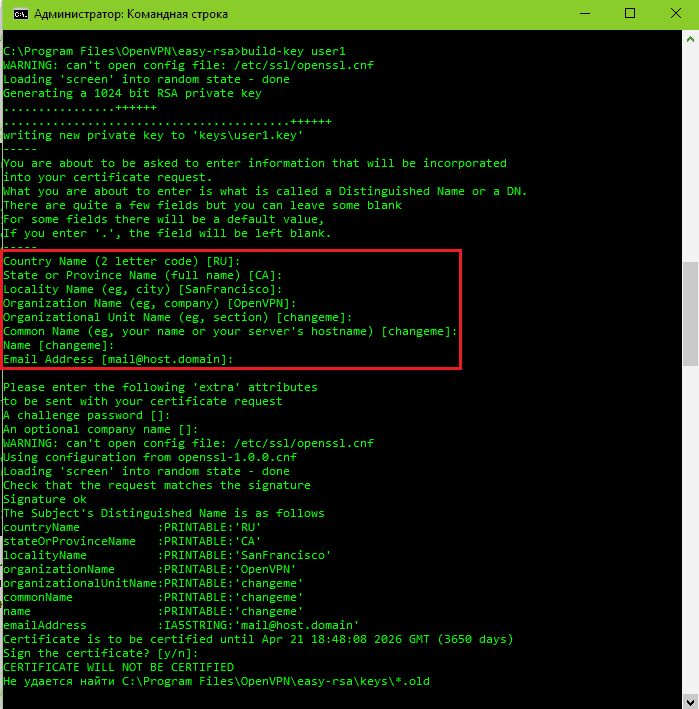

- Wykonujemy pakiet poleceń Zbudować-Ca.Nietoperz - To stworzy nowy główny certyfikat w katalogu programu %/OpenVPN/Easy -RSA/Keys. Wypełnij dane o nazwie organizacji i tak dalej, która jest rozpowszechniana na zrzucie ekranu z ramką, nie jest konieczne - po prostu naciśnij Enter.

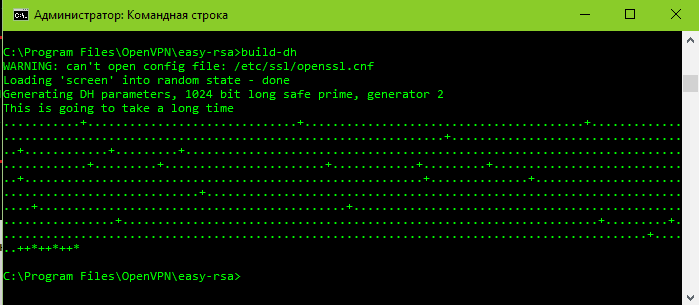

- Początek Zbudować-Dh.Nietoperz - To tworzymy klucz Diffe Helman. Plik pojawi się w folderze /klawisze DH1024.Pem.

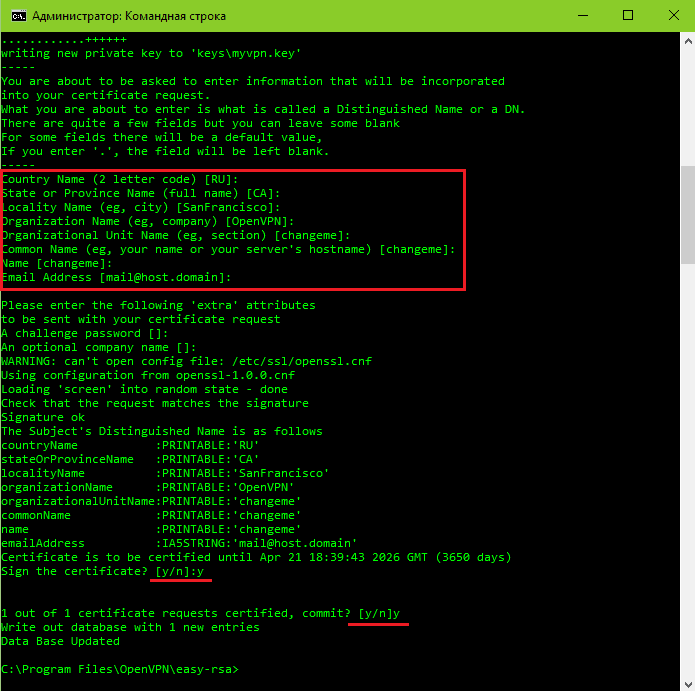

- Z kolei - Klucz serwera: postępuj zgodnie z instrukcją Zbudować-Klucz-serwer Myvpn („MYVPN” to nazwa serwera, możesz określić dowolne inne). Blok pytań, zaczynając od „nazwy kraju”, tęsknimy za naciskaniem Enter. W ciągu ostatnich dwóch pytań - „Podpisz certyfikat?„A następne odpowiadamy„ Y ”.

- Następnie musimy uzyskać klucz klienta: wykonujemy Zbudować-Klucz użytkownik 1 (User1 - Nazwa klienta, możesz zastąpić inną). Jeśli istnieje kilka komputerów klientów, powtarzamy operację dla wszystkich, nie zapominając o zmianie nazwy. Blok okrążony przez ramkę, jak poprzednio, panna.

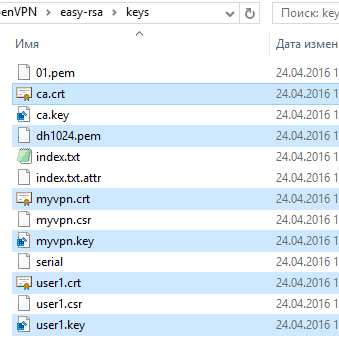

- Następnie kopiujemy z folderu /Łatwy-RSA/Klucze V /OpenVpn/Konfigurator Następujące pliki: DH1024.Pem, Ca.Crt myvpn.Crt, Myvpn.Klucz, użytkownik 1.Klucz, użytkownik 1.Crt. Ostatnie cztery można wywołać w inny sposób. Myślę, że to jasne.

- Następnie w tym samym folderze tworzymy plik konfiguracyjny serwera. Kopiujemy poniższe dyrektywy do notatnika i, jeśli to konieczne, zmieniamy ich parametry na nasze. Zapisujemy dokument z rozszerzeniem .Ovpn i nazwa "serwer".

# Interfejs (l3-tunel)

Dev Tun

# VPN Work Protocol

Proto UDP

# Używany port (możesz określić dowolne bezpłatne)

Port 1234

# Lista certyfikatów i kluczy (zwróć uwagę na nazwy)

CA.Crt

Cert myvpn.Crt

Key Myvpn.Klucz

DH DH1024.Pem

# Typ szyfrowania danych

Cipher AES-256-CBC

# Podświetl zakres adresów IP

Serwer 10.10.10.0 255.255.255.0

# Poziom informacyjny strzelania

Czasownik 3

# Używamy kompresji

Comp-lzo

Utrzymujący się

Trwa Tun

MSSFIX

# Ustaw maksymalną liczbę powtarzanych zdarzeń

Mute 25

# Liczba jednocześnie połączonych klientów (5)

Max-Clients 5

# Sesja klienta życia Life Life

KeepAlive 10 120

# Widoczność przez klientów (dozwolonych)

Klient-klient

# Zidentyfikuj każdy adres użytkownika 1

Podsieć topologii

# Ustaw opóźnienie przed dodaniem trasy

Trasa-opóźnienie

#Widać, jeśli chcemy podać Internet. Adresy DNS.

Push „Redirect-Gateway DEF1”

Push „DHCP-Option DNS x.X.X.X "

Push „DHCP-Option DNS x.X.X.X "

Dodatkowo przeczytaj dyrektywy konfiguracji serwera Tutaj.

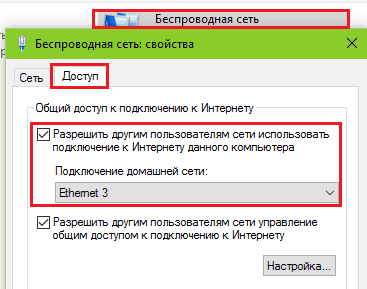

Następnie, aby dystrybuować Internet, przechodzimy do katalogu połączeń sieciowych, otwieramy właściwości interfejsu, który patrzy na globalną sieć, przejdź do zakładki ”Dostęp„, umieść znak naprzeciw”Pozwól innym użytkownikom korzystać z tego połączenia .. „I wybieramy adapter wirtualny Tap -Windows V9 z listy - moim zdaniem jest to Ethernet 3.

- Utwórz plik konfiguracji klienta. Skopiuj następny tekst do notebooka i zapisz dokument z rozszerzeniem .OVPN pod nazwą „klient”.

Klient

Dev Tun

Proto UDP

# IP lub nazwa domeny serwera VPN i portu połączenia.

Zdalny x.X.X.X 1234

CA.Crt

Cert User1.Crt

Kluczowy użytkownik 1.Klucz

Cipher AES-256-CBC

Comp-lzo

Utrzymujący się

Trwa Tun

Czasownik 3

Inne dyrektywy konfiguracji klienta patrz Tutaj.

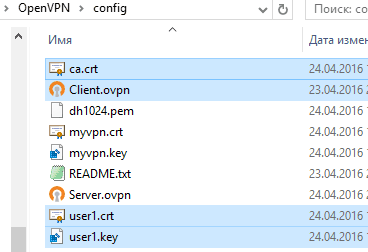

Konfigurowanie części klienta

Zainstaluj aplikację na komputerze klienckim. Następnie przejdź do serwera, otwórz katalog programu programu %/OpenVPN/Config i skopiuj stamtąd pliki Ca.CRT, klient.OVPN, użytkownik 1.Crt, użytkownik 1.Klucz w folderze sieciowym lub na dysku flash USB. Przesyłamy je do podobnego folderu komputera klienckiego.

Połączenie

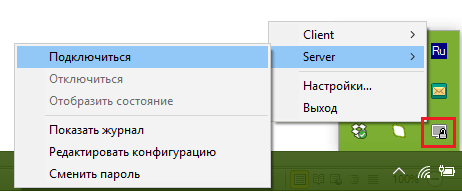

Aby uruchomić serwer, kliknij etykietę „OpenVPN GUI” na komputerze stacjonarnym. W tria pojawi się szara ikona. Kliknij go za pomocą odpowiedniego przycisku myszy, wybierz menu polecenia "serwer" I "Łączyć".

Z udanym połączeniem ikona zmieni kolor na zielony. Z niepowodzeniem kliknij menu "Zobacz magazyn": Wskazuje błąd.

Połączenie klienta jest wykonywane w ten sam sposób, tylko zamiast ”serwer„Wybierz w menu”Klient".

Konfiguracja OpenVPN w Ubuntu

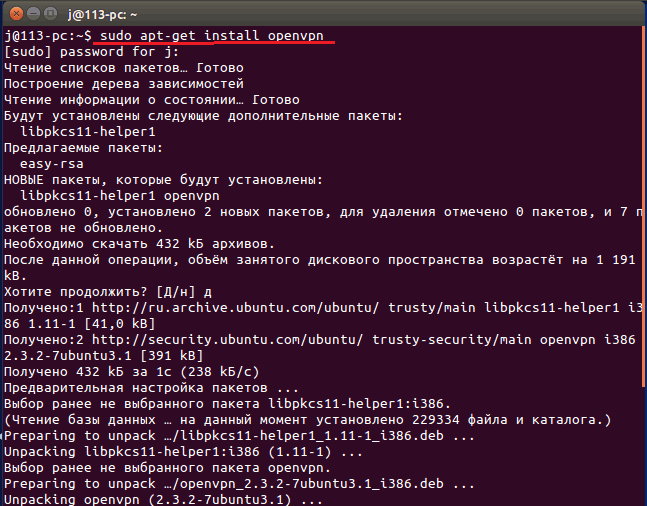

Zaczynamy od faktu, że podobnie jak w systemie Windows, instalujemy pakiet OpenVPN na serwerze i maszynach klientów. Dyrektywa instalacji wersji konsoli za pośrednictwem terminalu jest następująca: Sudo apt-get install OpenVpn. W razie potrzeby możesz zainstalować graficzne wersje pakietów z Ubuntu Applications Center.

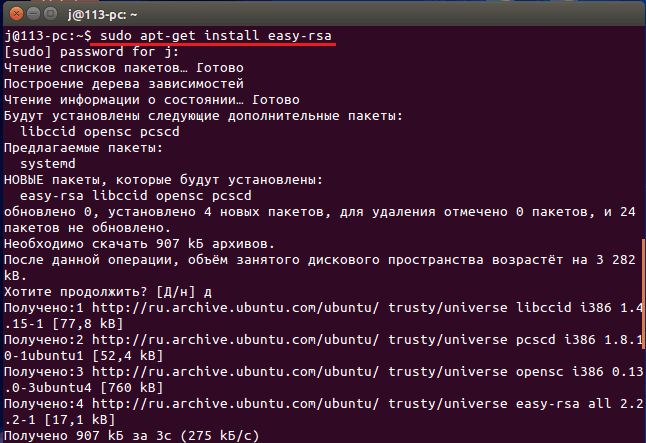

Jednak najważniejszym elementem jest moduł Easy-RSA, zaprojektowany do generowania certyfikatów i kluczy, nie jest zawarty w Display Linux-Display. Będzie musiał zostać zainstalowany osobno, po zakończeniu polecenia: Sudo TRAFNY-Dostawać zainstalować Łatwy-RSA.

Konfigurowanie części serwera

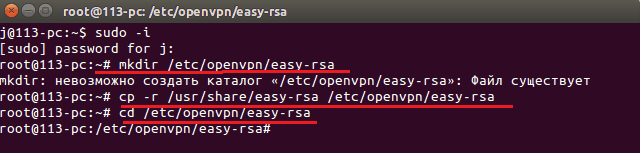

- Po zainstalowaniu programu i dodatkowego modułu tworzymy katalog ”Łatwe -rs„W folderze /itp. /OpenVpn: Sudo mkdir/etc/openvpn/easy -rsa. Skopiuj zawartość ze strony instalacji: Cp -r/usr/share/easy -rs/etc/openvpn/easy -rsa.

- Następnie przejdź do nowego katalogu: CD/etc/openvpn/easy -rs/ i zacznij tworzyć certyfikaty i klucze.

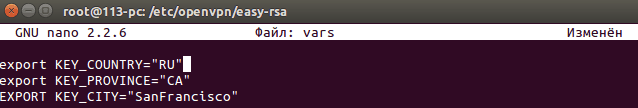

- Otwórz pliki zmienne vars za pomocą nano konsoli edytora (analogowe vars.Nietoperz w systemie Windows) i zaimportuj do niego te same dane, co w Vars.Nietoperz, ze zmienionymi wartościami:

Key_country = ru

Key_provincy = ca

Key_city = Sanfrancisco

Key_org = OpenVpn

Key_email = [email protected]

Key_cn = Changeme

Key_name = Changeme

Key_ou = Changeme

Pkcs11_module_path = Changeme

Pkcs11_pin = 1234

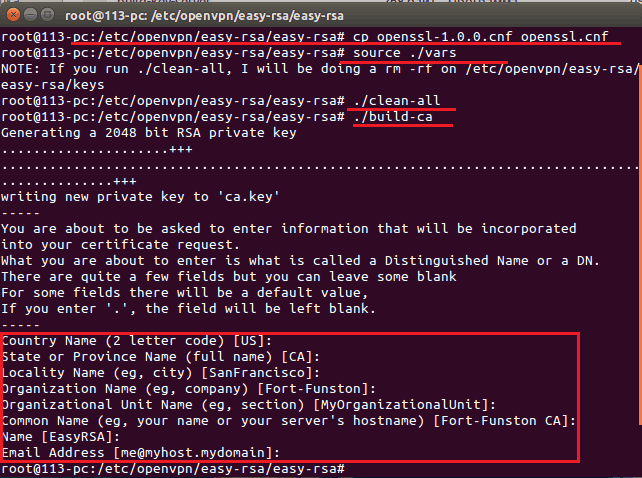

- Skopiuj pakiet kryptograficzny OpenSSL: CP OpenSSL-1.0.0.CNF Opensl.CNF.

- Pobieramy zmienne z Vars: Źródło ./Vars.

- Usuwaliśmy wcześniej utworzone dane: ./Czysty-Wszystko.

- Tworzymy nowy główny certyfikat: ./Zbudować-Ca. Blok pytań w ramce, której tęsknimy.

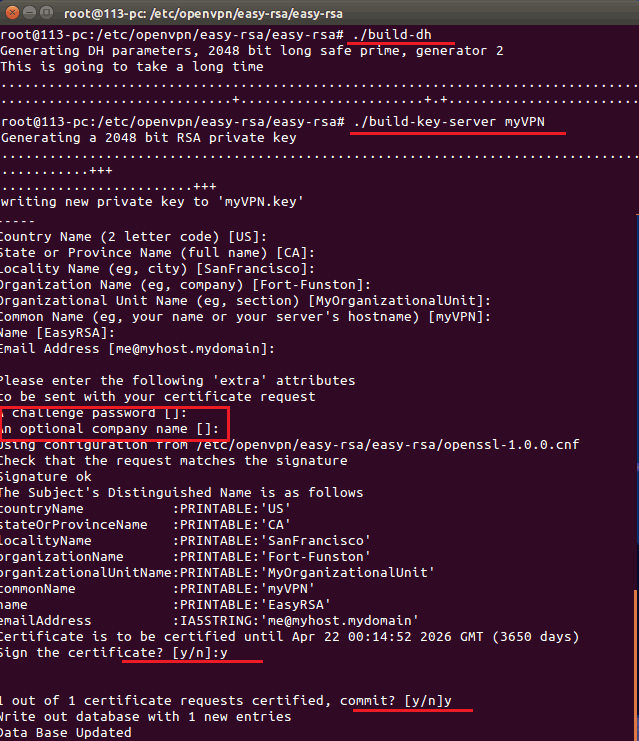

- Następnie - Klucz Diffe Helman: ./Zbudować-Dh.

- Za nim znajduje się certyfikat serwera: ./Zbudować-Klucz-serwer Myvpn (Myvpn, jak pamiętasz, to nazwa, możesz mieć inny). Mamy dedykowany blok (jest on zmniejszony na zrzucie ekranu), odpowiadamy na 2 ostatnie pytania „y”.

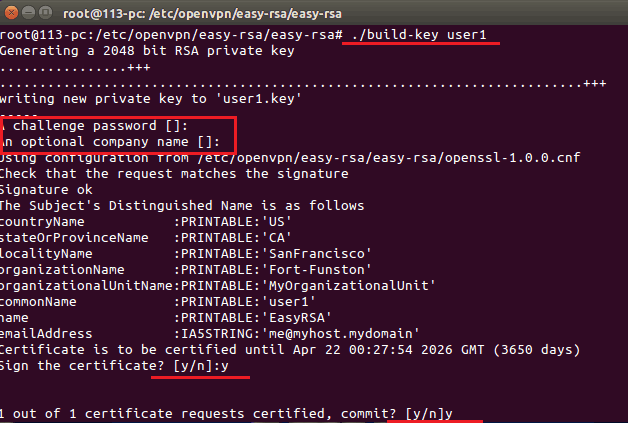

- Ostatni utworzymy certyfikat klienta: ./Zbudować-Klucz użytkownik 1 (Zamiast „User1” możesz wymyślić inną nazwę). W tym samym czasie znów tęsknimy za blokiem przydzielonym na badaniu i odpowiadamy „Y” na dwa ostatnie pytania.

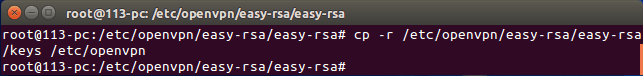

Wszystkie utworzone klucze i certyfikaty są zachowane na podskórnie /itp/OpenVpn/Łatwy-RSA/Klucze. Przenosimy je do folderu /OpenVPN: Cp -r/etc/openvpn/easy -rs/klawisze/etc/openvpn.

Na końcowym etapie tworzymy plik konfiguracyjny serwera w folderze /etc /openvpn: Nano /itp/OpenVpn/serwer.Conf i wypełnij go w taki sam sposób, jak wypełniony podobny dokument w systemie Windows. Jedyną różnicą to inne sposoby:

CA/etc/openvpn/klawisze/ca.Crt

DH/etc/openVPN/Keys/DH2048.Pem

Cert/etc/openvpn/klawisze/myvpn.Crt

Klucz/etc/openvpn/klawisze/myvpn.Klucz

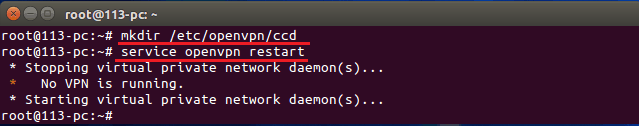

Na koniec tworzymy katalog konfiguracji maszyn klientów: mkdir/etc/openvpn/ccd, I Uruchamiamy serwer: Service OpenVpn Start.

Jeśli serwer się nie uruchomi, prawdopodobnie popełnia błąd w konfiguracji. Informacje o problemie można wyświetlić w dokumencie/var/log/openvpn.Zaloguj się za pomocą polecenia Ogon -f/var/log/openvpn.dziennik.

Konfigurowanie części klienta

Po zainstalowaniu aplikacji na komputerze klienckim przesyłamy klucz i certyfikaty generowane na serwerze na serwerze i tworzymy konfigurację.

Klucz i certyfikaty - Ca.Crt, użytkownik 1.Crt I użytkownik 1.Klucz, są w folderze/etc/openvpn/klawisze. Skopiuj je na dysku flash USB i wstaw do folderu o tej samej nazwie na komputerze klienta.

Plik konfiguracyjny jest tworzony za pomocą Nano: Nano/etc/openvpn/klient.Conf, i wypełnij model Windows. Nie zapomnij przepisać właściwych sposobów:

CA/etc/openvpn/klawisze/ca.Crt

DH/etc/openVPN/Keys/DH2048.Pem

Cert/etc/openvpn/klawisze/użytkownik1.Crt

Klucz/etc/openvpn/klawisze/użytkownik1.Klucz

Wszystko jest gotowe. Aby połączyć się z serwerem, używamy tego samego polecenia: Service OpenVpn Start.

***

Instrukcja okazała się długa, ale w rzeczywistości wykonanie tych działań zajmuje 5-10 minut. Bardziej szczegółowe informacje o pracy z OpenVPN znajdują się w sekcji ”Dokumentacja„Oficjalna strona aplikacyjna. Spróbuj, a ci się uda!

- « Nie było możliwe ustalenie połączenia Skype, jak pozbyć się błędu

- Co to jest hashtagi? Jak i gdzie ich używać? »