Korzystanie z Veracrypt do szyfrowania danych

- 1330

- 111

- Pan Edmund Kubacki

Do 2014 r. Kod open source Truecrypt był najbardziej zalecanym (i naprawdę wysokiej jakości) w celu szyfrowania danych i dysków, ale potem programiści stwierdzili, że nie jest bezpieczny i włączył pracę nad programem. Później nowy zespół programistów nadal pracował nad projektem, ale już pod nową nazwą - Veracrypt (dostępny dla Windows, Mac, Linux).

Korzystając z bezpłatnego programu Veracrypt, użytkownik może wykonywać niezawodne szyfrowanie w czasie rzeczywistym na dyskach (w tym szyfrowanie dysku systemowego lub zawartości dysku flash) lub w kontenerach plików. Instrukcje dotyczące Veracrypt - szczegółowe dotyczące głównych aspektów korzystania z programu do różnych celów szyfrowania. UWAGA: W przypadku dysku systemowego systemu Windows może być lepiej używać szyfrowania BitLocker -.

Uwaga: wykonujesz wszystkie działania pod względem odpowiedzialności, autor artykułu nie gwarantuje bezpieczeństwa danych. Jeśli jesteś nowicjuszem, zalecam nie korzystanie z programu do szyfrowania dysku komputerowego lub osobnej sekcji z ważnymi danymi (jeśli nie jesteś gotowy, aby przypadkowo stracić dostęp do wszystkich danych), najbezpieczniejszą opcją jest tworzenie zaszyfrowanych kontenerów plików, które opisano później w przywództwie.

Instalacja Veracrypt na komputerze lub laptopie

Następnie zostanie rozważona wersja Veracrypt dla systemu Windows 10, 8 i Windows 7 (chociaż samo użycie będzie prawie takie samo dla innych systemów operacyjnych).

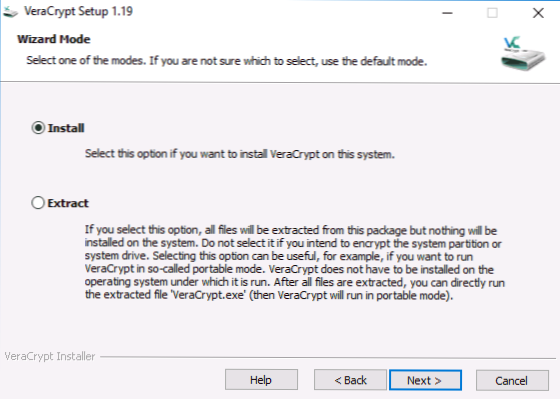

Po uruchomieniu instalatora programu (możesz pobrać Veracrypt z oficjalnej strony https: // veracrypt.CodePlex.Com/ ) Otrzymasz wybór - zainstaluj lub wyodrębnia. W pierwszym przypadku program zostanie zainstalowany na komputerze i zintegrowany z systemem (na przykład w celu szybkiego połączenia zaszyfrowanych kontenerów, możliwości szyfrowania sekcji systemowej), po prostu jest po prostu rozpakowany z możliwością użycia jako program przenośny.

Następny etap instalacji (jeśli wybierzesz element instalacji) zwykle nie wymaga żadnej akcji od użytkownika (ustawienia domyślne są ustawione - instaluj dla wszystkich użytkowników, dodaj etykiety na początek i na komputery stacjonarne, kojarzy pliki z rozszerzeniem .HC z Veracrypt).

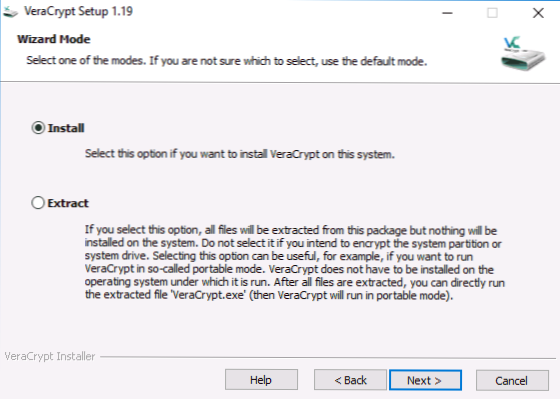

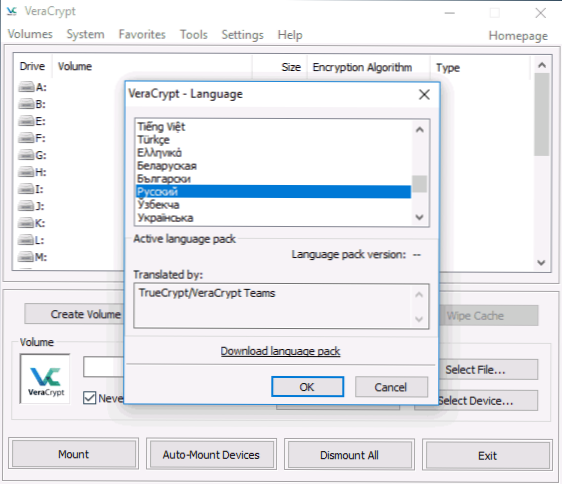

Natychmiast po instalacji zalecam uruchomienie programu, przejdź do menu Ustawienia i wybierz tam język rosyjski (w każdym razie nie włączył się automatycznie).

Veracrypt Użyj instrukcji

Jak już wspomniano, Veracrypt można użyć do tworzenia szyfrowanych kontenerów plików (osobny plik z rozszerzeniem .HC, zawierający niezbędne pliki w zaszyfrowanej formie i, jeśli to konieczne, zamontowane w systemie jako osobny dysk), szyfrowanie systemu i konwencjonalne dyski.

Najczęściej używana jest pierwsza opcja szyfrowania do przechowywania poufnych danych, zacznijmy od tego.

Tworzenie zaszyfrowanego kontenera plików

Procedura tworzenia zaszyfrowanego kontenera plików będzie następująca:

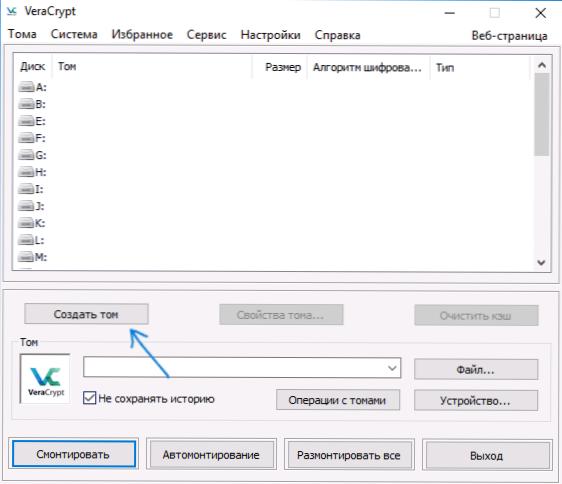

- Kliknij przycisk „Utwórz TOM”.

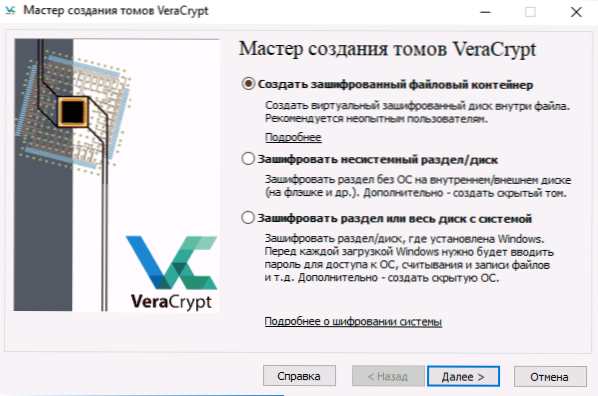

- Wybierz „Utwórz zaszyfrowany kontener plików” i kliknij „Dalej”.

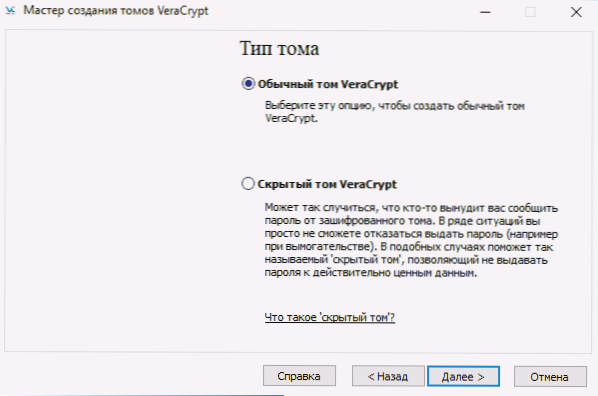

- Wybierz „zwykły” lub „ukryty” tom Vraacrypt. Hidden Volume to specjalny obszar wewnątrz zwykłego woluminu Veracrypt, a dwa hasła są zainstalowane, jedno na woluminu zewnętrznym, drugi - na wewnętrznym. Jeśli jesteś zmuszony powiedzieć hasło na zewnętrznej woluminie, dane w objętości wewnętrznej będą niedostępne, a jednocześnie nie będzie możliwe ustalenie z zewnątrz, że istnieje również ukryty wolumin. Poniżej znajduje się opcja utworzenia prostego głośności.

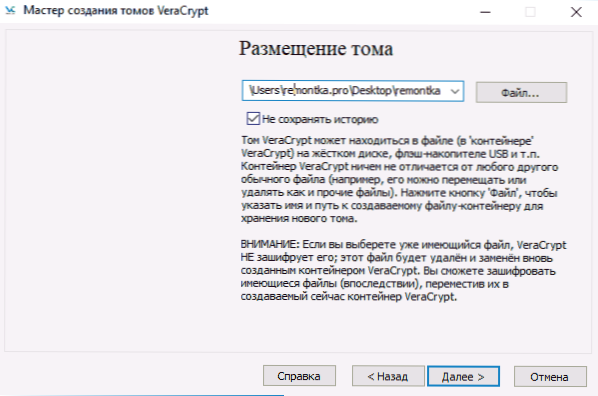

- Wskaż ścieżkę, w której plik kontenera Veracrypt będzie przechowywany (na komputerze, dysk zewnętrzny, dysk sieciowy). Możesz określić dowolną rozdzielczość pliku lub w ogóle go nie wskazywać, ale „poprawne” rozszerzenie powiązane z Veracrypt - .HC

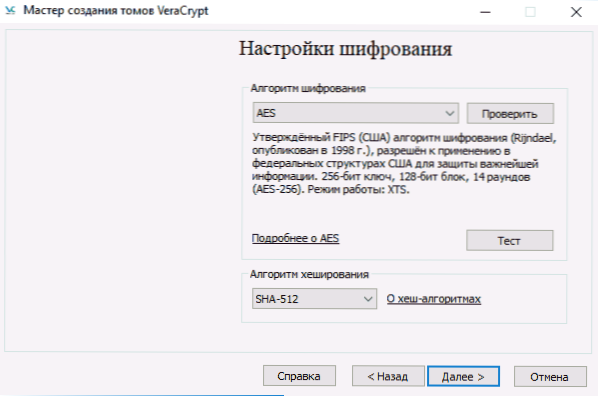

- Wybierz algorytm szyfrowania i skrótu. Głównym tutaj jest algorytm szyfrowania. W większości przypadków AES jest wystarczający (i będzie to zauważalnie szybsze niż inne opcje, jeśli procesor obsługuje sprzęt szyfrowania AES), ale można jednocześnie użyć kilku algorytmów (szyfrowanie sekwencyjne przez kilka algorytmów), z których opisy można można znaleźć na Wikipedii (po rosyjsku).

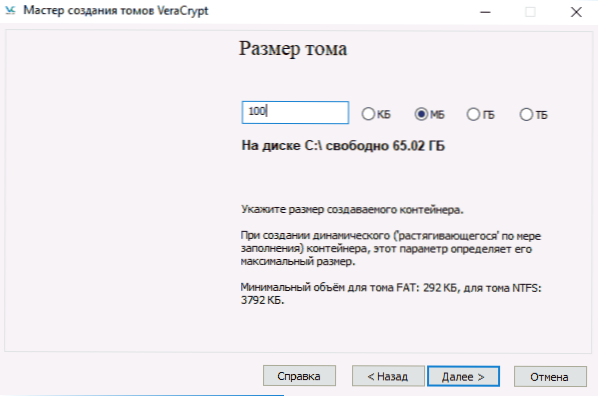

- Ustaw rozmiar utworzonego szyfrowanego pojemnika.

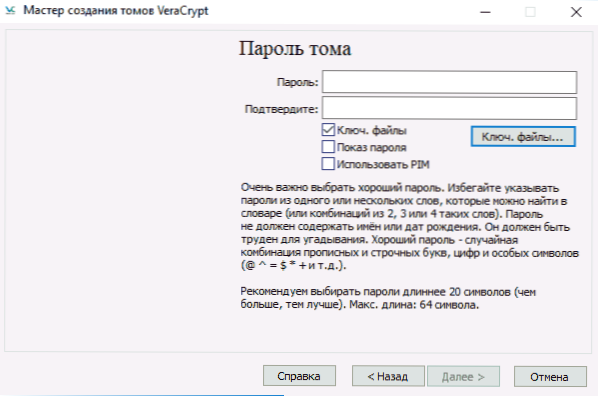

- Wskaż hasło zgodnie z zaleceniami przedstawionymi w oknie przypisania hasła. W razie potrzeby możesz ustawić dowolny plik zamiast hasła (klucz ”. Pliki „będą używane jako klucz, można użyć kart inteligentnych), jednak jeśli ten plik zostanie utracony lub uszkodzony, nie będzie działać, aby uzyskać dostęp do danych. Element „Użyj PIM” pozwala ustawić „mnożnik iteracji osobowej”, który wpływa na niezawodność szyfrowania bezpośrednio i pośrednio (jeśli PIM jest wskazany, będzie musiał zostać wprowadzony oprócz hasła do woluminu, t.mi. Hakowanie jest bardziej skomplikowane).

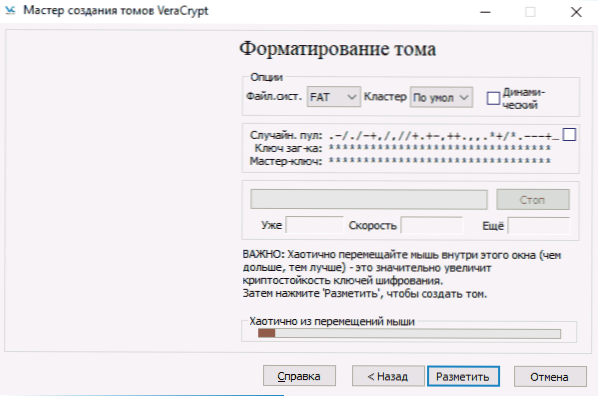

- W następnym oknie ustaw system plików woluminu i po prostu przesuń wskaźnik myszy przez okno, aż linia postępu u dołu okna zostanie wypełniona (lub nie stanie się zielona). Podsumowując, kliknij „Zaznacz”.

- Po zakończeniu operacji zobaczysz wiadomość, że Tom Veracrypt został pomyślnie utworzony, po prostu kliknij „Exit” w następnym oknie.

Następnym krokiem jest zamontowanie utworzonego głośności do użytku, do tego:

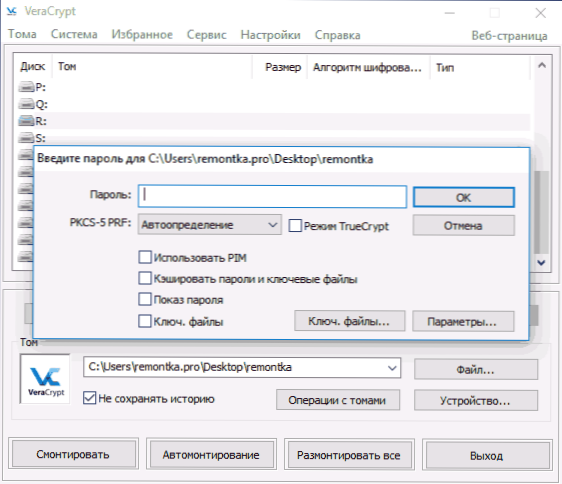

- W sekcji „Tom” wskazuj ścieżkę do utworzonego kontenera pliku (naciskając przycisk „Plik”), wybierz list liter.

- Wskaż hasło (w razie potrzeby podaj pliki kluczowe).

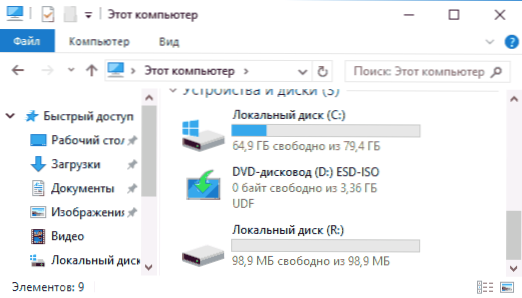

- Poczekaj na zakończenie mocowania głośności, po czym będzie wyświetlany w Veracrypt i w postaci dysku lokalnego w przewodzie.

Podczas kopiowania plików na nowy dysk zostaną one zaszyfrowane „w locie”, a także odszyfrowane podczas dostępu do nich. Na końcu pracy wybierz wolumin (litera dysku) w Veracrypt i kliknij „Break”.

Uwaga: Jeśli chcesz, zamiast „Mount” możesz nacisnąć „automoning”, aby w przyszłości zaszyfrowany wolumin był połączony automatycznie.

Szyfrowanie dysku (sekcja dysku) lub napęd Flash

Kroki podczas szyfrowania dysku, dysku flash lub innego napędu (nie -system) będą takie same, ale na drugim etapie konieczne będzie wybranie elementu „Zaszyfruj niesystematyczną sekcję/dysk”, po wybraniu urządzenia - wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskaż, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskazać, czy wskaż, czy urządzenie Dysk jest sformatowany lub szyfrowany z istniejącymi danymi (zajmie to więcej czasu).

Następny inny moment znajduje się na końcowym etapie szyfrowania w przypadku wyboru „Format dysk”, musisz wskazać, czy na utworzonym TOM zostanie użyty więcej niż 4 GB.

Po zaszyfrowaniu tomu otrzymasz instrukcje dotyczące dalszego użycia dysku. Nie będzie dostępu do poprzedniego listu do niego, konieczne będzie skonfigurowanie autoomacji (jednocześnie dla sekcji dysku i dysków wystarczy kliknąć „Auto Monting”, sam program znajdzie sam program je) lub zamontuj w taki sam sposób, jak opisano dla kontenerów plików, ale kliknij przycisk „Urządzenie” zamiast „pliku”.

Jak szyfrować dysku systemowy w Veracrypt

Podczas szyfrowania sekcji lub dysku systemowego hasło będzie wymagane przed załadowaniem systemu operacyjnego. Bądź bardzo ostrożnie używając tej funkcji - teoretycznie możesz uzyskać system, którego nie można załadować, a jedynym wyjściem będzie ponowna instalacja systemu Windows.

Uwaga: Jeśli na początku szyfrowania sekcji systemowej zobaczysz wiadomość „Wygląda na to, że system Windows nie jest zainstalowany na dysku, z którego jest ładowany” (ale w rzeczywistości tak nie jest), najprawdopodobniej sprawa jest „dla” Specjalny „zainstalowany system Windows 10 lub 8 z zaszyfrowanymi EFI w sekcji i szyfrowaniem dysku Systemu Veraacrypt nie będzie działać (na początku artykułu Bitlocker już zalecił w tym celu), chociaż w przypadku niektórych szyfrowania systemów EFI pomyślnie działa z powodzeniem pracami działa.

Szyfrowanie dysku systemowego przechodzi w taki sam sposób jak prosty dysk lub sekcja, z wyjątkiem następujących punktów:

- Wybierając szyfrowanie sekcji systemowej, na trzecim etapie zostanie zaproponowany wybór - zaszyfruj cały dysk (fizyczny HDD lub SSD) lub tylko sekcja systemu na tym dysku.

- Wybór pojedynczego ładowania (jeśli zainstalowany jest tylko jeden system operacyjny) lub multi -polling (jeśli jest kilka).

- Przed szyfrowaniem zostaniesz zaproszony do utworzenia dysku odzyskiwania w przypadku uszkodzenia Veracrypt Bootloader, a także z problemami z ładowaniem systemu Windows po szyfrowaniu (możesz pobrać dysk odzyskiwania i całkowicie rozszyfrować sekcję, wprowadzając go do oryginalnego stanu stanu ).

- Zostanie zaproponowane do wyboru trybu czyszczenia. W większości przypadków, jeśli nie przechowujesz bardzo strasznych tajemnic, po prostu wybierz element „nie”, znacznie zaoszczędzi czas (godziny czasu).

- Przed szyfrowaniem zostanie zakończony test, umożliwiając Veraacrypt „upewnić się”, że wszystko będzie działać poprawnie.

- Ważny: Po naciśnięciu przycisku „test” otrzymasz bardzo szczegółowe informacje na temat tego, co będzie dalej. Polecam bardzo ostrożnie, aby przeczytać wszystko.

- Po naciśnięciu OK i po ponownym uruchomieniu będziesz musiał wprowadzić podane hasło, a jeśli wszystko poszło pomyślnie, po wejściu do systemu Windows zobaczysz wiadomość, którą przekazało szyfrowanie, a wszystko, co pozostaje do zrobienia, to kliknięcie przycisku „Szyfrowanie” i poczekaj zakończenie procesu szyfrowania.

Jeśli w przyszłości będziesz musiał całkowicie rozszyfrować dysk lub sekcję systemową, wybierz „System” - „na stałe rozszyfrowanie sekcji/dysku systemu” w menu Veraacrypt ”.

Dodatkowe informacje

- Jeśli używasz kilku systemów operacyjnych na komputerze, to za pomocą VRAACRYPT możesz utworzyć ukryty system operacyjny (menu - System - Utwórz ukryty system operacyjny), podobny do ukrytego woluminu, który został napisany powyżej.

- Jeśli objętości lub dyski są montowane bardzo powoli, możesz spróbować przyspieszyć proces, ustawiając długie hasło (20 lub więcej znaków) i małego PIM (w ciągu 5-20).

- Jeśli podczas szyfrowania sekcji systemowej coś dzieje się niezwykle (na przykład z kilkoma zainstalowanymi systemami, program oferuje tylko samotne ładowanie lub zobaczysz wiadomość, że system Windows znajduje się na dysku, w którym znajduje się bootloader) - zalecam, aby nie eksperymentować (jeśli Nie ma gotowości do utraty wszystkiego zawartości dysku bez możliwości powrotu do zdrowia).

To wszystko, udane szyfrowanie.

- « Jak zobaczyć informacje o wejść do systemu Windows 10

- Błąd dpc_watchdog_vilation w systemie Windows 10 i jak to naprawić »