Wybór i konfigurowanie uwierzytelniania sieci

- 725

- 191

- Gracja Piekarski

Uwierzytelnianie sieciowe jest codziennie napotykaną dużą liczbą użytkowników Internetu. Niektórzy ludzie nie wiedzą, co oznacza ten termin, a wielu nawet nie podejrzewa jego istnienia. Prawie wszyscy użytkownicy sieci WWW rozpoczynają dzień roboczy z faktem, że są uwierzytelnieni. Jest to potrzebne podczas wizyty pocztowej, sieci społecznościowych, forów i innych rzeczy.

Użytkownicy codziennie spotykają się z uwierzytelnianiem, nie podejrzewając tego.

Co oznacza słowo uwierzytelnianie i zasada pracy

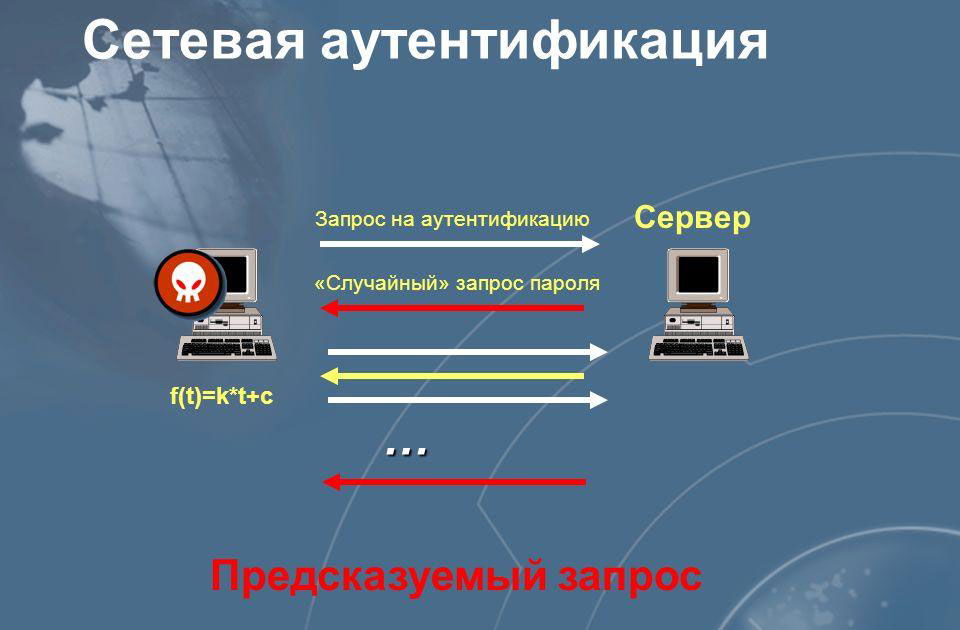

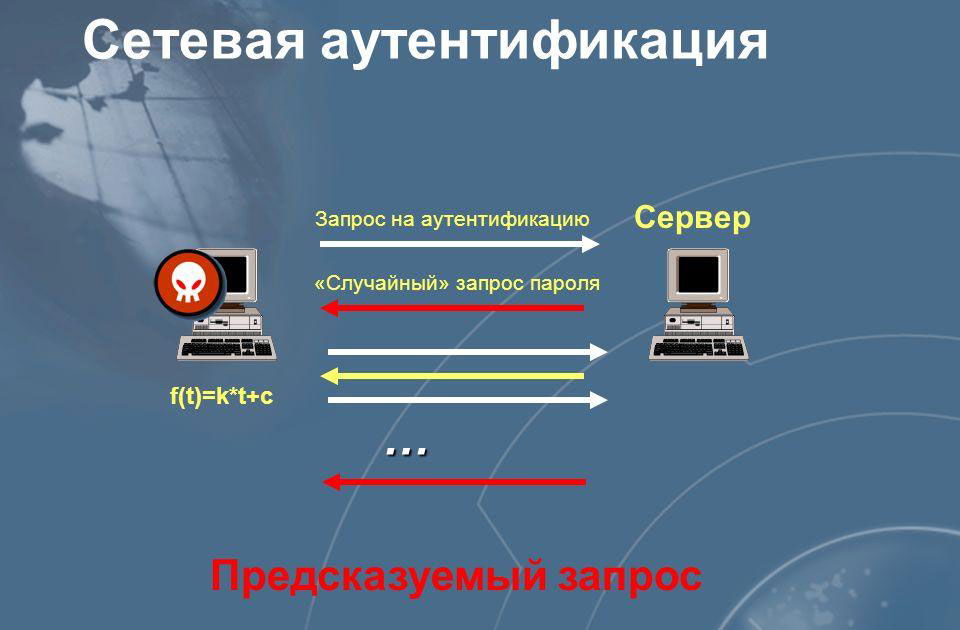

Uwierzytelnianie jest procedurą, z jaką sprawdzą dane danych użytkownika, na przykład podczas odwiedzania jednego lub drugiego zasobu sieci globalnej. Uzga na danych przechowywanych w portalu internetowym za pomocą danych wskazanych przez użytkownika. Po uchwaleniu uwierzytelnienia uzyskasz dostęp do takich lub innych informacji (na przykład Twoja skrzynka pocztowa). Jest to podstawa każdego systemu zaimplementowanego na poziomie programu. Często określony termin wykorzystuje prostsze wartości, takie jak:

- upoważnienie;

- uwierzytelnianie.

Aby przejść uwierzytelnianie, musisz wprowadzić login i hasło dla swojego konta. W zależności od zasobu mogą mieć znaczące różnice od siebie. Jeśli obsługujemy identyczne dane na różnych stronach, narażasz się na kradzież danych osobowych przez atakujących. W niektórych przypadkach informacje te mogą być automatycznie wydawane dla każdego użytkownika. Aby wprowadzić niezbędne dane, z reguły, specjalny formularz jest używany do zasobu sieci globalnej lub w określonej aplikacji. Po wprowadzeniu niezbędnych informacji zostaną wysłane do serwera w celu porównania z tymi, które są w bazie danych. Jeśli się zbiegły, otrzymasz dostęp do zamkniętej części witryny. Wprowadzając nieprawidłowe dane, zasób internetowy zgłosi błąd. Sprawdź ich poprawność i wprowadź ponownie.

Jaką identyfikację sieci do wyboru

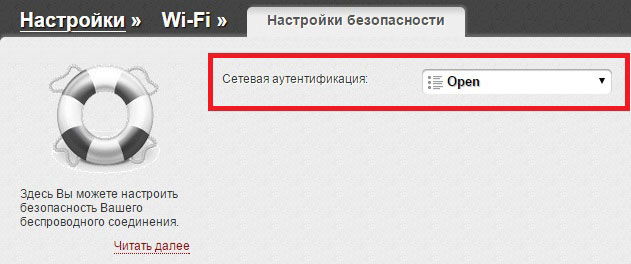

Wiele osób myśli o tym, który identyfikacja sieciowa wybrać, ponieważ istnieje kilka rodzajów. Najpierw musisz zdecydować o którymkolwiek z nich. Na podstawie otrzymanych informacji wszyscy zdecydują się samodzielnie. Jednym z najnowszych standardów uwierzytelniania sieci jest IEEE 802.1x. Otrzymał szerokie wsparcie dla prawie wszystkich programistów sprzętu i programistów. Ten standard obsługuje 2 metody uwierzytelniania: Otwórz i za pomocą hasła (klucz). W przypadku metody otwartej jedna stacja może połączyć się z inną bez potrzeby autoryzacji. Jeśli to ci nie odpowiada, konieczne jest pozbycie się metody za pomocą klucza. W przypadku ostatniej opcji hasło jest szyfrowane jedną z metod:

- WEP;

- WPA-Personal;

- WPA2-Personal.

Najbardziej odpowiednią opcję można zainstalować na dowolnym routerze.

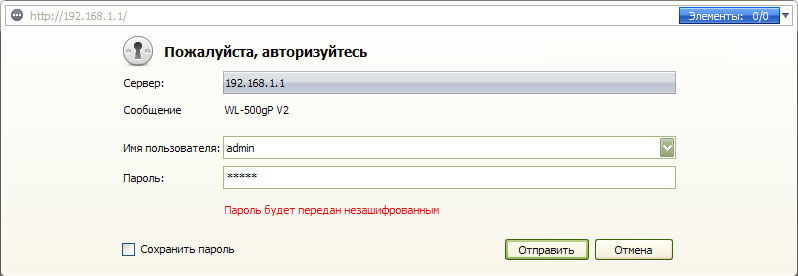

Przechodzimy do ustawień routera

Nawet nieprzygotowany użytkownik z łatwością wytworzy wszystkie niezbędne konfiguracje. Aby rozpocząć dostrajanie urządzenia, musisz podłączyć go do komputera osobistego za pomocą kabla. Jeśli to akcja jest wykonywana, otwórz dowolną przeglądarkę internetową i wybierz http: // 192 w wierszu adresu.168.0.1, a następnie kliknij Enter. Określony adres jest odpowiedni dla prawie każdego urządzenia, ale dokładniejsze informacje można odczytać w instrukcjach. Nawiasem mówiąc, ta akcja jest tylko uwierzytelnianiem, po którym uzyskasz dostęp do zamkniętych informacji routera. Zobaczysz żądanie wejścia w interfejsie, które pomoże Ci wykonać niezbędne ustawienia. Jeśli nikt nie zmienił logowania i hasła, domyślnie prawie wszystkie modele z różnych kompleksów używają słowa admin w obu dziedzinach. Zakupiony router ma otwartą sieć bezprzewodową, dzięki czemu każdy może się z nią połączyć. W przypadku, gdy ci to ci nie odpowiada, należy go chronić.

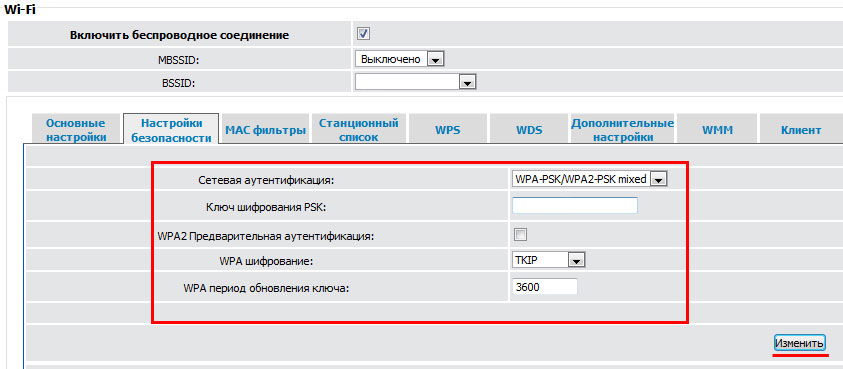

Chronimy sieć bezprzewodową

W różnych modelach nazwy menu i podmenu mogą się różnić. Najpierw musisz przejść do menu routera i wybrać bezprzewodowe ustawienia sieci Wi-Fi. Wskazujemy nazwę sieci. Będą widoczne przez wszystkie urządzenia bezprzewodowe, które należy podłączyć do urządzenia. Następnie musimy wybrać jedną z metod szyfrowania, której lista jest podana powyżej. Zalecamy obsługę WPA2-PSK. Określony system jest jednym z najbardziej niezawodnych i uniwersalnych. W odpowiednim polu musisz wprowadzić klucz wymyślony przez Ciebie. Zostanie używany do łączenia się z urządzeniem bezprzewodowym urządzenia z urządzeniami (smartfony, laptopy, tablety i inne gadżety). Po zakończeniu wszystkich powyższych działań sieć bezprzewodowa będzie w pełni chroniona przed nieautoryzowanym połączeniem z nim. Nikt nie może użyć twojego ruchu, nie znając hasła do uwierzytelnienia.

Aby zainstalowane hasło do ochrony sieci przed nieautoryzowanym połączeniem, musi składać się z wystarczająco dużej liczby znaków. Zaleca się stosowanie nie tylko liczb, ale także liter górnych i dolnych rejestrów.

- « Jak skonfigurować router tendera

- Klawiatura na laptopie nie działa przyczyn i sposobów rozwiązania »