Przyjdź na 60 sekund 3 sposoby natychmiastowego zablokowania witryny na komputerze bez programów trzeciego

- 3712

- 249

- Pan Ludwik Żak

Treść

- Blokowanie niechcianych treści za pomocą DNS. Czas wykonania - 15 sekund

- Jak zmienić DN w ustawieniach połączeń sieciowych

- Blokowanie za pomocą pliku hostów (+ kilka tajemnic, aby nie znajdowały). Czas wykonania - 50 sekund

- 2 sposoby ukrycia notatek w pliku hostów, aby nie zostały usunięte

- Blokowanie za pomocą tras statycznych. Czas wykonania - 30 sekund

F1COMP mówił już o niektórych rodzajach blokowania zasobów internetowych, ale dziś mamy inne zadanie - aby dowiedzieć się, jak blokować witrynę na komputerze w ciągu kilku sekund bez korzystania z programów router. I aby dziecko nie zgadywało, jak to zrobiłeś.

Blokowanie niechcianych treści za pomocą DNS. Czas wykonania - 15 sekund

Najłatwiejszym i najszybszym sposobem ograniczenia dzieci do niechcianych treści jest zmiana DNS w ustawieniach połączeń sieciowych.Domyślnie wszystkie żądania sieci komputerowej obsługują serwer internetowy dostawcy Internetu. Te serwery są potrzebne, aby porównać nazwy witryn, które użytkownik zapisuje na pasku adresu przeglądarki, ich adresach IP (w przeciwnym razie witryny nie otwierają się). Jeśli zamiast DNS dostawcy, przepisz inne adresy w ustawieniach połączenia - specjalne, niektóre zasoby internetowe nie zostaną załadowane.

Specjalne adresy to DNS z funkcją filtrowania niektórych treści, z reguły, szkodliwej i seksualnej. Nie można zablokować dowolnej strony z ich pomocą, ale ograniczenie młodego talentu do dostępu do treści dorosłych i zasobów oszustów jest całkiem całkiem.

Zaletą tej metody jest to, że ustawienie jest trudne do wykrycia, a także że nie musisz śledzić i pamiętać nazw i adresów wszystkich niechcianych zasobów. Wady - w nieelastyczności i nie zawsze poprawna praca. Niektóre strony, które teoretycznie spełniają kryteria filtrowania, nadal pozostają przystępne. Ponadto, z powodu przesunięcia DNS, prędkość połączenia może zmniejszyć.

Poniżej podaję niekompletną listę bezpłatnych DN z filtrowaniem treści (pierwszy IP jest głównym, drugim - alternatywą):

- 77.88.8.7 i 77.88.8.3 (należą do serwisu Yandex) - Block złośliwe (phishing, szpieg, wirusy rozprzestrzeniające) i strony dorosłych (seksualne).

- 77.88.8.88 i 77.88.8.2 (również należą do Yandex) - blokuje tylko złośliwe miejsca.

- 9.9.9.9 (Service Quad9 DNS) - tylko złośliwe strony.

- 8.26.56.26 i 8.20.247.20 (Comodo Secure DNS) - tylko złośliwe strony.

- 199.85.126.30 i 199.85.127.30 (Norton ConnectSafe) - Złośliwe, dorosłe i niepożądane treści (na temat alkoholu, palenia, narkotyków, kryminalnego stylu życia, sekt religijnych, samobójstw itp. P.).

- 199.85.126.20 i 199.85.127.20 (Norton ConnectSafe) - złośliwe i dorosłe treści.

- 199.85.126.10 i 199.85.127.10 (Norton ConnectSafe) - tylko złośliwe treści.

- 208.67.222.123 i 208.67.220.123 (Opendns Premium Cisco) - Złośliwe i dorosłe treści.

- 208.67.222.222 i 208.67.220.220 (OPENDNS Premium Cisco) -Wgląda treść.

- 176.103.130.130 i 176.103.130.131 (Adguard DNS) - Zasoby reklamowe i phishingowe.

- 176.103.130.132 i 176.103.130.134 (Adguard DNS) - Szkodliwe i niechchotylowe strony + Wykluczenie ich z wyników wyszukiwania.

Jak zmienić DN w ustawieniach połączeń sieciowych

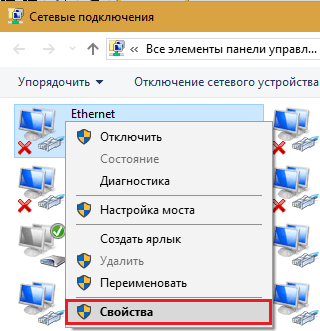

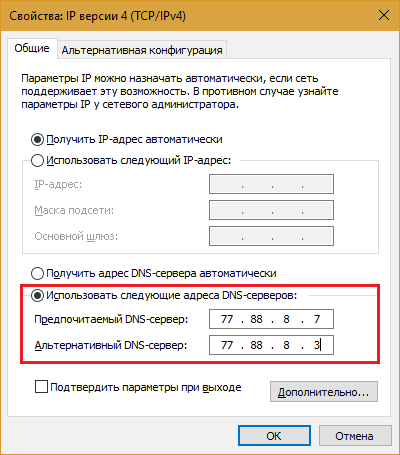

Otwórz na komputerze właściwości połączenia internetowego.

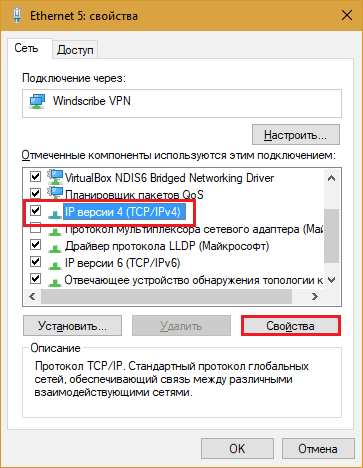

Wybierz na liście używanych przez niego komponentów, protokół IP w wersji 4 i ponownie kliknij przyciskNieruchomości".

W właściwościach protokołu umieść znak ”Użyj następujących adresów DNS„I wprowadź adres IP wybranych serwerów na polach”Preferowane" I "Alternatywny".

Ustawienia wejdą w życie następnym razem, gdy połączenie z siecią.

Blokowanie za pomocą pliku hostów (+ kilka tajemnic, aby nie znajdowały). Czas wykonania - 50 sekund

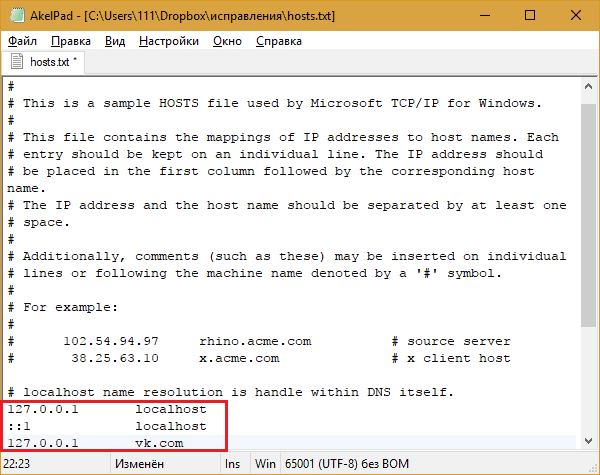

Większość użytkowników Internetu wie, co się znajduje i do tego, co służy i do tego, co jest. I dla tych, którzy nie wiedzą, wyjaśnię: ten plik to lokalny DNS, baza danych zasobów internetowych i adresów IP porównywanych w Internecie.W momencie instalacji systemu Windows plik hostów zawiera tylko informacje odniesienia (oznaczone # na początku linii) i jedyne zapisywanie podstawy - ”127.0.0.1 Localhost", co oznacza adres 127.0.0.1 należy do tego komputera. Czasami poniżej jest kolejna linia - ":: 1 Localhost", który wskazuje to samo, ale w formacie IPv6.

O tym, gdzie jest plik hostów, jak go otworzyć i zapisać, F1Compot już powiedział, więc nie powtórzę się. Zastanowię się nad najważniejszą rzeczą - jak go używać do blokowania dostępu do stron internetowych. Odbywa się to bardzo po prostu: na początku nowego wiersza zapisujemy adres IP 127.0.0.1 a następnie przez lukę - nazwa zablokowanego zasobu. Dzięki tej akcji przypisujemy stronę adresu sieciowego lokalnego komputera, to znaczy komputer będzie próbował znaleźć go nie w Internecie, ale na jego płytach.

Poniżej pokazuje przykład blokowania VK.Com z gospodarzami:

Blokowanie witryny za pośrednictwem pliku hosta nie jest trudne, ale jeśli ograniczysz ją do tego, dziecko szybko napędzi sytuację i usunie blokowanie, ponieważ ta metoda jest dobrze znana (a Google ci powie). Co zrobić, aby pozostał w ignorancji, przeczytaj poniżej.

2 sposoby ukrycia notatek w pliku hostów, aby nie zostały usunięte

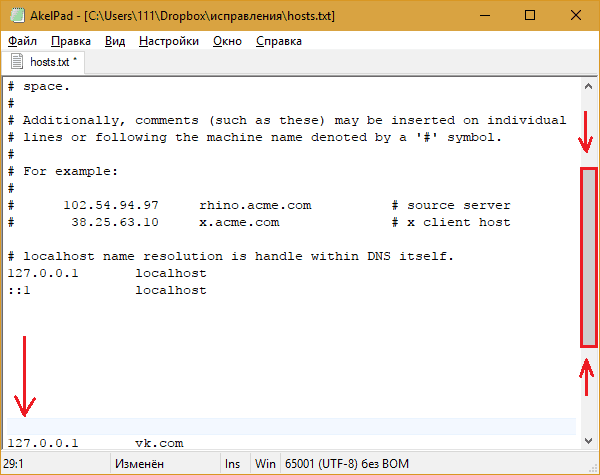

Pierwsza metoda maskowania rekordów w pliku hostów jest bardzo prosta, ale niezbyt wiarygodna, ponieważ jest przeznaczona do nieuwagi dziecka. Polega na umieszczeniu pustych linii w początkowej części pliku, którą użytkownik widzi, gdy otwiera go w notatniku.Istotą przebrania jest przesunięcie zapisów blokujących kilkaset linii w dół, aby wykraczały daleko poza granice okna. I taka duża objętość pustej przestrzeni jest przed nimi konieczna, aby suwak w przewijającym pasku zamienił się w cienki, niewidoczny pasek i nie przyciągał uwagi.

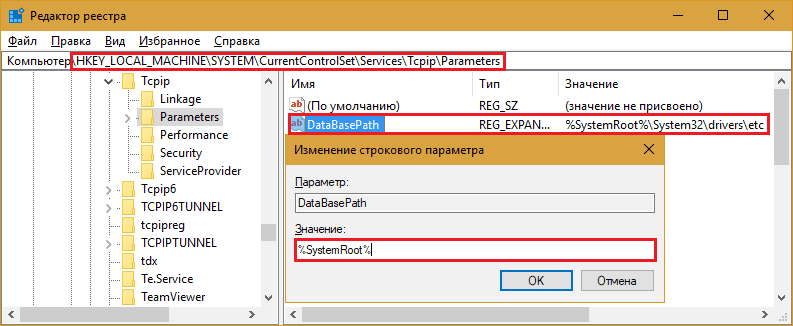

Druga metoda jest bardziej skomplikowana, ale bardziej niezawodna. Tylko osoba kompetentna może to odeznawać, ponieważ technika nie jest powiązana z zapisami, ale z „ukrytym” samym plikiem hosta.

Jak to zrobić:

- Otwórz katalog %Windir%\System32 \Sterowniki \itp i skopiuj plik hostów, na przykład w folderze Windows.

- Pozostaw oryginalny plik niezmieniony: jego zadaniem jest stworzenie widoczności dla dziecka, że nie ma żadnych rekordów blokujących.

- Wprowadź strony internetowe, do których zamierzasz zamknąć dostęp do przesuniętej kopii pliku hostów.

- Uruchom edytora rejestru, przejdź do sekcji Hklm \System \CurrentControlset \Usługi \TCPIP \Parametry I jako nowa wartość ustawienia Databasepath Napisz ścieżkę do przesuniętej kopii hostów. Jest to konieczne, aby system Windows mógł go używać zamiast oryginału.

Blokowanie za pomocą tras statycznych. Czas wykonania - 30 sekund

Ta metoda, w przeciwieństwie do dwóch poprzednich, jest rzadko używana. Ale jest to tylko u ręki, ponieważ w kontekście blokowania dostępu do stron na ten temat jest bardzo mało napisane w Internecie, a wielu użytkowników nawet nie podejrzewa tej możliwości. Dlatego najprawdopodobniej nie zostaniesz wycięty.Stała lub statyczna trasa sieciowa to ściśle zdefiniowana ścieżka ruchu z jednej jednostki sieciowej do drugiej. Abyś zrozumiał istotę blokowania zasobów internetowych za pomocą tej technologii, wyjaśnię trochę, jak to działa.

Końcowymi węzłami sieci w naszym przypadku będą komputer domowy i serwer, na którym jest przechowywana witryna, którą chcesz zablokować. W przedziale między nimi jest router (domyślna brama), którego adres jest wskazany w ustawieniach połączenia. Zadaniem bramy jest przekierowanie ruchu z sieci domowej do Internetu iz powrotem. Dzieje się tak ze zwykłymi połączeniami sieciowymi.

Czasami sytuacje pojawiają się, gdy ruch określonego zasobu sieciowego należy wysyłać domyślnie pominięcie blokady - za pośrednictwem innego serwera. Aby to zrobić, użytkownik (dokładniej administrator komputera) ma możliwość ręcznego przepisania ścieżek sieciowych, to znaczy wskazać następujące: „”Ruch witryny A powinien przejść przez bramę B". To jest statyczna trasa. Jeśli na miejscu "brama b„Wskaż nieistniejący adres IP, więc”strona a„Nie będzie się ładować.

Aby utworzyć stałą drogę do Witryny, konieczne jest znalezienie adresu IP serwera, na którym hostuje. Jednym ze sposobów na to jest instrukcja Świst URL W wierszu poleceń. Stworzenie jest również wykonywane przez wiersz poleceń, więc nie zajmiesz więcej niż minutę na wszystko na wszystko na wszystko.

Na przykład zobaczmy, jak zablokować witrynę YA.ru.

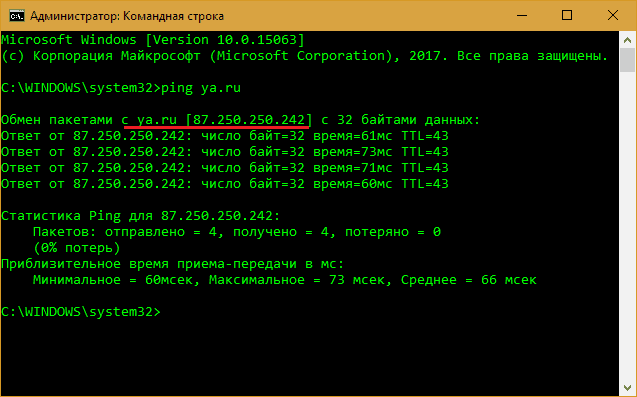

- Uruchom wiersz poleceń z prawami administratora i przestrzegaj instrukcji Świst Ya.ru, Aby znaleźć witrynę IP. To jest 87.250.250.242.

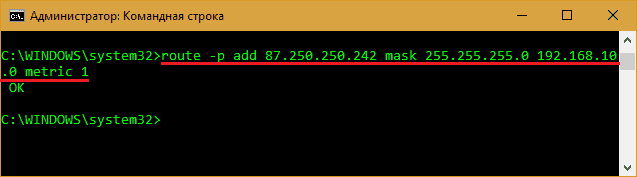

- Następnie utworzymy stałą drogę do zasobu z danymi IP - spełnimy polecenie Trasa -p Dodaj 87.250.250.242 MASK 255.255.255.0 192.168.10.0 Metryka 1.

OK Odpowiedź wskazuje, że trasa została utworzona i witryna YA.Ru nie otworzy się na tym komputerze.

Co oznaczają części instrukcji ”Trasa -p Dodaj 87.250.250.242 MASK 255.255.255.0 192.168.10.0 Metryka 1":

Trasa -p Dodaj - Dodaj polecenie (dodaj) i zachowanie (-p) trasa stała.

87.250.250.242 - IP strony blokującej.

192.168.10.0 - IP nieistnieją brama.

Maska 255.255.255.0 - Maska sieciowa.

Metryka 1 - Metryka wskazująca na priorytet użycia trasy przed resztą (ponieważ może być kilka). Numer 1 oznacza najwyższy możliwy priorytet.

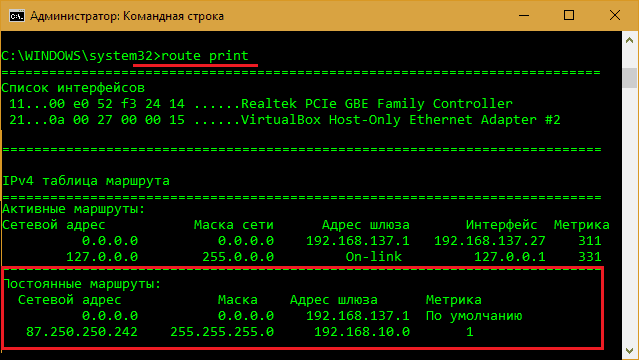

Aby wyświetlić wszystkie regularne trasy skonfigurowane na komputerze, postępuj zgodnie z instrukcjami konsoli poleceń

Trasa Wydrukować

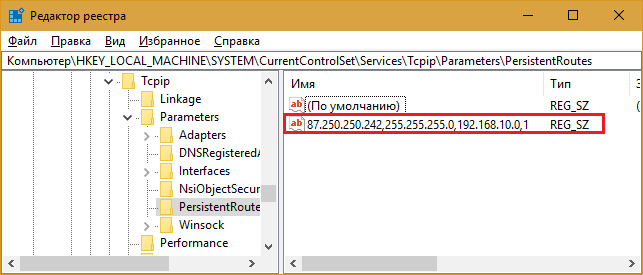

Lub spójrz na sekcję rejestru HKLM \ System \ CurrentControlset \ Services \ TCPIP \ Parameters \ TristentRoutes.

Aby usunąć wszystkie trasy statyczne i odblokować miejsca, wykonaj polecenie

Trasa -F

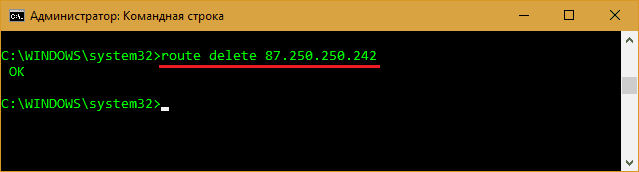

Kolejna instrukcja ma na celu usunięcie jednej trasy

Usuń trasę Strona blokowania IP

Zaletą metody blokowania zasobów internetowych za pomocą tras statycznych jest wydajność i prostota, a główną wadą jest praca z adresami IP, a nie nazwami witryn. Faktem jest, że duże portale używają wielu różnych adresów - całe zakresy, a małe salony mogą udostępniać jednego IP z kilkoma sąsiadami. Jednym słowem, aby zablokować w ten sposób, na przykład sieć społecznościową, będziesz musiał utworzyć kilkadziesiąt tras, aw drugim przypadku losowy zasób, który dziecko musi być blokowane.

***

To wszystko. Zbadaliśmy tylko najszybsze i najbardziej „niezdarne” metody blokowania zasobów internetowych na komputerach z systemem Windows. Ale daleko od jedynego. Istnieją znacznie bardziej zaawansowane technologie przeznaczone specjalnie do tych celów, na przykład zapory ogniowe (zapory) i kontrole rodzicielskie. Ale ponieważ są znacznie więcej niż minuta na ich rozwój i otoczenie, będą one tematem innego artykułu.- « Prognoza Bitcoin na 2018 r., Opinie ekspertów. Haipanem trochę?

- Jak znaleźć przyczynę niebieskiego ekranu śmierci Windows (BSOD) »