Bez szansy na uratowanie tego, co jest wirusem zmiany i jak sobie z tym poradzić

- 4383

- 454

- Wiara Kita

„Przepraszam, ale… twoje pliki są szyfrowane. Aby uzyskać klucz do odszkodowania, pilnie przenieś piechotę kwoty pieniędzy na portfel ... w przeciwnym razie twoje dane zostaną zniszczone nieodwołalnie. Masz 3 godziny, czas minął ". I to nie jest żart. Wirus Schifer - Zagrożenie bardziej niż prawdziwe.

Dzisiaj porozmawiamy, że złośliwe programy ceremonii, które rozprzestrzeniły się w ostatnich latach, to, co zrobić w przypadku infekcji, jak wyleczyć komputer i czy to w ogóle, a także jak się przed nimi chronić.

Treść

- Szyfrujemy wszystko!

- Sposoby rozmieszczenia wirusów zmianowych

- Jak zachowuje się szypterator na zainfekowanym komputerze

- Jak wyleczyć komputer z szyfrowania

- Prawidłowa procedura początku szyfrowania

- Co zrobić, jeśli pliki są już zaszyfrowane

- Jeśli pliki nie odszyfrowają

- Jak chronić przed złośliwym złośliwym

Szyfrujemy wszystko!

Schifer Virus (Encoder, Cryptor) to specjalna odmiana operatorów zszkodowawczych, których działaniami są szyfrowanie plików użytkowników i późniejszych wymagań dotyczących wymienienia narzędzia do dekodowania. Kwoty okupu zaczynają się gdzieś od 200 USD i osiągają dziesiątki i setki tysięcy zielonych kawałków papieru.

Kilka lat temu tylko komputery oparte na oknach były poddawane atakom tej klasy. Dzisiaj ich zasięg rozszerzył się na pozornie dobrze zasilane Linux, Mac i Android. Ponadto różnorodność gatunków enkoderów stale rośnie - nowe produkty pojawiają się jeden po drugim, które mają coś do zaskoczenia światem. Tak więc głośna pandemia Wannacry powstała dzięki „przekraczaniu” klasycznego Worma Trojan-Sipper i Network Worm (Malicious Program, który jest dystrybuowany za pośrednictwem sieci bez aktywnego udziału użytkowników).

Po WannaCry pojawił się nie mniej wyrafinowany petya i zły królik. A ponieważ „biznes szyfrowania” przynosi właścicielom dobry dochód, możesz być pewien, że nie są to ostatnie.

Coraz więcej szyfrowania, szczególnie tych, którzy widzieli światło w ciągu ostatnich 3-5 lat, używają trwałych algorytmów kryptograficznych, które nie mogą hakować ani egzekwowania klawiszy ani innych istniejących środków. Jedynym sposobem na przywrócenie danych jest użycie oryginalnego klucza, który atakujący zaoferują zakup. Jednak nawet przeniesienie wymaganej kwoty nie gwarantuje otrzymania klucza. Przestępcy nie spieszą się, aby ujawnić swoje tajemnice i stracić potencjalny zysk. A jaki jest sens spełnienia swoich obietnic, jeśli mają już pieniądze?

Sposoby rozmieszczenia wirusów zmianowych

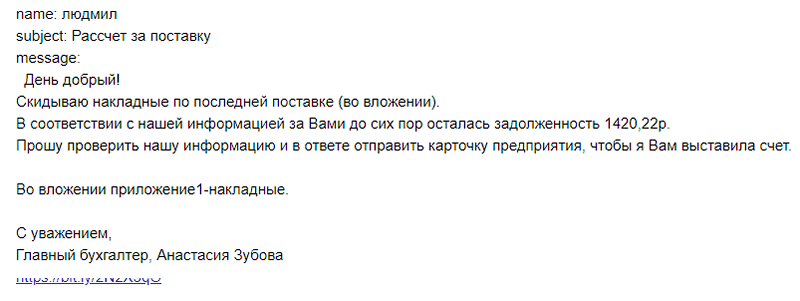

Główną ścieżką awarii prywatnych użytkowników i organizacji jest e -mail, dokładniej pliki i linki dołączone do liter.

Przykład takiego listu przeznaczonego dla „klientów korporacyjnych”:

Kliknij link lub uruchamianie pliku trojana wywiera monit o zawartość listu. Atakujący często używają następujących historii:

- „Pilnie spłacić dług pożyczki”.

- „Oświadczenie roszczenia zostało złożone w sądzie”.

- „Zapłać grzywnę/składek/podatek”.

- „Demotrum wypłaty narzędzi”.

- „Och, to ty na zdjęciu?"

- „Lena poprosiła o pilne przekazanie tego” i t. D.

Zgadzam się, tylko kompetentny użytkownik zareaguje na taki list z ostrożnością. Większość bez wahania otworzy inwestycję i uruchomi szkodliwy program własnymi rękami. Nawiasem mówiąc, pomimo płaczu antywirusa.

W przypadku rozprzestrzeniania się szyfrowania są aktywnie stosowane:

- Sieci społecznościowe (biuletyn z rachunków znajomych i nieznajomych).

- Szkodliwe i zarażone zasoby internetowe.

- Baner reklamowy.

- Wysyłanie posłańców z kont hakujących.

- Detektory i dystrybutorzy witryn i dystrybutorów Keigenes i pęknięcia.

- Witryny dla dorosłych.

- Dodatek i sklepy z treściami.

Przewody wirusów Shifrators są często innymi szkodliwymi programami, w szczególności demonstrantów reklamowych i trojan-bakdorów. Ten ostatni, wykorzystując luki w systemie i oprogramowaniu, pomóż przestępcy uzyskać zdalny dostęp do zainfekowanego urządzenia. Uruchomienie kodu w takich przypadkach nie zawsze pokrywa się z potencjalnie niebezpiecznymi działaniami użytkownika. Podczas gdy Backdor pozostaje w systemie, atakujący może w dowolnym momencie przenikać do urządzenia i rozpocząć szyfrowanie.

Aby zarażić komputery organizacji (w końcu mogą one wycisnąć więcej niż użytkownicy domowi) są opracowywane szczególnie wyrafinowanymi metodami. Na przykład trojan petya przeniknął urządzenia za pośrednictwem modułu aktualizacji konta podatkowego Medoc.

Krypcje z funkcjami sieci sieciowych, jak już wspomniano, są dystrybuowane za pośrednictwem sieci, w tym Internetu, poprzez słabości protokołów. I możesz zostać zarażonym nimi bez robienia. Najbardziej niebezpieczni użytkownicy rzadkich systemów operacyjnych Windows są najbardziej niebezpieczne, ponieważ aktualizacje są zamknięte przez dobrze znane luki.

Niektóre złe, takie jak WannaCry, wykorzystują luki w lukach 0-dniowych (zero dnia), to znaczy tych, których twórcy systemów jeszcze nie znają. Niestety, niemożliwe jest w pełni wytrzymać infekcję w ten sposób, jednak prawdopodobieństwo, że to ty jesteś wśród ofiar, które nawet nie osiągają 1%. Dlaczego? Tak, ponieważ złośliwe oprogramowanie nie może od razu zainfekować wszystkich wrażliwych maszyn. I choć przedstawia nowe ofiary, twórcom systemów udaje się wydać aktualizację oszczędnościową.

Jak zachowuje się szypterator na zainfekowanym komputerze

Proces szyfrowania z reguły zaczyna się niezauważony, a kiedy jego znaki stają się oczywiste, aby zapisać dane późno: do tego czasu szkodliwość zaszyfrowała wszystko, do czego dotarł. Czasami użytkownik może zauważyć, w jaki sposób rozszerzenie się zmieniło w niektórych plikach otwartych folderów.

Bez przyczynowy wygląd plików nowego, a czasem drugiego rozszerzenia, po czym przestają się otwierać, absolutnie wskazuje konsekwencje ataku szyfrowania. Nawiasem mówiąc, w przypadku ekspansji, które otrzymują uszkodzone obiekty, zwykle można zidentyfikować zło.

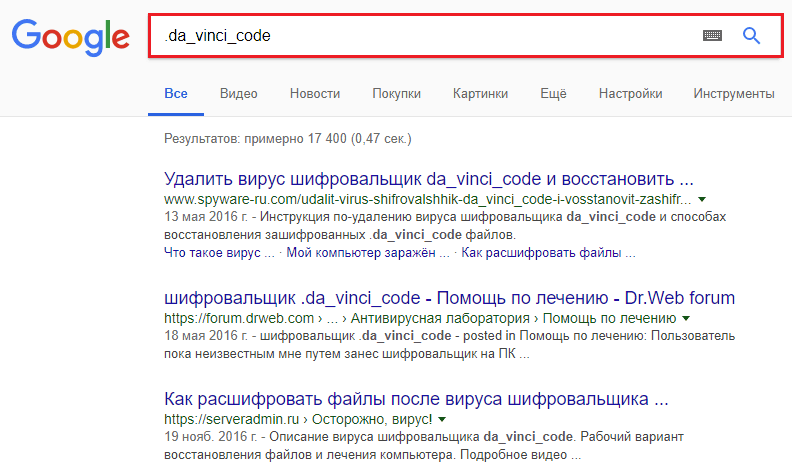

Przykład tego, jakie mogą być rozszerzenia zaszyfrowanych plików:. Xtbl, .Kraken, .Cesar, .Kod da vinci, .Codercsu@gmail_com, .Crypted000007, .no_more_ransom, .Dekoder globeimposter v2, .Ukraina, .RN i T. D.

Istnieje wiele opcji, a nowe pojawią się jutro, więc nie ma sensu wymienić wszystkiego. Aby określić rodzaj infekcji, wystarczy przekazać kilka rozszerzeń do systemu wyszukiwania.

Inne objawy, które pośrednio wskazują na początek szyfrowania:

- Wygląd na ekranie na ułamku sekundy systemu Windows wiersza poleceń. Najczęściej jest to normalne zjawisko podczas instalowania aktualizacji systemu i programów, ale lepiej nie pozostawiać go bez uwagi.

- Prośby UAC o uruchomienie programu, którego nie zamierzasz otworzyć.

- Nagłe ponowne uruchomienie komputera z późniejszą imitacją systemu sprawdzania dysku (możliwe są inne odmiany). Podczas „weryfikacji” istnieje proces szyfrowania.

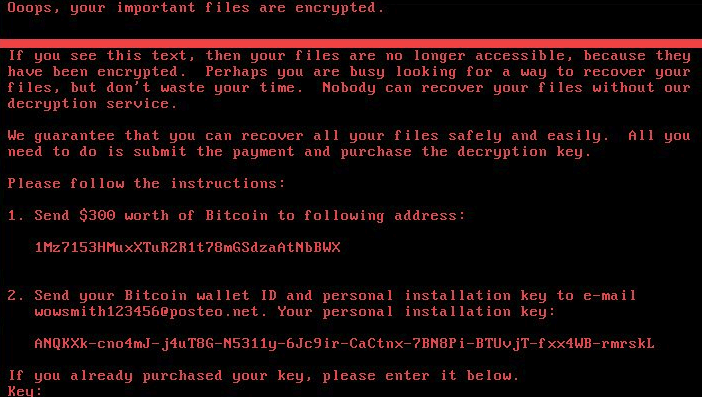

Po udanym zakończeniu złośliwej operacji na ekranie pojawia się komunikat, wymagający zakupu i różnych zagrożeń.

Wydatki szyfrują znaczącą część plików użytkownika: zdjęcia, muzyka, wideo, dokumenty tekstowe, archiwa, poczta, baza danych, rozszerzenia plików itp. D. Ale jednocześnie nie dotykają obiektów systemu operacyjnego, ponieważ atakujący nie muszą zatrzymać zainfekowanego komputera do pracy. Niektóre wirusy zastępują nagrania rozruchowe dysków i sekcji.

Po szyfrowaniu z systemu, z reguły wszystkie kopie cienia i punkty odzyskiwania są usuwane.

Jak wyleczyć komputer z szyfrowania

Aby usunąć złośliwy program z zainfekowanego systemu, jest proste - prawie wszystkie antywirusy mogą łatwo poradzić sobie z większością z nich. Ale! Naiwnie jest wierzyć, że pozbycie się winowajcy doprowadzi do rozwiązania problemu: usuń wirusa, czy nie, ale pliki nadal pozostaną zaszyfrowane. Ponadto w niektórych przypadkach skomplikuje to ich późniejsze dekodowanie, jeśli jest to możliwe.

Prawidłowa procedura początku szyfrowania

- Jak tylko zauważyłeś oznaki szyfrowania, Natychmiast wyłącz zasilanie komputera, naciskając i przytrzymując przycisk Moc przez 3-4 sekundy. To zapisuje przynajmniej część plików.

- Utwórz dysk rozruchowy lub dysk flash z programem antywirusowym na innym komputerze. Na przykład, Kaspersky Rescue Disk 18, Drweb Livedisk, ESET NOD32 Livecd oraz T. D.

- Pobierz zainfekowany samochód z tego dysku i zeskanuj system. Usuń znalezione wirusy z ochroną (w przypadku, gdy są one potrzebne do dekodowania). Dopiero potem Możesz pobrać komputer z dysku twardego.

- Spróbuj przywrócić zaszyfrowane pliki z kopii cienia za pomocą środków systemowych lub użyć aplikacji trzeciej części do przywracania danych.

Co zrobić, jeśli pliki są już zaszyfrowane

- Nie trać nadziei. Bezpłatne narzędzia do przedstawiania różnych rodzajów złośliwego oprogramowania są publikowane na stronach programistów produktów antywirusowych. W szczególności narzędzia są tu zbierane z Avast I Kaspersky Laboratories.

- Po ustaleniu typu enkodera, pobierz odpowiednią narzędzie, Pamiętaj, aby to zrobić kopie uszkodzone pliki i spróbuj je rozszyfrować. Jeśli się powiedzie, rozszyfrowaj resztę.

Jeśli pliki nie odszyfrowają

Jeśli żadna użyteczność nie pomogła, prawdopodobne jest, że cierpiałeś z powodu wirusa, który jeszcze nie istnieje.

Co można zrobić w tym przypadku:

- Jeśli korzystasz z płatnego produktu antywirusowego, skontaktuj się z usługą wsparcia. Wyślij kilka kopii uszkodzonych plików do laboratorium i poczekaj na odpowiedź. Jeśli istnieje szansa techniczna, pomogą ci.

Przy okazji, dr.Sieć - Jedna z niewielu laboratoriów, która pomaga nie tylko użytkownikom, ale dla wszystkich ofiar. Możesz wysłać żądanie dekodowania pliku na tej stronie.

- Jeśli okazało się, że pliki są zepsute beznadziejnie, ale mają dla ciebie wielką wartość, pozostają one mieć nadzieję i czekać na zapisanie produktu. Najlepsze, co możesz zrobić, to pozostawić system i pliki w stanie takim, jakim jest, to znaczy całkowicie odłączające się i nie używać dysku twardego. Usunięcie plików nieprawidłowych, ponowna instalacja systemu operacyjnego, a nawet jego aktualizacja może cię pozbawić I ta szansa, Ponieważ podczas generowania klawiszy szyfrowania i odłączania często używane są unikalne identyfikatory systemowe i kopie wirusa.

Płacenie okupu nie jest opcją, ponieważ prawdopodobieństwo, że otrzymasz klucz, dąży do zera. Tak, i nie ma potrzeby sfinansowania działalności przestępczej.

Jak chronić przed złośliwym złośliwym

Nie chciałbym powtarzać rady, którą każdy z czytelników słyszał setki razy. Tak, ustal dobry antywirus, a nie naciskając podejrzane linki i blablabla - to jest ważne. Jednak, jak pokazało życie, magiczny tablet, który da ci 100% gwarancję bezpieczeństwa, dziś nie istnieje.

Jedyna skuteczna metoda ochrony przed tym, co w tym rodzaju wymuszeń - kopia zapasowa dla innych fizycznych mediów, w tym usług w chmurze. Kopia zapasowa, kopia zapasowa, kopia zapasowa ..

- « Jak skonfigurować E -MAIL przez telefon dla Androida i iOS

- Windows od podstaw Jak przywrócić ustawienia systemu fabrycznego na laptopie »