Procedura Defender Shadow do instalacji i używania

- 1400

- 158

- Klara Kopeć

Istnieje ogromna liczba środków ochrony systemu operacyjnego i ogólnie komputera. Niektóre z nich reprezentują kategorie, w których aktywna ochrona (antywirusy i zapory ogniowe), narzędzia czyszczące, użyteczność ochrony zapobiegawczej i wiele innych jest wdrażane. Wszystkie oferują pewną funkcjonalność, która jest skierowana do bezpieczeństwa danych osobowych i integralności systemu operacyjnego. W tym artykule opowie o nieco innym oprogramowaniu o nazwie „Shadow Defender”, zaprojektowane w celu zapewnienia bezpieczeństwa poufności danych i nie zezwalania na zmiany, które mogą prowadzić do nieoperacyjności systemu operacyjnego Windows. Oraz o tym, co ten program wie, jak go skonfigurować i używać, i zostanie omówiony później.

Praca z programem Defender Shadow.

Funkcjonalny

Tak więc „Shadow Defender” to projekt firmy o tej samej nazwie, która została opublikowana w 2007 roku, od tego czasu nabyła dość solidną bazę użytkowników, która doceniała jakość i proponowaną funkcjonalność. Należy zrozumieć, że w przeciwieństwie do większości innych przedstawicieli kategorii ochrony antywirusowej, obrońca cienia (lub przetłumaczony przez „ochronę cienia”) nie próbuje chronić informacji przed interwencją trzeciej części przez oprogramowanie wirusowe, ale próbuje jedynie zminimalizować ryzyko związanego z ryzykiem. uszkodzenie tych danych. Jest to kluczowy punkt, który należy wziąć pod uwagę, aby uniknąć możliwych nieporozumień.

Funkcjonalność zaproponowana przez programistów ma dość prostą i zrozumiałą podstawę. Użytkownik według własnego uznania określa, które kategorie plików powinny być dodatkowo chronione. Rozważany system ochrony zaczyna tworzyć dynamiczne kopie wszystkich wybranych obiektów. Kopie te nazywane są „cieniem”, ponieważ w rzeczywistości są tylko obrazem odzwierciedlającym ogólny stan i treść pliku. Bezpieczeństwo kopii jest osiągane ze względu na zastosowanie środowiska wirtualnego (tryb cienia), w którym wszystkie elementy są umieszczane, bez żadnego wpływu na inne „środowisko”. W rzeczywistości wszystkie wybrane obiekty są po prostu ustalone (lub „zamrożone) w określonym stanie, który zostanie upuszczony (w razie potrzeby) po ponownym załadowaniu. Ten warunek nie pozwala wirusom na zdobycie przyczółka w „zamrożonych sektorach”, co zapewnia tak wysoki poziom ochrony.

Istnieje znaczna wada, która została już wyznaczona wcześniej w takim podejściu - jest to możliwa utrata informacji, jeśli wirusowi zdołał zdobyć przyczółek w „środowisku”, zagraża wszystkich potrzeb, których potrzebuje i wycofuje się po ponownym załadowaniu systemu. Fakt infekcji może pozostać niezidentyfikowany, ponieważ nie ma już wirusa, ale dane już straciły „sęp tajemnicy”. „Shadow Defender” to idealne narzędzie, które powinno być używane jako dodatkowa bariera przeciwwirusowa wraz ze specjalistycznym oprogramowaniem.

Jak zainstalować i skonfigurować

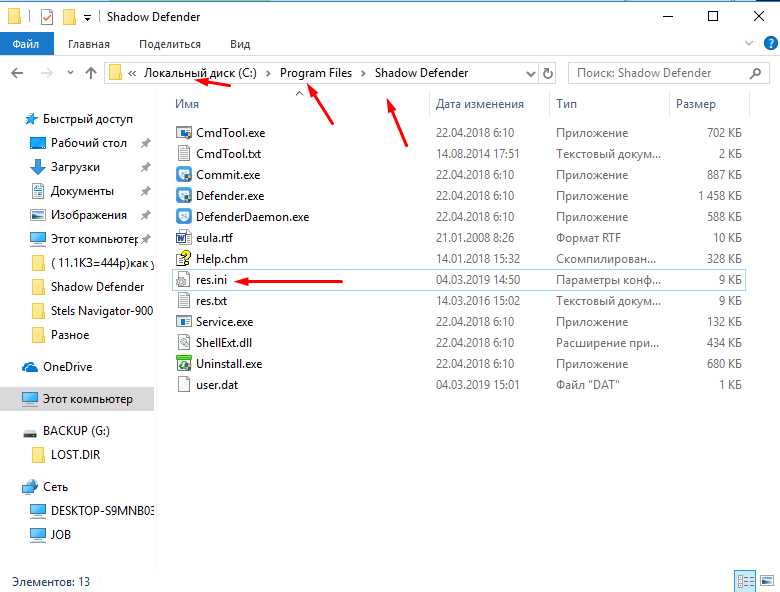

„Defender Shadow” ma zastosowanie do płatnej licencji o wartości 25 USD, ale ma 30-dniową wersję testową, która pokaże, że dla takiego bezpieczeństwa kwota nie jest tak duża. Aby pobrać narzędzie, należy odwiedzić oficjalną stronę programistów - https: // www.ShadowDefender.com, możesz również pobrać plik z rosyjskiej lokalizacji, ponieważ domyślny interfejs w języku angielskim. Po pobraniu pliku wykonywalnego i zainstalowaniu oprogramowania, umieść wynikowy plik lokalizacji (RES.INI) w folderze głównym „Shadow Defender” po zmianie rozszerzenia poprzedniego pliku.

Uruchom program i wybierz opcję, której potrzebujesz (aby kupić licencję lub pozostać w tymczasowej wersji demo), po czym główny interfejs programu, który składa się z sześciu głównych sekcji, a mianowicie: mianowicie:

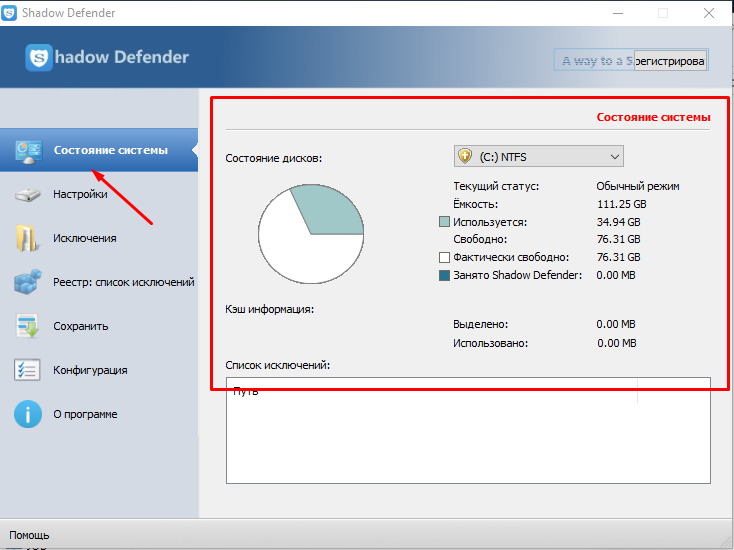

- „Stan systemu” - na tej karcie możesz zapoznać się z głównymi informacjami o sekcjach stanu dysków, to znaczy, ile pozostaje wolna przestrzeń, a także to, jak wiele programu zajmuje sam program.

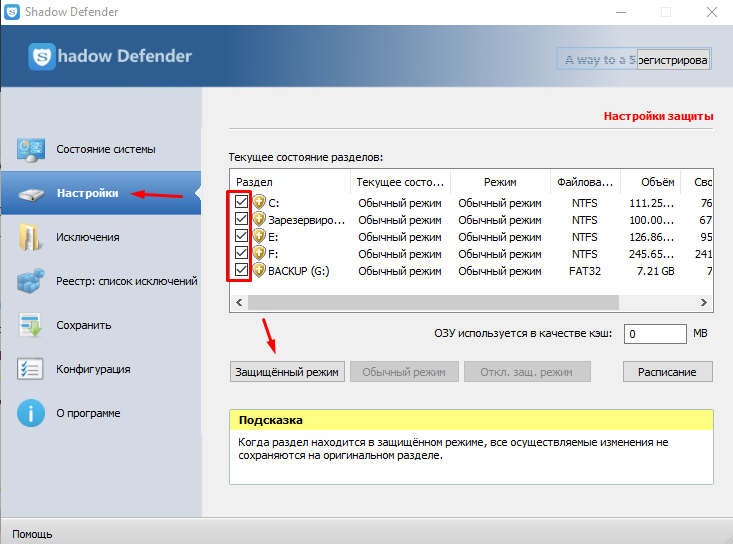

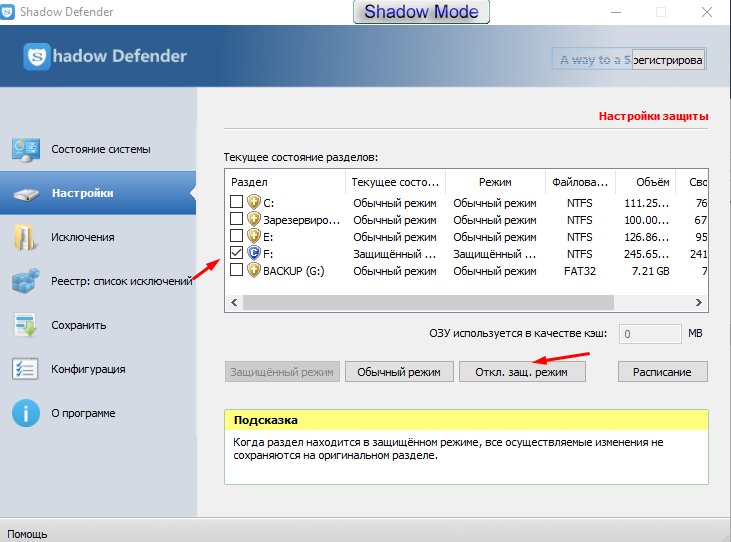

- „Ustawienia” to główna sekcja, w której użytkownik aktywuje „ochronę cienia”. Aby zainicjować, wystarczy oznaczyć niezbędne dyski flagami i kliknąć przycisk „Tryb chroniony”. Jeśli ilość pamięci RAM jest wystarczająca, może dodatkowo przydzielić swoją część pod przechowywaniem pamięci podręcznej.

Klikając przycisk „Harmonogram”, możesz wybrać tryb bezpieczny podczas wyłączania komputera lub pozostawić go do pracy po ponownym uruchomieniu. Ta sama propozycja zostanie wyświetlona na ekranie po kliknięciu przycisku „Tryb chroniony”.

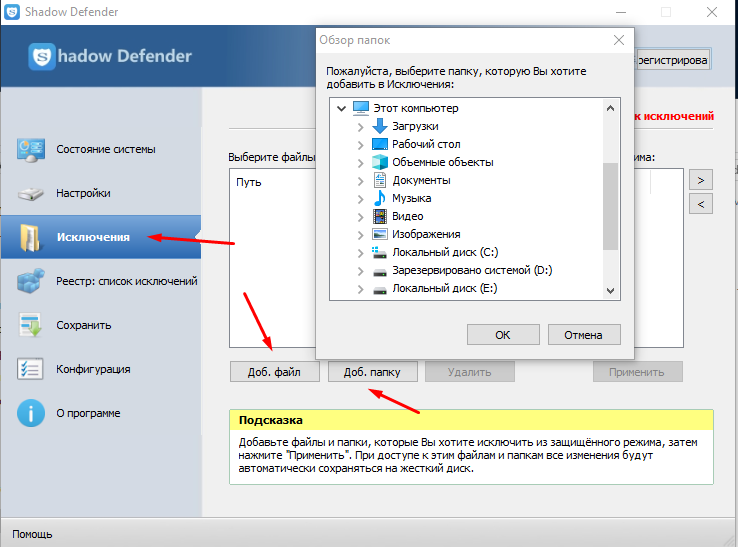

- „Wyjątki” - im więcej obiektów jest umieszczanych w „Ochrona przed cieniem”, tym bardziej program wymaga swobodnej ilości pamięci.

Ponadto istnieją pliki, które nie wymagają dodatkowego amuletu, więc bardziej wskazane będzie je uwzględnić je na liście wyjątków, aby bezpłatne zasoby dla bezpieczeństwa bardzo ważnych/osobistych/poufnych danych.

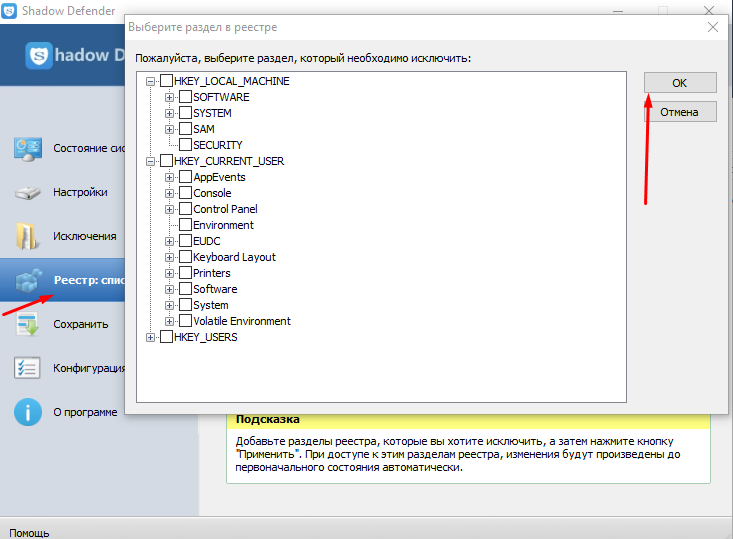

- „Zarejestruj się: lista wyjątków” - powyższe zatwierdzenie odnosi się (choć w mniejszym stopniu) i ochrona wartości rejestru/kluczy.

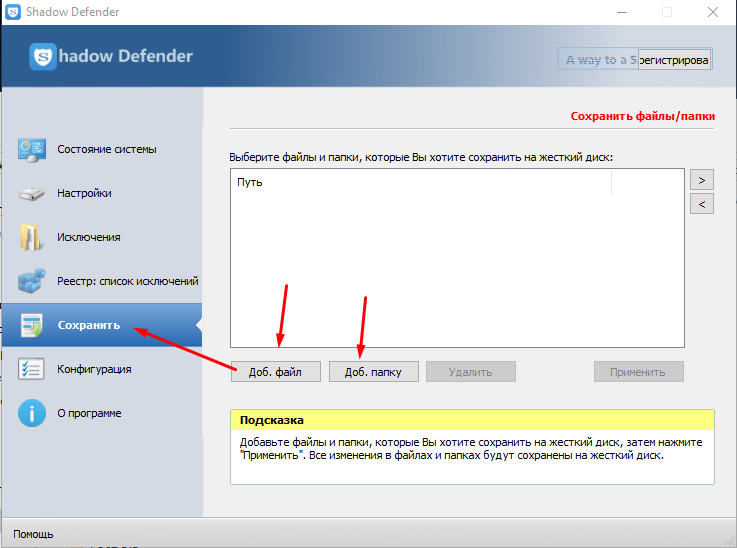

- „Zapisz” - pozwala na wybór obiektów, których zmiany otrzymają zachowanie zasobów dysku twardego.

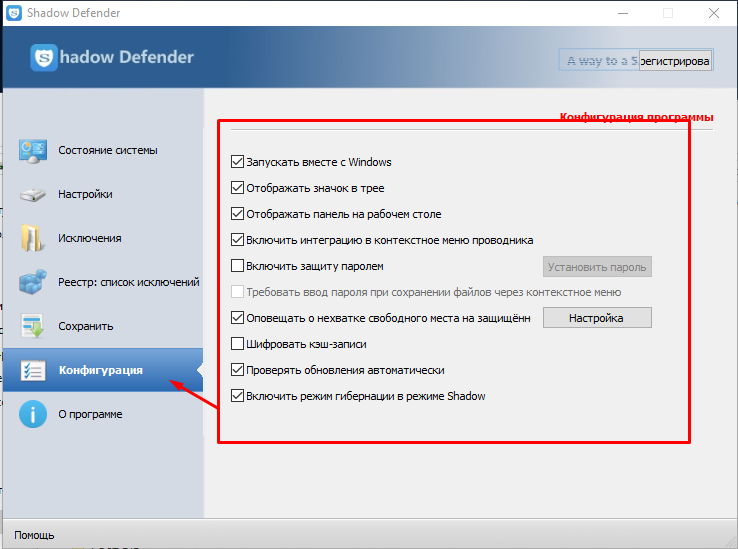

- „Konfiguracja” - oferuje kilka dostosowywanych parametrów, aby zapewnić maksymalny efekt korzystania z całej funkcji. Na przykład możesz ustawić hasło do włączania/wyłączania trybu cienia, skonfigurować powiadomienie, które powiadomi o woluminu końcowym dysku twardego, w którym pliki programu są przechowywane i t. P.

Jak sprawdzić program

Aby sprawdzić jakość narzędzia, wystarczy, aby zrobić:

- W sekcji wybranej dysku utwórz folder o dowolnej nazwie i wykonaj z nim dowolne działania (usuń, zmień nazwę, zmień lokalizację).

- Otwórz interfejs użyteczności i dezaktywuj tryb cienia.

- Jeśli folder weryfikacyjny znajdował się w sekcji systemowej, wówczas okno otworzy się przed tobą, co jest obecnie niemożliwe do wykonania tej akcji i wymagany jest ponowne uruchomienie.

- Po ponownym uruchomieniu folder zdalny „magicznie” pojawi się w tym samym miejscu.

Będzie to miało zastosowanie do całej sekcji jako całość, nawet historia przeglądarki i otwartych zakładek powróci do okresu, w którym „tryb cienia” został odłączony. Naprawdę wartościowa funkcjonalność, dla której nie będzie litowane rozstanie z 35 USD.

Odłączenie i usuwanie programu

Shadow Defender to dość wymagający program, znacznie spowalnia komputer podczas tworzenia kopii plików (z powodu obciążenia na dysku twardym). Jego tymczasowe zamknięcie można wykonać na następujący sposób:

- Kliknij prawy przycisk myszy w ikonie programu w systemie Windows Trey i wybierz „Wyjdź”. Program zostanie całkowicie zamknięty i nie będzie tymczasowo działać.

- Otwórz główne okno aplikacji, przejdź do „Ustawienia”. Usuń znaki ze wszystkich istniejących dysków i wybierz „tryb normalny”, kliknij „OK”. W takim przypadku utworzone kopie zapasowe nie są usuwane, ale nowe nie są tworzone.

I zanim całkowicie wyłączysz Defender Shadow, zaleca się również usunięcie chronionego systemu rejestru - pomoże to uniknąć w przyszłości konfliktów plików systemowych podczas przywracania kopii zapasowych.

Możesz usunąć program na następujący sposób:

- Z menu „Start”. Wybierz folder Shadow Defender, rozpocznij „Deinstal”. Po podpowiedzi wykonaj usunięcie. Domyślnie wszystkie wcześniej utworzone kopie zapasowe są zachowane.

- Windows Standard oznacza. Aby to zrobić, otwórz „Panel sterowania”, wybierz „Programy i komponenty”, podświetl Smart Defender na wyświetlonej liście, kliknij go za pomocą odpowiedniego przycisku myszy i kliknij „Usuń”.

Usuwanie w podobny sposób można wykonać przez aplikacje trzeciej, na przykład za pomocą CCleaner.

Wniosek

Narzędzia do zapewnienia bezpieczeństwa systemu operacyjnego powinny być traktowane z pewną częścią nieufności i nie polegać na nich całkowicie i całkowicie. Bez względu na to, jaki może być zaawansowany system antywirusowy, zawsze może być luka, a obrońca cienia nie jest wyjątkiem. Przemyślane podejście do korzystania z istniejących narzędzi - jest to klucz do utrzymania integralności systemu Windows i całej zawartości komputera.

- « Wszystko o programie przeglądarki gier Zaxar, co to za aplikacja i jak się go pozbyć

- Błąd profilu przeglądarki Yandex Przyczyny i rozwiązania »