O bezpieczeństwie haseł

- 4316

- 957

- Hilarion Jarosz

W tym artykule powie o tym, jak stworzyć bezpieczne hasło, jakie zasady powinny przestrzegać podczas ich tworzenia, jak przechowywać hasła i minimalizować prawdopodobieństwo dostępu do twoich informacji i konta przez atakujących.

Ten materiał jest kontynuacją artykułu „Jak twoje hasło może hakować” i oznacza, że znasz prezentowane tam materiały lub już znasz wszystkie główne ścieżki, z którymi hasła mogą być naruszone.

Tworzenie haseł

Dzisiaj, rejestrując dowolne konto internetowe, tworzenie hasła zwykle widać wskaźnik wskaźnika niezawodności hasła. Niemal wszędzie, gdzie działa na podstawie oceny następujących dwóch czynników: długość hasła; Obecność znaków specjalnych, liter kapitałowych i liczb w hasłach.

Pomimo faktu, że są to naprawdę ważne parametry stabilności hasła do metody hakowania, hasło, które wydaje się wiarygodne dla systemu, nie zawsze jest takie same. Na przykład hasło, takie jak „PA $ $ W0RD” (i najprawdopodobniej istnieją specjalne symbole i liczby), zostanie zhakowane bardzo szybko - ze względu na fakt (jak opisano w poprzednim artykule), ludzie rzadko tworzą unikalne unikalne Hasła (mniej niż 50% haseł jest unikalne), a określona opcja o wysokim prawdopodobieństwie jest już w przepływających podstawach dostępnych dla atakujących.

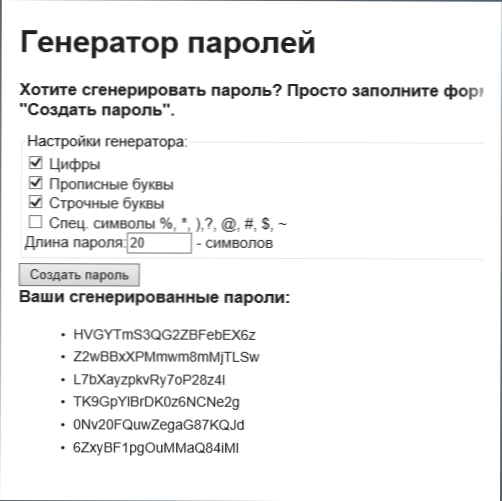

Jak być? Najlepszą opcją jest korzystanie z generatorów haseł (w Internecie znajdują się narzędzia online, a także w większości menedżerów haseł dla komputera), tworzenie długich losowych haseł przy użyciu znaków specjalnych. W większości przypadków hasło o wartości 10 lub więcej takich symboli po prostu nie będzie interesujące dla krakersa (t.mi. Jego oprogramowanie nie zostanie skonfigurowane do wyboru takich opcji), ponieważ czas spędzony czas się nie opłaci. Niedawno zbudowany generator haseł pojawił się w przeglądarce Google Chrome.

W tej metodzie główną wadą jest to, że takie hasła są trudne do zapamiętania. Jeśli istnieje potrzeba trzymania hasła w głowicy, istnieje inna opcja oparta na fakcie, że hasło o wartości 10 znaków zawierających litery kapitałowe i specjalne symbole jest zhakowane przez tysiące lub więcej (określone liczby zależą od dopuszczalnego zestawu symbole) razy łatwiej, jest łatwiejsze, jest łatwiejsze.

Zatem hasło składające się z 3-5 prostych losowych angielskich słów zostanie łatwo zapamiętane i prawie niemożliwe do włamania się. Po napisaniu każdego słowa z listem tytułowym wzniecamy liczbę opcji w drugim stopniu. Jeśli są to 3-5 rosyjskich słów (ponownie losowe, a nie nazwiska i daty) napisane w układzie angielskim, usuwana jest również hipotetyczna możliwość wyrafinowanych metod używania słowników do wyboru haseł.

Być może prawdopodobnie nie ma prawidłowego podejścia do tworzenia haseł: na różne sposoby istnieją zalety i wady (związane z możliwością zapamiętywania, niezawodności i innych parametrów), ale podstawowe zasady wyglądają następująco:

- Hasło powinno składać się z znacznej liczby znaków. Najczęstsze obecnie ograniczenie to 8 znaków. I to nie wystarczy, jeśli potrzebujesz bezpiecznego hasła.

- Jeśli to możliwe, powinieneś dołączyć specjalne symbole do hasła, kapitału i liter kapitałowych, liczb.

- Nigdy nie zawieraj danych osobowych w hasła. Żadnych dat, nazwisk i nazwisk. Na przykład hasło do hakowania to dowolna data współczesnego kalendarza Julian z 0. roku i do dziś (typ 18.07.2015 lub 18072015 i t.P.) zajmie od sekund do godzin (a następnie zegar okaże się tylko z powodu opóźnień między próbami niektórych przypadków).

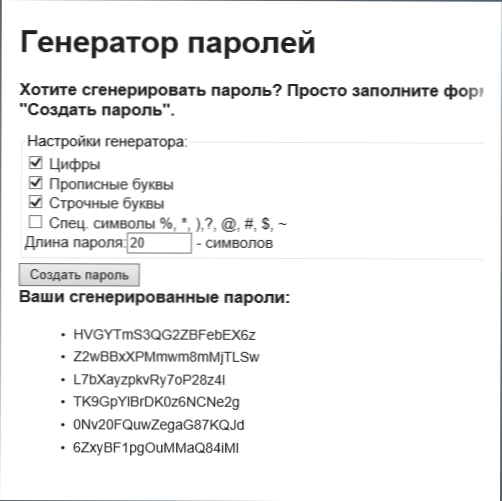

Możesz sprawdzić, jak niezawodne jest twoje hasło na stronie (chociaż wprowadzanie haseł w niektórych stronach, szczególnie bez HTTPS nie jest najbezpieczniejszą praktyką) http: // rumkin.Com/narzędzia/hasło/passchk.Php. Jeśli nie chcesz sprawdzać swojego prawdziwego hasła, wprowadź podobny (z tej samej liczby znaków i z tym samym zestawem), aby uzyskać wyobrażenie o jego niezawodności.

W trakcie symboli wejściowych usługa oblicza entropię (warunkowo liczba opcji, dla entropii 10 bitów, liczba opcji wynosi 2 w dziesiątym stopniu) dla danego hasła i daje certyfikat niezawodności różnych wartości. Hasła z entropią ponad 60 jest prawie niemożliwe do włamania się nawet podczas ukierunkowanego wyboru.

Nie używaj tych samych haseł dla różnych kont

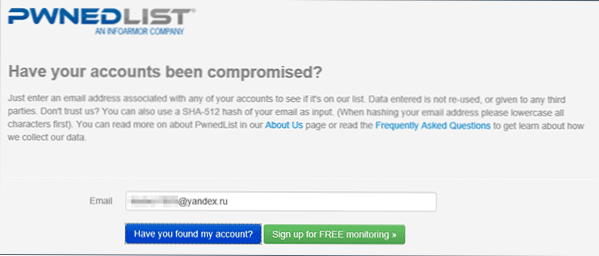

Jeśli masz świetne trudne hasło, ale używasz go tam, gdzie to możliwe, automatycznie staje się ono całkowicie niezawodne. Gdy tylko hakerzy zhakują dowolną witryny, w których używasz takiego hasła i uzyskasz dostęp do niego, upewnij się, że zostanie ono natychmiast przetestowane (automatycznie, korzystając z specjalnego oprogramowania) na wszystkich innych popularnych pocztach, galach, usługach społecznych i może w Banki internetowe (sposoby sprawdzenia, czy twoje hasło jest już prowadzone na końcu poprzedniego artykułu).

Unikalne hasło dla każdego konta jest trudne, jest niewygodne, ale konieczne jest, jeśli te konta mają dla Ciebie pewne znaczenie. Chociaż w przypadku niektórych rejestracji, które nie mają dla ciebie żadnej wartości (to znaczy, jesteś gotowy, aby je stracić i nie martw się) i nie zawierasz danych osobowych, nie możesz obciążyć unikalnych haseł.

Uwierzytelnianie dwóch czynników

Nawet wiarygodne hasła nie gwarantują, że nikt nie może wejść do twojego konta. Hasło można skradzić w taki czy inny sposób (na przykład phishing, jako najczęstsza opcja) lub dowiedzieć się od Ciebie.

Prawie wszystkie poważne firmy internetowe, w tym Google, Yandex, Mail.Ru, w kontakcie, Microsoft, Dropbox, LastPass, Steam i inni dodali możliwość uwzględnienia uwierzytelniania dwóch (lub dwóch etapów) na kontach. A jeśli bezpieczeństwo jest dla Ciebie ważne, zdecydowanie zalecam go, aby to uwzględnić.

Wdrożenie uwierzytelniania dwóch czynników jest nieco inne dla różnych usług, ale podstawowa zasada wygląda następująco:

- Przy wejściu na konto z nieznanego urządzenia, po wprowadzeniu poprawnego hasła, zostaniesz poproszony o podjęcie dodatkowej kontroli.

- Czek odbywa się za pomocą kodu SMS, specjalnej aplikacji na smartfonie, poprzez wstępnie przygotowane kody drukowane, e-mail, klucz sprzętowy (ostatnia opcja pojawiła się w Google, ta firma jest zasadniczo zaletą, która dotyczy uwierzytelniania dwuskładnikowego).

Tak więc, nawet jeśli atakujący rozpoznał twoje hasło, nie będzie mógł przejść na twoje konto bez dostępu do urządzeń, telefonu, e -Mail.

Jeśli nie w pełni rozumiesz, jak działa uwierzytelnianie dwóch czynników, polecam przeczytanie artykułów w Internecie poświęconym temu tematowi lub opisom i wskazówkom na działanie na samych stronach, gdzie jest ono wdrażane (nie mogę podać szczegółowych instrukcji w tym artykule ).

Przechowywanie hasła

Złożone unikalne hasła dla każdej witryny są doskonałe, ale jak je przechowywać? Jest mało prawdopodobne, aby można było pamiętać o wszystkich tych hasłach. Przechowywanie zapisanych haseł w przeglądarce jest ryzykownym przedsięwzięciem: stają się nie tylko bardziej podatne na nieautoryzowany dostęp, ale można po prostu utracić w przypadku awarii systemu, a jeśli synchronizacja zostanie wyłączona.

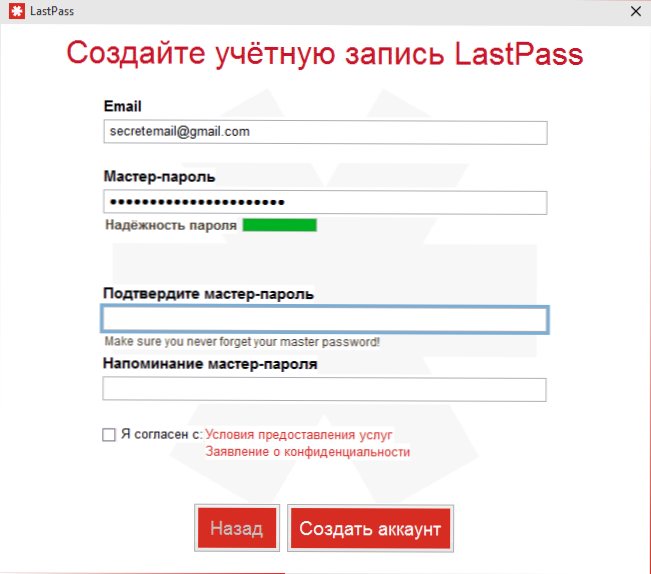

Menedżerowie haseł są uważane za najlepsze rozwiązanie, ogólnie reprezentujące programy przechowujące wszystkie tajne dane w zaszyfrowanej bezpiecznej pamięci (zarówno offline, jak i online), do którego można uzyskać dostęp za pomocą jednego zwolnienia zwolnienia głównego (możesz dodatkowo uwierzytelnianie dwuskładnikowe). Większość z tych programów jest również wyposażona w generowanie narzędzi i ocenę niezawodności hasła.

Kilka lat temu napisałem osobny artykuł o najlepszych menedżerach haseł (należy go przepisać, ale dowiedz się, co to jest i jakie programy mogą być popularne z tego artykułu). Niektóre wolą proste rozwiązania offline, takie jak Keepass lub 1Password, przechowując wszystkie hasła na urządzeniu, inne są bardziej funkcjonalnymi narzędziami, które również reprezentują możliwości synchronizacji (LastPass, Dashlane).

Znani menedżerowie haseł są ogólnie uważani za bardzo bezpieczny i niezawodny sposób ich przechowywania. Warto jednak rozważyć niektóre szczegóły:

- Aby uzyskać dostęp do wszystkich haseł, musisz znać tylko jeden zwolnienie zwolnienia głównego.

- W przypadku włamania pamięci internetowej (zaledwie miesiąc temu najpopularniejsza usługa zarządzania hasłem LastPass na świecie) będziesz musiał zmienić wszystkie hasła.

Jak inaczej zapisać ważne hasła? Oto kilka opcji:

- Na papierze w bezpiecznym dostępie, do którego Ty i Twoja rodzina będziecie mieli (nie odpowiednie dla haseł, które są wymagane do często użycia).

- Baza danych haseł offline (na przykład Keepass), zapisana na trwałym akumulator informacji i zduplikowane gdzieś w przypadku straty.

Optymalna kombinacja wszystkich powyższych jest następującym podejściem: najważniejsze hasła (główny e-mail, z którym można przywrócić inne konta, bank itp.P.) przechowywane w głowie i (lub) na papierze w niezawodnym miejscu. Mniej ważne, a jednocześnie często używane należy powierzyć programom - menedżerom haseł.

Dodatkowe informacje

Mam nadzieję, że połączenie dwóch artykułów na temat haseł dla niektórych z was pomogło zwrócić uwagę na niektóre aspekty bezpieczeństwa, o których nie pomyślałeś. Oczywiście nie wziąłem pod uwagę wszystkich możliwych opcji, ale prosta logika i pewne zrozumienie zasad pomogą niezależnie zdecydować, jak bezpieczne, co robisz w określonym momencie. Po raz kolejny niektóre z wymienionych i kilka dodatkowych punktów:

- Używaj różnych haseł dla różnych witryn.

- Hasła powinny być trudne, możesz mocno zwiększyć trudność, zwiększając długość hasła.

- Nie używaj danych osobowych (które możesz dowiedzieć się) podczas tworzenia samego hasła, wskazuje na to pytania dotyczące odbudowy.

- Użyj uwierzytelniania dwóch -stopniowych tam, gdzie jest to możliwe.

- Znajdź optymalny sposób bezpiecznego przechowywania haseł.

- Obawiaj się phishing (sprawdź adresy witryn, dostępność szyfrowania) i programów szpiegowskich. Gdziekolwiek proszą o wprowadzenie hasła, sprawdź, czy naprawdę wprowadź je we właściwej stronie internetowej. Upewnij się, że na komputerze nie ma szkodliwych.

- Jeśli to możliwe, nie używaj haseł na komputerach innych osób (jeśli to konieczne, zrób to w trybie przeglądarki „Incognito” i jeszcze lepiej uzyskaj z klawiatury ekranowej), publicznie otwartych sieci Wi-Fi, zwłaszcza jeśli nie ma nie ma Szyfrowanie HTTPS podczas łączenia się z witryną.

- Być może nie powinieneś przechowywać najważniejszych, naprawdę reprezentujących wartość życia, hasła na komputerze lub online.

Coś takiego. Myślę, że udało mi się podnieść stopień paranoi. Rozumiem, że wiele z opisanych wydaje się niewygodne, myśli mogą pojawić się jak „Cóż, pomijam mnie”, ale jedynym uzasadnieniem lenistwa, gdy przestrzegają prostych zasad bezpieczeństwa przy przechowywaniu poufnych informacji, może być brak jego znaczenia i gotowości Fakt, że stanie się własnością stron trzecich.

- « Microsoft wydał narzędzie do blokowania aktualizacji Windows 10

- Pytania i odpowiedzi na temat systemu Windows 10 »