Wyszukaj i usuwanie ukrytego górnika na komputerze

- 4322

- 1202

- Gracja Piekarski

Wydobycie i kryptowaluty co roku aktywnie zyskują popularność. Nowe aplikacje i programy są tworzone na ten temat i nie zawsze są przydatne. Jednym z najnowszych przykładów jest złośliwe zastosowanie do ukrytego wydobycia. Głównym problemem jest to, że nie ma opracowanych strategii walki z takimi, a dostępne informacje są niejednoznaczne i nie usystematyzowane. Próbowaliśmy zebrać wszystko razem i wymyślić, jak usunąć górnik z komputera.

Co to jest ukryty górnik

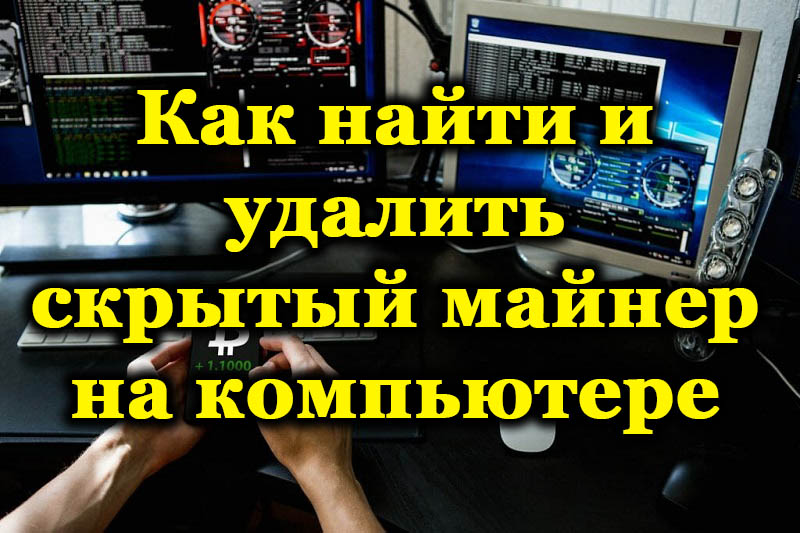

Najpierw musisz dobrze zrozumieć, czym jest górnik i jak to działa. Ukryty górnicy (Botnets) - system oprogramowania, który umożliwia wydobycie bez wiedzy użytkownika. Innymi słowy, połączenie programów wykorzystujących zasoby komputera do zarabiania pieniędzy i jego przeniesienia do twórcy szkodliwych aplikacji pojawia się na komputerze. Popularność tego kierunku rośnie, a jednocześnie rosną propozycje sprzedaży wirusów. Głównym celem Botnets są komputery biurowe, ponieważ korzyści deweloperów bezpośrednio zależą od liczby zainfekowanych komputerów PC. Dlatego nie jest łatwe do rozpoznania górników. Najczęściej wirus można „odebrać” poprzez pobieranie treści z niezweryfikowanych źródeł. Popularne są również biulety spamowe. Przed przejściem do przeszukania i usunięcia wymyślymy wszystkie zawiłości i niebezpieczeństwa takiego oprogramowania.

Jakie jest niebezpieczeństwo ukrytego górnika

Ogólnie rzecz biorąc, praca górnika jest podobna do zwykłego wirusa: „udaje” z plikiem systemowym i przeciąża system, ciągle pobierając coś i coś pobiera. Jego główną różnicą w stosunku do programów wirusowych jest to, że celem górników nie jest zaszkodzenie systemu, ale wykorzystanie go do własnych celów. Procesor jest stale przeciążony, ponieważ przekopuje kryptowalutę do Stwórcy. A największym problemem jest to, że standardowy antywirus nie może określić problemu i znaleźć górnika na komputerze. Musisz samodzielnie walczyć z botami. Konieczne jest „śledzenie” pliku w rejestrach i procesach, przeprowadzenie złożonych manipulacji w celu zakończenia jego usunięcia, i nie zawsze jest to tylko dla przeciętnego użytkownika. Ponadto programiści nauczyli się tworzyć niewidzialne programy, które nie będą działać przez dyspozytora zadań. W głębi plików systemowych będzie również źródło kopii zapasowej, które umożliwia przywrócenie programu, jeśli program antywirusowy zostanie wykryty lub ręczne usunięcie. Jak więc rozpoznać i usunąć takie oprogramowanie?

Ze względu na trudność wykrycia musisz polegać na własnych odczuciach. Górnicy zauważalnie przeładowują system, aby komputer zaczął zwalniać. Wpływa to również na element techniczny komputera: cierpią procesor, karta graficzna, pamięć RAM, a nawet system wentylacji. Jeśli słyszysz, że twoja chłodnica nieustannie pracuje na granicy, powinieneś pomyśleć, jeśli złapałeś górnika. Do wszystkiego innego dodajemy, że Stealth Miner jest łatwy do kradzieży danych użytkownika, w tym hasła z kont i portfeli elektronicznych.

Znajdujemy i usuwamy

Dowiedziawszy się, że ukryte wydobycie nie przyniosą dobrego, przechodzimy do operacji „Znajdź i niszczymy”.

Po pierwsze, zaleca się rozpoczęcie standardowego procesu skanowania komputerowego z każdym dość skutecznym antywirusem. Nie można wykluczyć, że w takim czy innym przypadku użytkownik zmierzy się z regularnym i stosunkowo bezpiecznym górnikiem. Nie ukrywa swojej obecności w systemie, a zatem można ją znaleźć bez problemów z powodu skanowania i nieodwołalnie usuniętego.

Ale praktyka pokazuje, że trudno jest zidentyfikować trojan w systemie. Twórcy szkodliwego oprogramowania robią wszystko, aby praca górnika była wykonywana tak niezgodnie z tym, jak to możliwe, ale jednocześnie korzystają. Szkoda tylko, że nie cierpiąca strona.

Współcześni górnicy bardzo wysokiej jakości ukrywają swoją obecność. Są zdolni do wielu, w tym:

- Wyłącz się w procesie pracy użytkownika z programami i aplikacjami, które są szczególnie wymagające;

- Naśladuj pracę innych aplikacji i standardowych procesów podczas uruchamiania dyspozytora zadań;

- Pracuj tylko w czasie, gdy komputer jest bezczynny, to znaczy użytkownik nic nie robi.

Dlatego bardzo często okazuje się, że komputer ma długie i bardzo poważnie zainfekowane, a użytkownik nawet tego nie podejrzewa. Stało się to możliwe dzięki dokładnej pracy hakerów.

Botnety mocno ładują procesor komputerowy

Ale nadal możesz wykryć złośliwe programy. I nie jest konieczne, aby skontaktować się z specjalistami w sprawie tego.

UWAGA. Jeśli nie jesteś pewien, nie usuwaj niektórych plików. Szczególnie systemowe. W przeciwnym razie może to prowadzić do smutnych konsekwencji, w tym uszkodzeń systemu operacyjnego z potrzebą ponownej instalacji.Najpierw musisz upewnić się, że masz złośliwego górnika, który jest dobrze zamaskowany. I dopiero potem można go bezpiecznie rozebrać.

Możesz zrealizować plan na 2 podstawowe sposoby. Aby to zrobić, użyj funkcjonalności dyspozytora zadań lub użyj potężnego narzędzia systemowego, aby sprawdzić wszystkie aktywne procesy, takie jak anvir.

Menadżer zadań

Wielu natknęło się na major Internetu. A niektórzy nawet o tym nie wiedzą. W sieci znajdują się strony internetowe, w których specjalne skrypty są używane do osiągnięcia wydajności komputera poprzez obejście ochrony. Pomijając ochronę na stronie, haker przesyła złośliwy kod do zasobu. Zaczyna minąć, gdy użytkownik wchodzi w tę stronę.

Zgadnij i jakoś rozumiesz, że poszedłeś na podobną stronę, jest dość proste. W końcu podczas jego wizyty komputer natychmiast zaczyna bardzo zwalniać, a w dyspozytorze zadania wyświetlane jest wysokie obciążenie komputerowego żelaza. Warto zamknąć witrynę, a wydobycie się zatrzyma, praca komputera normalizuje.

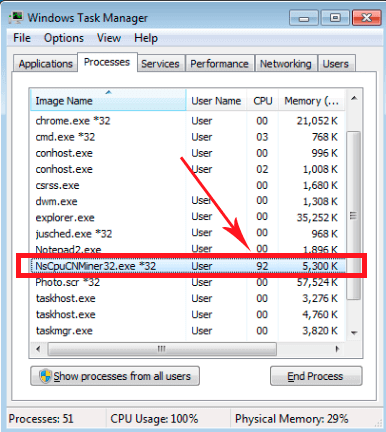

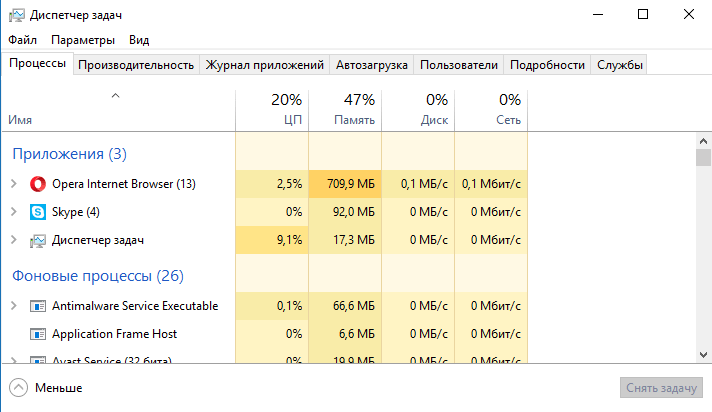

Aby wykryć złośliwe oprogramowanie, które wzięło udział w komputerze i systemie za pomocą Menedżera zadań, musisz zrobić kilka kroków:

- Najpierw otwórz sam dyspozytor zadań. Aby to zrobić, wystarczy jednocześnie nacisnąć kombinację klawiszy CTRL, Shift i ESC.

- Teraz po prostu obejrzyj. Dosłownie 10 minut. Ważne jest, aby komputer był nieaktywny. Staraj się nie wyciskać niczego na klawiaturze i nie używać myszy.

- Istnieją takie wirusy, które aktywują blokowanie dyspozytora lub po prostu zamknij okno. Odbywa się to z całkowicie banalnego powodu. Tak szkodliwe w sprawie ukrywa jego obecność. Dlatego w przypadku spontanicznego zamknięcia dyspozytora lub podczas ładowania systemu podczas braku akcji możesz wyciągnąć odważny wniosek, że na komputerze znajduje się górnik.

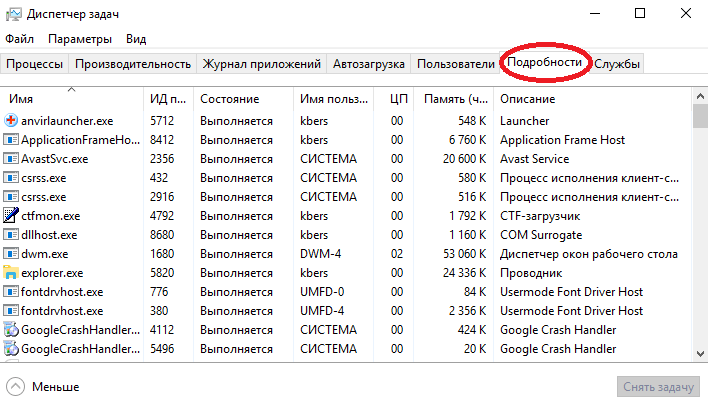

- Jeśli podczas obserwacji nie znaleziono nic podejrzanego, otwórz szczegóły w oknie dyspozytora.

- Na liście, która się otwiera, poszukaj procesu, który jest coś innego od wszystkich innych. Może to być użycie dziwnych postaci i innych charakterystycznych cech. Przepisz swoją nazwę.

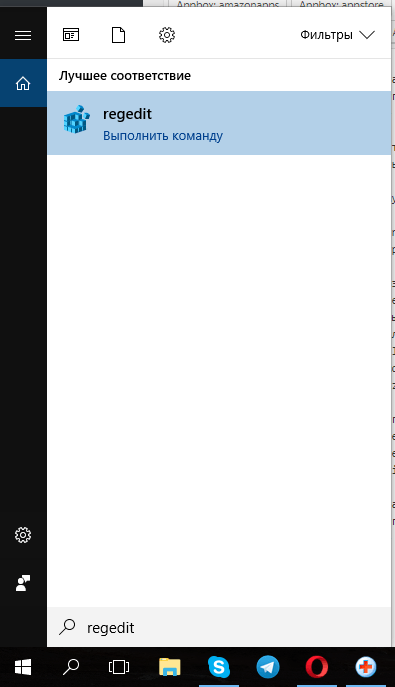

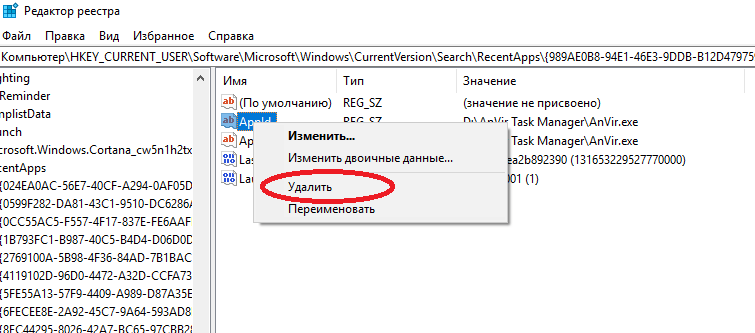

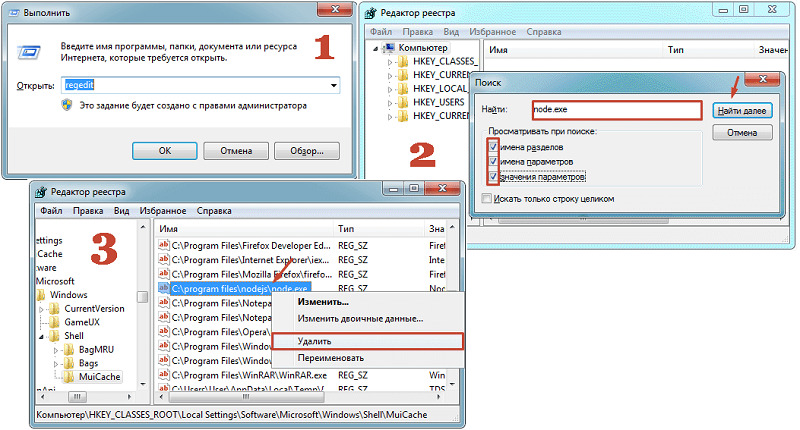

- Teraz, za pośrednictwem wyszukiwarki Windows, napisz słowo regedit i otwórz rejestr, uruchamiając tę aplikację. I lepiej w imieniu administratora.

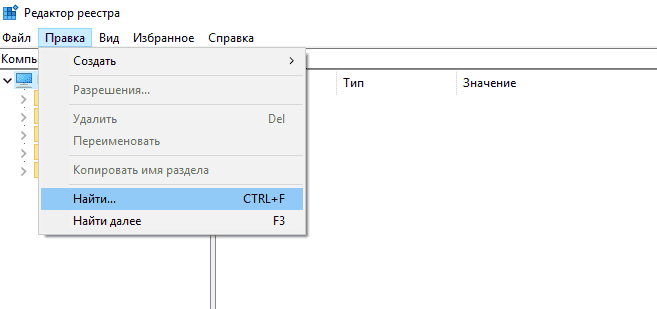

- Po otwarciu „Edytor rejestru” kliknij kartę „Edytuj” w lewym górnym rogu, a następnie na przycisku „Znajdź”. Tutaj napędzaj nazwę procesu, który cię wzbudził podejrzanie.

- Po wyświetleniu na liście zbiegów okoliczności z tą nazwą kliknij je za pomocą prawego przycisku i kliknij „Usuń”. Ale jeśli nie masz pewności, że jest to szkodliwe oprogramowanie, a nie ważne pliki, lepiej nie dotykać niczego.

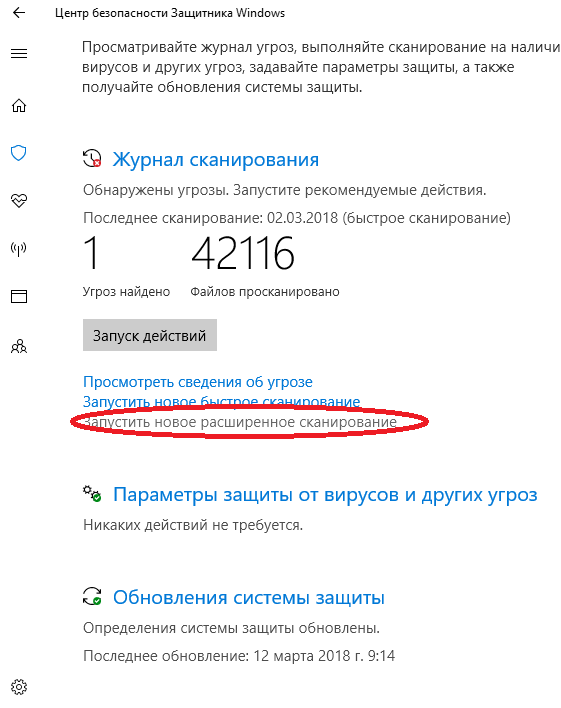

- Uruchom system skanujący system z antywirusem. A tutaj możesz użyć nawet narzędzia w systemie Windows. Aby go rozpocząć, musisz kliknąć „Start”, a następnie przejść do sekcji „Parametry”, a następnie do „aktualizacji i bezpieczeństwa”, a tutaj znajdziesz „Windows Defender”.

- Po zakończeniu skanowania system wyda listę odkrytych zagrożeń. Daj pozwolenie na ich usunięcie.

Teraz pozostaje tylko po to, aby ponownie uruchomić komputer.

Poleganie wyłącznie na zbudowanym antywirusom systemu operacyjnym nie jest warte. Będzie lepiej, jeśli dodatkowo zaczniesz skanowanie według oprogramowania trzeciego.Sieć. Im bardziej skuteczne antywirus, tym wyższe prawdopodobieństwo wykrycia ukrytych zagrożeń.

RADA. Przed rozpoczęciem skanowania zaktualizuj antywirus do najnowszej wersji.Złośliwe oprogramowanie może być wystarczająco świeże, a przestarzały antywirus po prostu o tym nie wie, a zatem nie ma odpowiednich algorytmów wyszukiwania i usuwania. Po zaktualizowaniu programu, prawdopodobnie znajdzie ten górnik i zneutralizuje.

Menedżer zadań Anvir

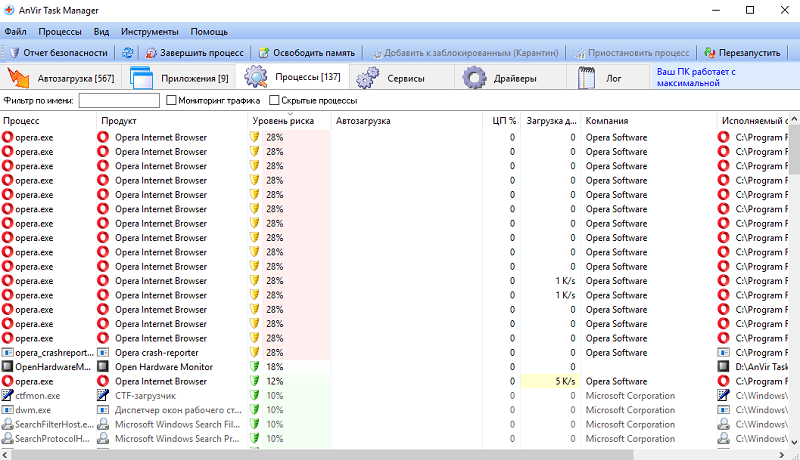

Wielu postrzega ten program jako antywirus. W rzeczywistości jest to przydatne narzędzie systemowe, które może wyświetlać wszystkie procesy na komputerze.

Za pomocą tego wielofunkcyjnego menedżera procesów można szybko i łatwo znaleźć wszystkie ukryte wirusy i górniki. Wystarczy prawidłowo użyć proponowanych możliwości.

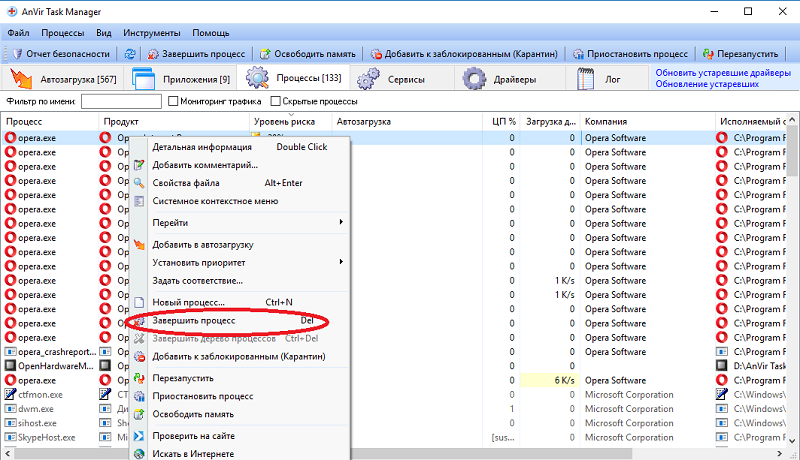

Sekwencja procedur będzie następująca:

- Najpierw pobierz plik instalacyjny. Lepiej to zrobić za pośrednictwem oficjalnej strony dewelopera. Teraz zainstaluj menedżera procesów i uruchom go.

- W oknie, które otworzyło się po krótkim skanowaniu, wszystkie procesy obecnie na komputerze zostaną wyświetlone.

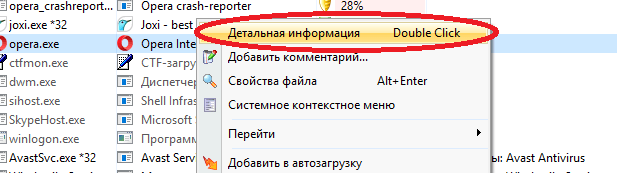

- Sam dyspozytor ma specjalny algorytm do określania poziomu ryzyka. Jest wyświetlany jako procent. Ale nie powinieneś na nim w pełni polegać. Widząc procesy wysokiego ryzyka lub podejrzane nazwy, przynieś im kursor myszy. Następnie otworzą się szczegółowe informacje.

- Wiele trojanów jest naprawdę dobrze zamaskowanych, symulując aplikacje i procesy systemowe. Ale szczegóły je podają. Prawdziwe zagrożenie można znaleźć na nich.

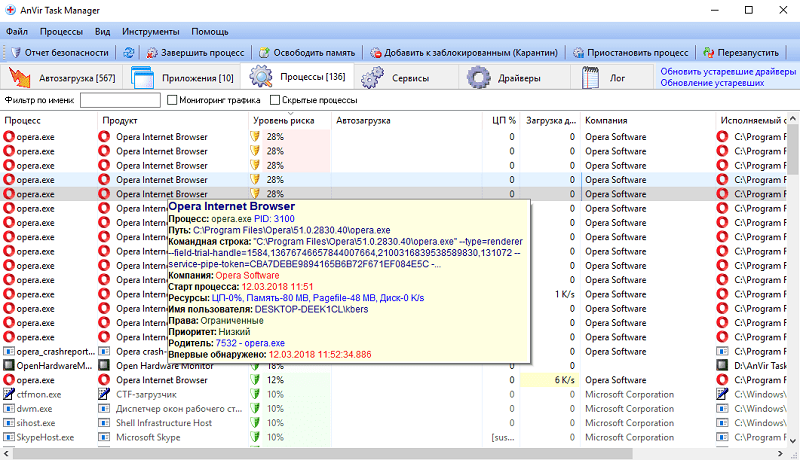

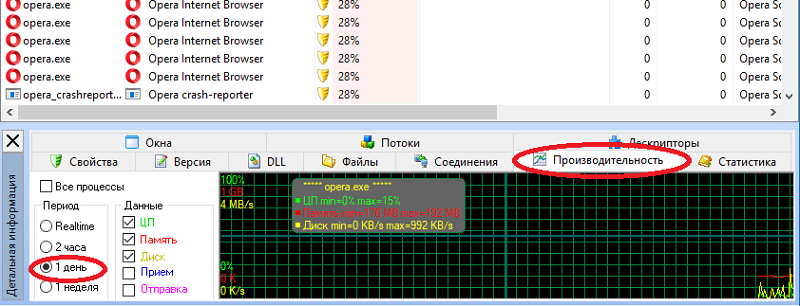

- Wybierz jeden z procesów, w których wątpisz. Kliknij prawy przycisk, kliknij element „Szczegółowe informacje”, a następnie otwórz kartę „wydajność”.

- Na liście po lewej, umieść kontrolę w wersji „1 dzień”. Teraz spójrz, jakie było obciążenie na komputerze w określonym okresie.

- Jeśli podejrzany proces znacznie załadował system, przynieś do niego kursor myszy, a następnie przepisz nazwę samego procesu, a także ścieżkę do niego.

- Następnie kliknij ten sam proces z prawym przyciskiem i wybierz opcję, aby zakończyć proces.

- Ponownie za pośrednictwem wyszukiwarki Windows, napisz Regedit, uruchom „Edytor rejestru”. Za pomocą zakładki „Edytuj” kliknij „Znajdź” i zapisz wartości podejrzanych procesów.

- Wszystkie zbiegi okoliczności z nazwą pliku są usunięte.

- Uruchom zaktualizowany program antywirusowy w celu pełnego skanowania. Jeśli zostaną znalezione zagrożenia, usuń je.

Na koniec wysyłanie komputera do ponownego uruchomienia.

Następnie sprawdź, czy sytuacja się zmieniła, czy obciążenie systemu zmniejszyło się. Jeśli istnieją inne podejrzane procesy, zrób to samo z nimi.

Usuwanie górnika z komputera

Po sprawdzeniu obecności złośliwego oprogramowania, przystępujemy do jego eliminowania. Można to zrobić na kilka sposobów, w tym bez pomocy programów trzeciego partii w celu wykrycia górników. Ważne: usuń ręcznie tylko wtedy, gdy jesteś absolutnie pewien, że znalazłeś górnika.

- Staramy się znaleźć plik za pośrednictwem Dispatcher Discks - Szczegóły lub za pośrednictwem powyższych programów do przeglądania procesów komputerowych.

- Zamykamy wszelkiego rodzaju procesy, z wyjątkiem niezbędnego systemu operacyjnego. Sprawdzamy pozostałe naprzemiennie. Szukamy procesu z niezrozumiałym zestawem losowych symboli w nazwie.

- Po odkryciu podejrzanego maskowania plików pod aktualizacjami systemu uruchom wyszukiwarkę. Patrzymy na to, co otwiera się podczas próby pobrania pliku.

- Znajdź przypadki w rejestrze, naciskając klawisze Regedit i Ctrl + F do wyszukiwania. Usuwać. Możesz dodatkowo wyczyścić rejestr za pomocą, na przykład CCLEATER.

- Uruchom ponownie komputer i oceń zmiany obciążenia.

Możesz spróbować uciekać się do pomocy programów antywirusowych. Stare wersje oczywiście nie poprawią sytuacji, ale niektóre mają wystarczający zestaw narzędzi do wyszukiwania ukrytych górników. Na przykład Dr.Narzędzie do usuwania wirusa Kaspersky lub narzędzie do usuwania oprogramowania.

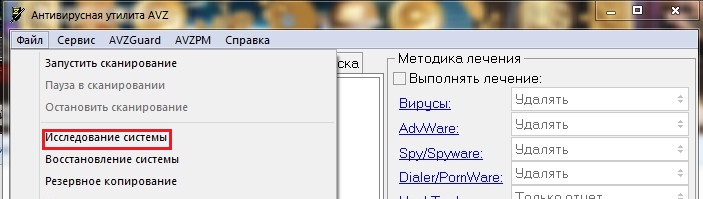

Jeśli nie możesz wykryć górnika, ale jesteś pewien, że tak jest - skorzystaj z programu AVZ. Tam konieczne jest aktualizacja i uruchomienie „Studium systemu”. Po wyjściu otrzymasz AVZ_SYSINFO.Plik HTM, z którym możesz przejść na forum i poprosić o pomoc specjalistów. Być może otrzymasz skrypt wykonywany przez ten sam AVZ, a tym samym rozwiązać problem. Pomoże również zwykła ponowna instalacja systemu operacyjnego.

Metody zapobiegania

Jak mówią, problemy są łatwiejsze do uniknięcia niż ich rozwiązanie. Ale nie będzie działać, aby całkowicie chronić się przed górnikami. Każdy system operacyjny obejmuje instalację wszelkiego rodzaju oprogramowania i jego usuwanie, które przepełnia rejestr i powoduje nieprawidłowe działanie w działaniu komputera. Nawet programy zdalne zapisują osobne pliki w rejestrze, z powodu których maskowane są różne wirusy. Właściwe rozwiązanie będzie korzystanie z oprogramowania przenośnego. To uratuje Twój rejestr niepotrzebnego zatkania i uwolni procesor. Ponadto użytecznym programem jest monitor Winpatrol. Aplikacja ogłasza próby wejścia do rejestru bez użytkownika.

RADA. Pobierz treści tylko z zaufanych witryn!Podsumowując, chcę powiedzieć, co następuje: nie „strzelaj” na swoim komputerze! Jeśli zauważysz jakiekolwiek zmiany w swojej pracy, nie bądź leniwy, aby znaleźć powód. Wielu użytkowników woli po prostu obniżyć ustawienia w swojej ulubionej grze, niż próbować zrozumieć, dlaczego gra stała się niewygodna. Wszystko to jest pełne nieprzyjemnych konsekwencji nie tylko pod względem OS, ale także dla pracy samej techniki. Czy spotkałeś górników i sposób, w jaki z nimi walczyłeś? Opisz swoje doświadczenie w komentarzach.