Jak może włamać się do hasła

- 1562

- 127

- Pan Ludwik Żak

Hakowanie haseł, niezależnie od haseł, od poczty, bankowości internetowej, Wi-Fi lub z kont w kontaktach i kolegach z klasy, stało się ostatnio wspólnym wydarzeniem. Wynika to głównie z faktu, że użytkownicy nie przestrzegają wystarczająco prostych zasad bezpieczeństwa podczas tworzenia, przechowywania i używania haseł. Ale to nie jedyny powód, dla którego hasła mogą dostać się w niewłaściwe ręce.

W tym artykule zawiera szczegółowe informacje o tym, jakie metody można użyć do hakowania haseł użytkownika i dlaczego jesteś podatny na takie ataki. I ostatecznie znajdziesz listę usług online, które pozwolą ci dowiedzieć się, czy twoje hasło zostało już naruszone. Będzie też (już) drugi artykuł na ten temat, ale polecam rozpocząć czytanie dokładnie od bieżącej recenzji, a dopiero wtedy przejdź do następnego.

AKTUALIZACJA: Poniższy materiał jest gotowy -Bezpieczeństwo haseł, które opisuje, jak chronić ich konta i hasła w maksymalnym zakresie.

Jakie metody są używane do hakowania haseł

Do hakowania haseł nie jest używany tak szeroki zestaw różnych technik. Prawie wszystkie z nich są znane, a prawie każde naruszenie poufnych informacji osiąga się dzięki zastosowaniu poszczególnych metod lub ich kombinacji.

Wędkarstwo

Najczęstszym sposobem, w jaki dziś jest „prowadzony” przez hasła popularnych usług pocztowych i sieci społecznościowych, jest phishing, a ta metoda działa dla bardzo dużego odsetka użytkowników.

Istotą metody jest to, że możesz, jak myślisz, znana strona (na przykład ta sama Gmail, VK lub kolegów z klasy), a z tego czy innego powodu proszony o wprowadzenie nazwy użytkownika i hasła (w celu wprowadzenia, Potwierdzając coś, ze względu na jego zmianę i t.P.). Zaraz po wpisie hasło znajduje się u atakujących.

Jak to się dzieje: możesz uzyskać list, podobno z usługi wsparcia, który zgłasza potrzebę wprowadzenia konta i podano link, gdy strona jest otwarta, dokładnie skopiując oryginał. Możliwa jest opcja, gdy po przypadkowej instalacji niechcianego oprogramowania na komputerze ustawienia systemowe zmieniają się w taki sposób, że gdy potrzebujesz adresu, którego potrzebujesz, faktycznie wpadniesz w wypełnione dokładnie tak samo jak phishing strona.

Jak już zauważyłem, wielu użytkowników spotyka to i zwykle wynika to z nieuwagi:

- Po otrzymaniu listu, który w takim lub innym formularzu zaprasza do wprowadzenia konta na jednej lub drugiej stronie, zwróć uwagę na to, czy naprawdę został wysłany z adresu poczty na tej stronie: Zwykle używane są podobne adresy. Na przykład zamiast obsł[email protected], może obsłużyć@vk.Org lub coś podobnego. Jednak prawidłowy adres nie zawsze gwarantuje, że wszystko jest w porządku.

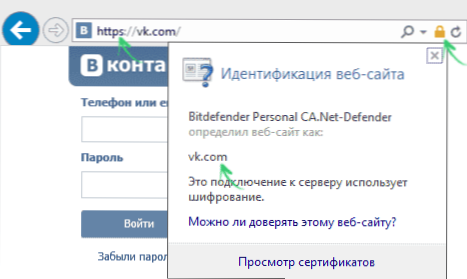

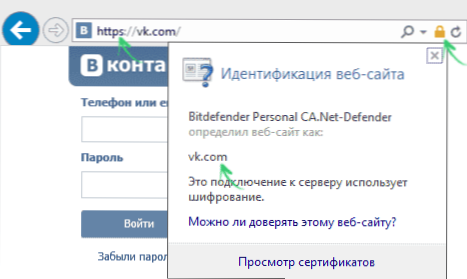

- Przed wprowadzeniem hasła gdziekolwiek ostrożnie spójrz na pasek adresu przeglądarki. Po pierwsze, witryna, którą chcesz udać, powinna być tam wskazana. Jednak w przypadku złośliwego oprogramowania na komputerze to nie wystarczy. Powinieneś również zwrócić uwagę na obecność szyfrowania połączenia, co można ustalić za pomocą protokołu HTTPS zamiast HTTP oraz obrazu „blokady” w wierszu adresu, naciskając, na którym możesz upewnić się że jesteś na tej stronie. Prawie wszystkie poważne zasoby wymagające wjazdu do szyfrowania z użyciem konta.

Nawiasem mówiąc, tutaj zauważam, że zarówno ataki phishingowe, jak i metody haseł (opisane poniżej) nie oznaczają dziś żmudnej ponurej pracy jednej osoby (t.mi. Nie musi ręcznie wprowadzać miliona haseł) - wszystko to odbywa się przez programy specjalne, szybko i w dużych tomach, a następnie zgłasza sukcesy atakującego. Co więcej, programy te mogą nie działać nie na komputerze hakera, ale potajemnie na twoim i dla tysięcy innych użytkowników, co czasami zwiększa wydajność hacków.

Wybór haseł

Ataki używające haseł (siła brutalna, siła brutto w języku rosyjskim) są również dość powszechne. Jeśli kilka lat temu większość tych ataków była naprawdę przesadą wszystkich kombinacji określonego zestawu znaków, aby wykonać hasła o określonej długości, to w tej chwili wszystko jest nieco prostsze (dla hakerów).

Analiza milionów haseł, które przepłynęły w ostatnich latach, pokazuje, że mniej niż połowa z nich jest unikalna, podczas gdy w tych stronach, w których głównie niedoświadczeni użytkownicy „na żywo”, odsetek jest całkowicie mały.

Co to znaczy? W ogólnym przypadku fakt, że haker nie musi uporządkować niezliczonych milionów kombinacji: posiadanie bazy 10-15 milionów haseł (przybliżona liczba, ale zbliżona do prawdy) i zastępując tylko te kombinacje, może hakować prawie połowa kont na dowolnej stronie.

W przypadku ukierunkowanego ataku na określone konto, oprócz bazy danych można użyć prostej nadmiernej nadmiernej sytuacji, a nowoczesne oprogramowanie pozwala na to stosunkowo szybko: hasło 8 znaków można zhakować w ciągu kilku dni (i Jeśli te symbole są datą lub kombinacją nazwy i dat, co nie jest rzadkie - w ciągu kilku minut).

Notatka: Jeśli użyjesz tego samego hasła dla różnych witryn i usług, wówczas hasło i odpowiedni adres e -mail zostaną naruszone na dowolnym z nich, przy użyciu specjalnej kombinacji logowania i haseł zostanie przetestowane na setkach innych stron. Na przykład, zaraz po wycieku kilku milionów haseł Gmaila i Yandex Pod koniec ubiegłego roku fala hacków rachunków, Steam, Battle przetoczyła falę.Netto i uplay (myślę, że wiele innych, tylko dla wskazanych usług gier było do mnie wiele razy skierowane)).

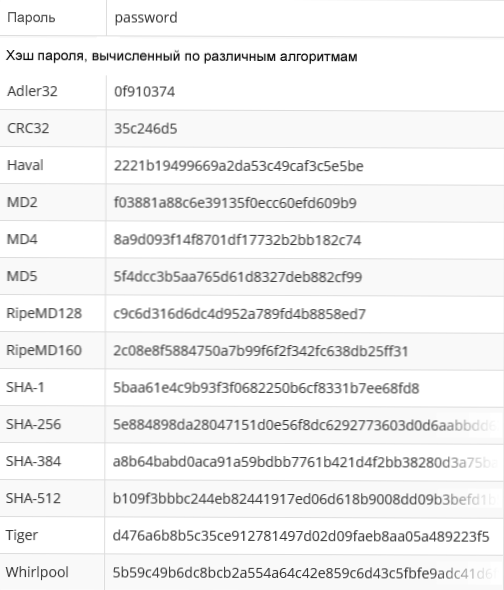

Witryny hakerskie i otrzymywanie haseł do skrótu

Najpoważniejsze strony nie przechowują hasła w formularzu, w którym znasz. Tylko skrót jest przechowywany w bazie danych - wynik użycia nieodwracalnej funkcji (to znaczy z tego wyniku nie możesz ponownie uzyskać hasła) do hasła. Przy wejściu na stronę skrót jest ponownie wyrównany, a jeśli zbiega się ono z tym, co jest przechowywane w bazie danych, wówczas poprawnie wprowadziłeś hasło.

Jak łatwo jest zgadnąć, jest to Heshi, a nie same hasła, tylko do celów bezpieczeństwa - aby przy potencjalnym hakowaniu i odbieraniu bazy danych przez atakującego nie mógł użyć informacji i znaleźć hasła.

Jednak dość często może to zrobić:

- Aby obliczyć skrót, używane są niektóre algorytmy, w większości znane i powszechne (t.mi. Każdy może z nich skorzystać).

- Posiadanie baz z milionami haseł (od punktu o biust), atakujący ma również dostęp do hashów tych haseł, obliczonych dla wszystkich dostępnych algorytmów.

- Porównując informacje z otrzymanych haseł bazy danych i hashi z własnej bazy danych, możesz ustalić, który algorytm jest używany i znaleźć prawdziwe hasła dla części rekordów w bazie danych według prostego porównania (dla wszystkich nie -natywnych). A środki egzekwowania pomoże Ci znaleźć resztę unikalnych, ale krótkie hasła.

Jak widać, oświadczenia marketingowe różnych usług, których nie przechowują haseł na ich stronie.

Programy szpiegowskie (oprogramowanie szpiegowskie)

Programy szpiegujące lub szpiegowskie - szeroka gama złośliwego oprogramowania, potajemnie zainstalowana na komputerze (również funkcje szpiegowskie mogą być zawarte w pewnym niezbędnym oprogramowaniu) oraz zbiór informacji o użytkowniku.

Między innymi niektóre typy oprogramowania szpiegowania, na przykład Kelogers (programy monitorujące klawisze, które wciśnąłeś) lub ukrytych analizatorów ruchu można użyć (i używać) do uzyskania haseł użytkownika.

Inżynieria społeczna i problemy przywracania haseł

Jak mówi nam Wikipedia, inżynieria społeczna jest metodą dostępu do informacji opartej na cechach ludzkiej psychologii (obejmuje to powyższe phishing). W Internecie można znaleźć wiele przykładów korzystania z inżynierii społecznej (polecam szukać i czytać - to interesujące), z których niektóre zadziwiają ich wdziękiem. Ogólnie rzecz biorąc, metoda sprowadza się do faktu, że prawie wszelkie informacje niezbędne do dostępu do informacji poufnych można uzyskać za pomocą ludzkich słabości.

I dam tylko prosty i niezbyt elegancki przykład gospodarstwa domowego związane z hasłami. Jak wiecie, w wielu stronach przywrócenia hasła wystarczy przedstawić odpowiedź na pytanie kontrolne: która szkoła studiowałaś, panieńskie nazwisko matki, pseudonim zwierzaka ... nawet jeśli już nie opublikowałeś Takie informacje w otwartym dostępie w sieciach społecznościowych, jak myślisz, jest trudne, czy z pomocą tych samych sieci społecznościowych, zapoznanie się z tobą, czy przez specjalnie zapoznane, dyskretnie otrzymuj takie informacje?

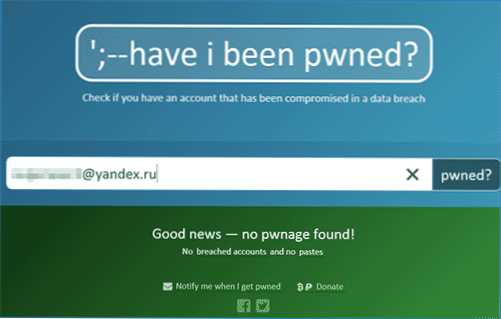

Jak dowiedzieć się, że twoje hasło zostało zhakowane

Cóż, na końcu artykułu, kilka usług, które pozwalają dowiedzieć się, czy hasło zostało zhakowane przez uzgadnianie adresu e -mail lub nazwy użytkownika z bazami danych haseł. (Jestem trochę zaskoczony, że wśród nich jest zbyt znaczny odsetek baz danych z rosyjskich usług schodzących).

- https: // laveibeenpwned.Com/

- https: // breachalarm.Com/

- https: // pwnedList.Com/zapytanie

Znalazłem swoje konto na liście znanych hakerów? Zmiana hasła ma sens, ale bardziej szczegółowo na temat bezpiecznych praktyk w odniesieniu do haseł kont, napiszę w najbliższych dniach.