Używamy zapory systemu Windows w trybie wysokiego bezpieczeństwa

- 3464

- 935

- Janusz Baranowski

Nie wszyscy wiedzą, że zapora zapory lub zapora systemu Windows umożliwia tworzenie zaawansowanych połączeń sieciowych dla wystarczająco potężnej ochrony. Możesz utworzyć reguły dostępu do Internetu dla programów, białych list, ograniczanie ruchu dla niektórych portów i adresów IP bez instalowania Farder osób trzecich.

Standardowy interfejs Strażaka pozwala skonfigurować podstawowe reguły dla sieci publicznych i prywatnych. Oprócz tego możesz skonfigurować zaawansowane opcje reguł, włączając interfejs zapory w trybie wysokiego bezpieczeństwa - ta funkcja jest dostępna w systemie Windows 10, 8 (8.1) i Windows 7. Cm. Również: Jak zakazać programu dostępu do Internetu.

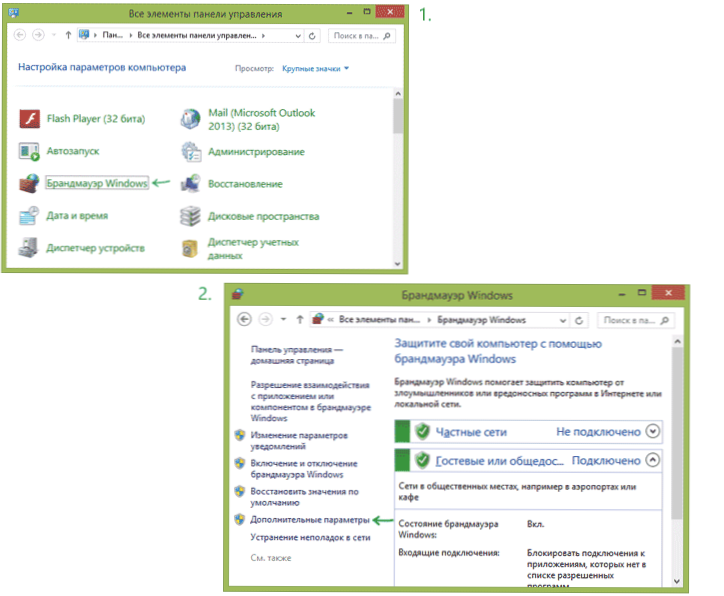

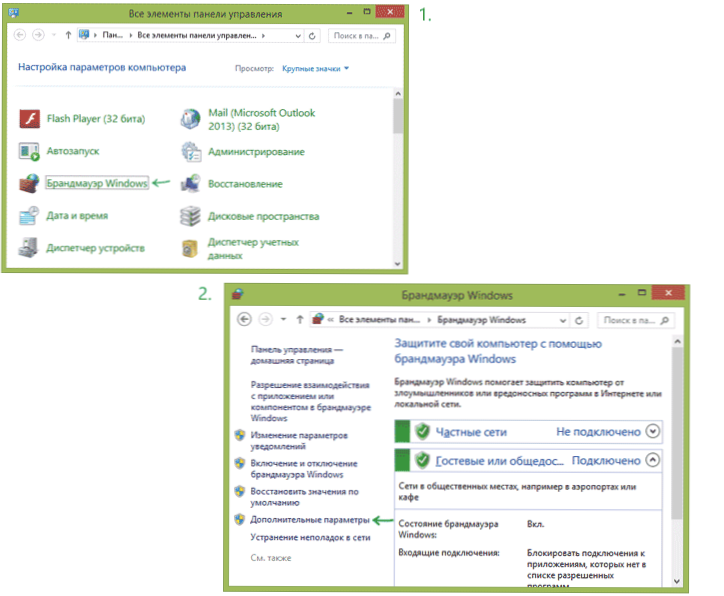

Istnieje kilka sposobów przejścia na rozszerzoną opcję. Najprostszym z nich jest przejście do panelu sterowania, wybierz „Brandmower of Windows”, a następnie w menu po lewej stronie kliknij element „Dodatkowe parametry”.

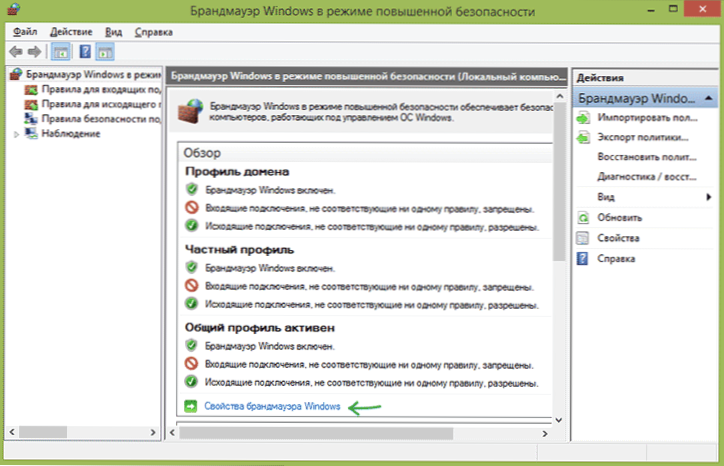

Konfigurowanie profili sieciowych w zaporze

Windows Firewall wykorzystuje trzy różne profile sieciowe:

- Profil domeny - dla komputera podłączonego do domeny.

- Profil prywatny - Służy do łączenia się z prywatną siecią, na przykład pracującą lub domową.

- Profil ogólny - używany do połączeń sieciowych z siecią publiczną (Internet, publiczny punkt dostępu WI -fi).

Gdy sieć jest po raz pierwszy podłączona, Windows oferuje wybór: sieć publiczna lub prywatna. Do różnych sieci można użyć innego profilu: to znaczy przy łączeniu laptopa z wi -fi w kawiarni można użyć wspólnego profilu i w pracy - profil prywatny lub domeny.

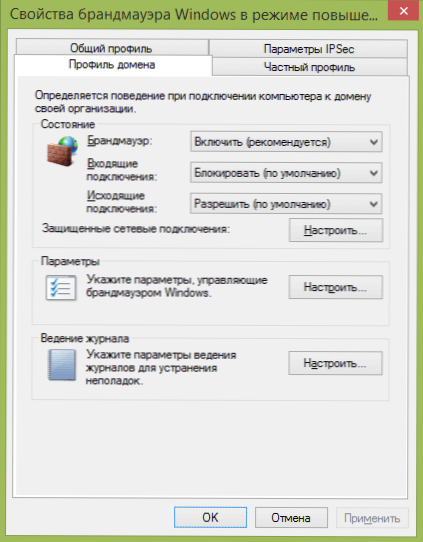

Aby skonfigurować profile, kliknij „Właściwości zapory systemu Windows”. W oknie dialogowym, które się otwiera, możesz skonfigurować podstawowe reguły dla każdego z profili, a także ustawić połączenia sieciowe, do których będą używane. Zauważam, że jeśli blokujesz połączenia wychodzące, to podczas blokowania nie zobaczysz żadnych powiadomień o zaporze ogniowej.

Tworzenie zasad dotyczących połączeń przychodzących i wychodzących

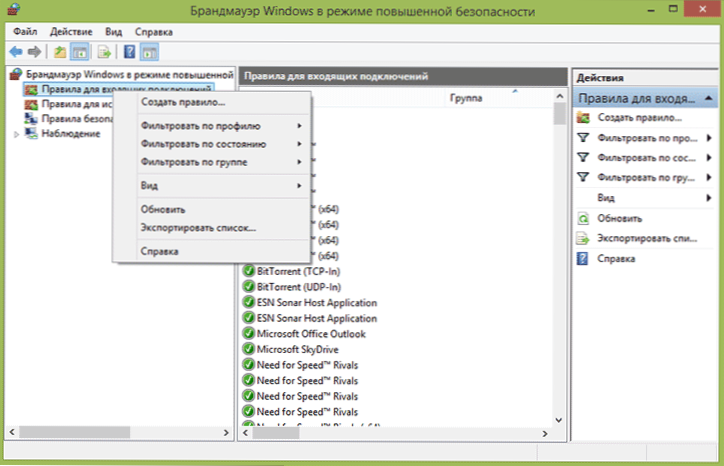

Aby utworzyć nową zasadę przychodzącego lub wychodzące połączenie sieciowe w zaporze, wybierz odpowiedni element na liście po lewej.

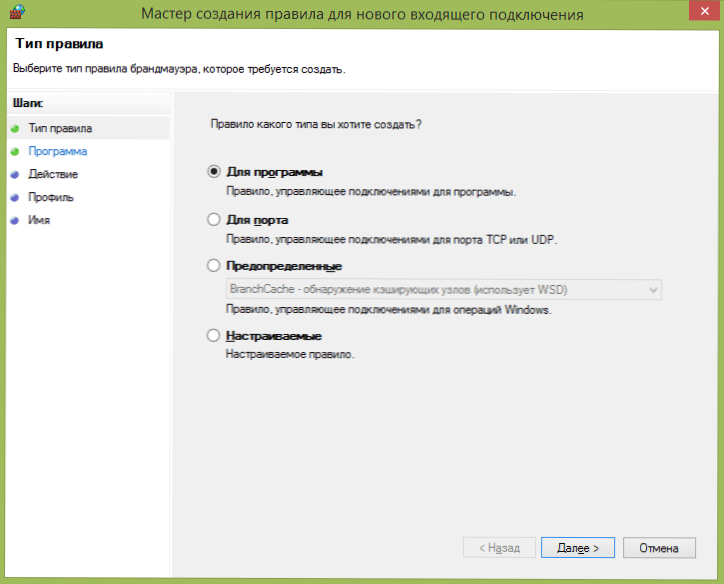

Otwiera się mistrz tworzenia nowych zasad podzielonych na następujące typy:

- W programie - pozwala zakazać lub umożliwić dostęp do sieci konkretnego programu.

- Dla portu - zakaz lub pozwolenie na port, zakres portów lub protokołu.

- Z góry określone - zastosowanie z góry określonej reguły zawartej w systemie Windows.

- Konfigurowalne - elastyczne ustawienie kombinacji blokowania lub zezwoleń zgodnie z programem, portem lub adresem IP.

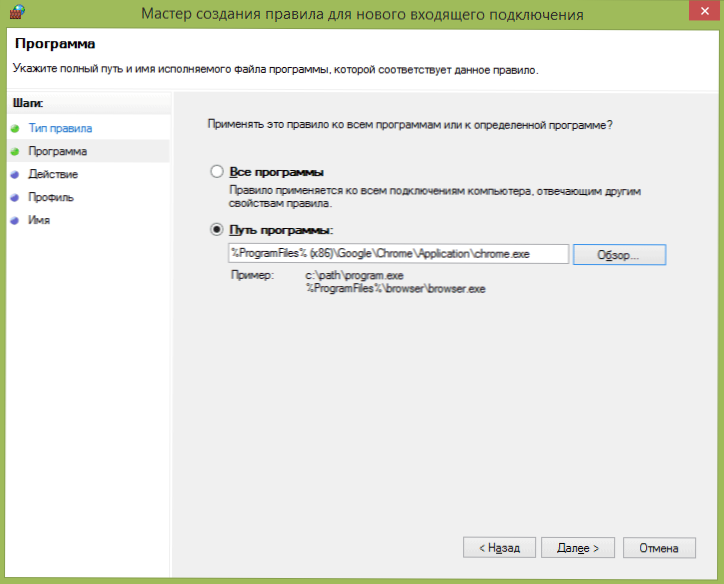

Jako przykład, spróbujmy utworzyć regułę dla programu, na przykład dla przeglądarki Google Chrome. Po wybraniu elementu „dla programu” mistrz będzie musiał wskazać ścieżkę do przeglądarki (istnieje również możliwość utworzenia reguły dla wszystkich programów bez wyjątku).

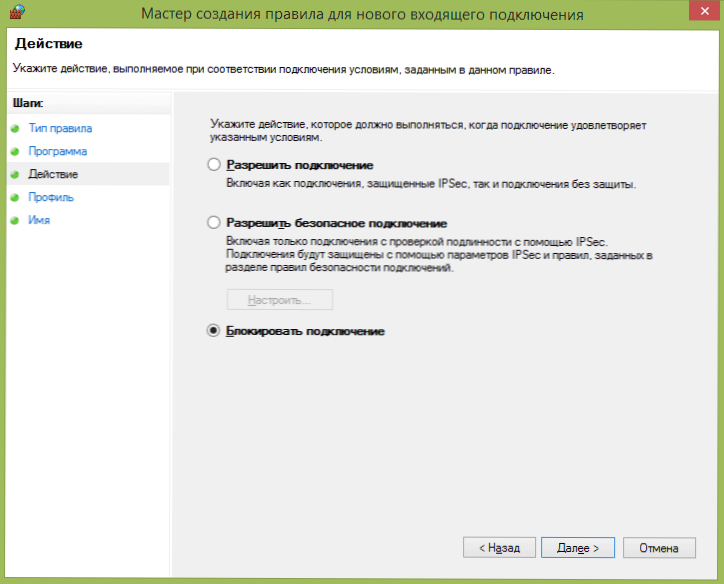

Następny krok musi określić, czy zezwolić na połączenie, zezwól tylko na bezpieczne połączenie lub zablokować.

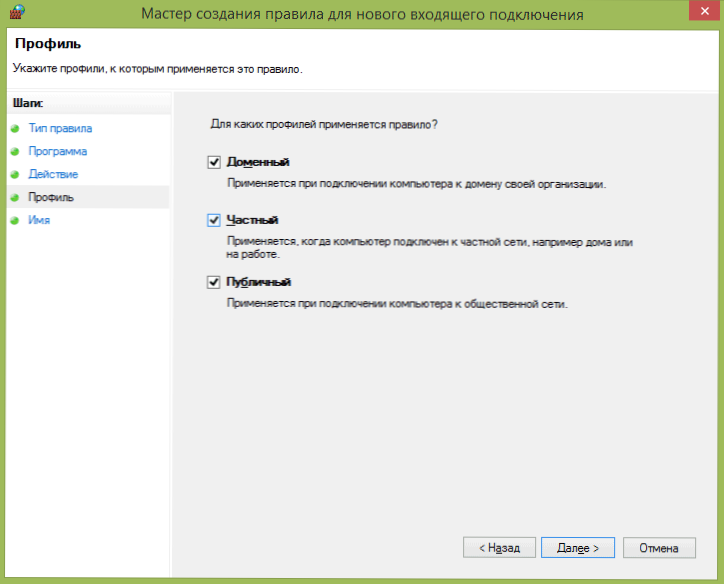

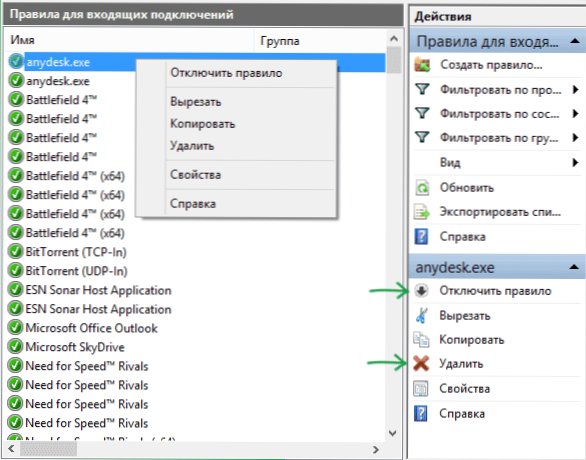

Punkt przedostatni - wskaż, dla którego z trzech profili sieciowych zostanie zastosowana. Następnie powinieneś również ustawić nazwę reguły i jej opisu, jeśli to konieczne, i nacisnąć „gotowe”. Zasady wchodzą w życie natychmiast po utworzeniu i pojawiają się na liście. W razie potrzeby możesz usunąć, zmienić lub tymczasowo wyłączyć utworzoną regułę w dowolnym momencie.

Aby uzyskać bardziej subtelne dostrajanie dostępu, możesz wybrać niestandardowe reguły, które można zastosować w poniższych przypadkach (tylko kilka przykładów):

- Konieczne jest zakazanie wszystkich programów do podłączenia się do określonego adresu IP lub portu, użyć określonego protokołu.

- Musi ustawić listę adresów, z którymi może się połączyć, zakazując całej reszty.

- Skonfiguruj reguły dla usług Windows.

Ustawienie konkretnych reguł występuje niemal w taki sam sposób, jak opisano je powyżej i ogólnie nie jest szczególnie trudne, chociaż wymaga pewnego zrozumienia tego, co dokładnie się dzieje.

Windows Firewall pod względem zwiększonego bezpieczeństwa pozwala również skonfigurować reguły bezpieczeństwa połączenia związane z uwierzytelnianiem, jednak dla zwykłego użytkownika te możliwości nie będą wymagane.

- « Czyszczenie komputera z Garbage in Clean Master na PC

- Windows 10 Techniczne podgląd ładowania dysku flash »