Epidemiczne odpowiedzi na częste pytania i złudzenia użytkownika

- 1402

- 384

- Pani Patrycjusz Sokołowski

Treść

- Czy „diabeł” jest naprawdę okropny

- Jak rozprzestrzenia się Wannacry

- Kto jest zagrożony atakiem Wannacry i sposobem ochrony przed nim

- Jak działa wirus, co jest szyfrowane

- Co zrobić, jeśli WannaCry już zainfekował komputer

- Jak dalej żyć tym życiem

Oraz o tym, że fragmentaryczne informacje nie dają pełnego zrozumienia sytuacji, powoduje spekulacje i pozostawiają po sobie więcej pytań niż odpowiedzi. Aby dowiedzieć się, co się faktycznie dzieje, komu i co zagraża, jak chronić przed infekcją i jak rozszyfrować pliki uszkodzone przez WannaCry, jest poświęcone dzisiejszym artykule.

Czy „diabeł” jest naprawdę okropny

Nie rozumiem, jaki rodzaj zamieszania Wannacry? Istnieje wiele wirusów, nowe pojawiają się ciągle. I ten jest wyjątkowy?

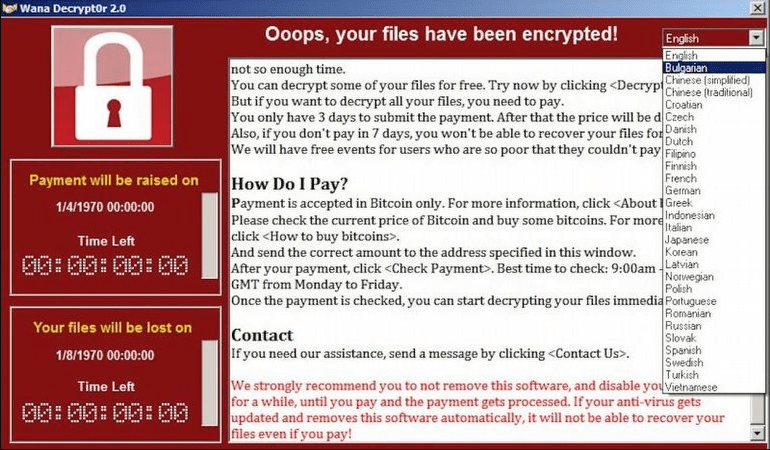

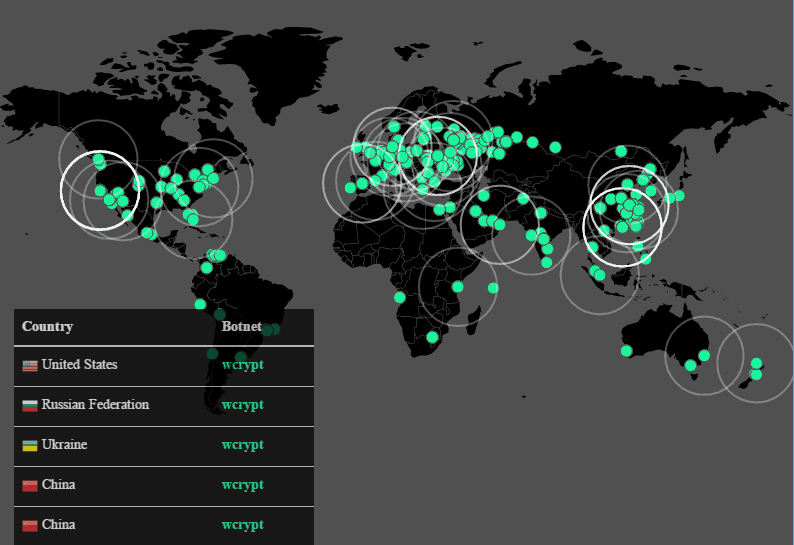

Wannacry (inne nazwy WANACRYPT0R, WANA DECRYPT0R 2.0, WannaCrypt, wncry, wcry) - niezupełnie zwyczajne cybernetyczne zero. Powodem jego smutnej sławy jest gigantyczna ilość szkód wyrządzonych. Według Europola naruszył pracę ponad 200 000 komputerów z systemem Windows w 150 krajach świata oraz szkód, które ich właściciele doznały ponad 1 000 000 000 USD. I jest to dopiero w ciągu pierwszych 4 dni dystrybucji. Większość ofiar - w Rosji i Ukrainie.

Wiem, że wirusy przenikają na komputerze przez dorosłe strony. Nie odwiedzam takich zasobów, więc nic mi nie grozi.

Wirus? Mam też problem. Kiedy wirusy zaczynają się na moim komputerze, uruchamiam narzędzie ***, a po pół godziny wszystko jest w porządku. A jeśli to nie pomoże, ponownie zainstaluję Windows.

Wirus wirusa - niezgoda. WANNACRY - Trojan Monitor, Work Network, który jest w stanie rozprzestrzeniać się za pośrednictwem lokalnych sieci i Internetu z jednego komputera do drugiego bez uczestnictwa człowieka.

Najbardziej złośliwe programy, w tym szyfrowanie, zaczyna działać dopiero po „przełknięciu przynęty”, to znaczy kliknięć link, otwiera plik itp. P. A Aby zarażić się WannaCry, nie ma potrzeby nic robić!

Raz na komputerze z systemem Windows, złośliwe oprogramowanie w krótkim czasie szyfruje większość plików użytkownika, po czym wyświetla wiadomość wymagającą okupu w wysokości 300-600 USD, którą należy przenieść do określonego portfela w ciągu 3 dni. W przypadku opóźnienia grozi odszyfrowaniem plików niemożliwych po 7 dniach.

Jednocześnie szkodliwości szukają luk w penetracji innych komputerów, a jeśli je znajdzie, zaraża całą sieć lokalną. Oznacza to, że kopie zapasowe plików przechowywanych na sąsiednich maszynach również stają się bezużyteczne.

Usunięcie wirusa z komputera nie prowadzi do odszyfrowania plików! Ponowne zainstalowanie systemu operacyjnego - też. Wręcz przeciwnie, gdy wraz z infekcją łupkową oba te działania mogą pozbawić możliwości przywrócenia plików, nawet jeśli istnieje ważny klucz.

Więc tak, „diabeł” jest dość okropny.

Jak rozprzestrzenia się Wannacry

Wszyscy kłamiecie. Wirus może przenikać mój komputer tylko wtedy, gdy sam go pobram. I jestem czujny.

Wiele szkodliwych programów jest w stanie zarażać komponenty (i urządzenia mobilne, przy okazji) poprzez luki w zabezpieczeniach - błędy w kodeksie komponentów systemu operacyjnego i programów, które otwierają cyberprzestępstwo możliwość użycia zdalnej maszyny do własnych celów. W szczególności WannaCry rozprzestrzenia się w rozdzielczości 0-dniowej w zabezpieczeniach w protokole SMB (luki zero-dniowe nazywane są błędami, które nie zostały poprawione w momencie ich działania przez złośliwe/szpiegowe).

Oznacza to, że aby zainfekować komputer chipper chipper, wystarczą dwa warunki:

- Połączenie z siecią, w której znajdują się inne zainfekowane samochody (Internet).

- Obecność w układzie powyższej luki.

Skąd pochodzi ta infekcja? To są sztuczki rosyjskich hakerów?

Według niektórych raportów (nie odpowiadam na niezawodność), luka w protokole sieci SMB, który służy prawnym zdalnym dostępie do plików i drukarek w systemie Windows, była pierwszą, która odkryła amerykańską agencję bezpieczeństwa narodowego. Zamiast zgłaszać ją w Microsoft, aby poprawić tam błąd, postanowili sami go użyć i opracować exploit (program wykorzystujący podatność).

Następnie ta eksplozja (nazwa kodeksu EternalBlue), która przez pewien czas służyła do penetracji komputerów bez wiedzy właścicieli, została skradziona przez hakerów i stanowiła podstawę tworzenia wymuszenia Wannacry. To znaczy, że nie do końca prawne i etyczne działania budownictwa państwa amerykańskiego, maramery wirusowi dowiedzieli się o podatności.

Autorstwo szyfrowania zdecydowanie nie zostało ustalone.

Wyłączyłem instalację aktualizacji Okna. Nafig jest potrzebny, gdy wszystko działa bez nich.

Przyczyną tak szybkiego i dużego spreadu epidemii jest brak „łatki” w tym czasie - aktualizacja systemu Windows, która może zamknąć lukę Wanna Cry. Ponieważ, aby go rozwinąć, zajęło to trochę czasu.

Dziś istnieje taka łatka. Użytkownicy, którzy aktualizują system automatycznie, otrzymali go w pierwszych godzinach po wydaniu. A ci, którzy uważają, że aktualizacje nie są potrzebne, są nadal zagrożone infekcją.

Kto jest zagrożony atakiem Wannacry i sposobem ochrony przed nim

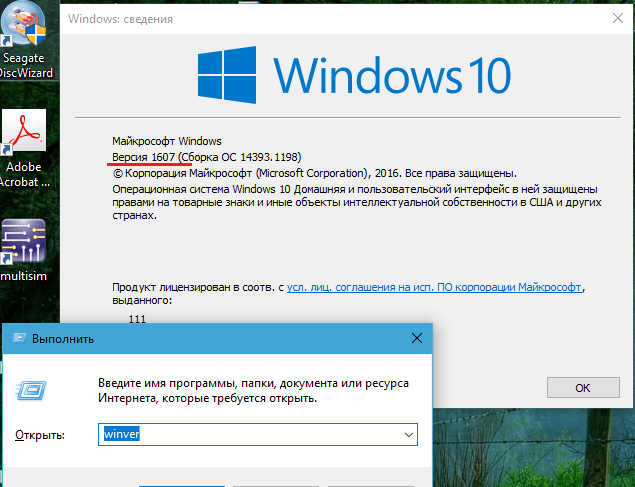

O ile mi wiadomo, ponad 90% zainfekowanych komputerów Wannacry, pracował pod kontrolą System Windows 7. Mam „tuzin”, co oznacza, że nic mi nie grozi.

Niebezpieczeństwa infekcji WannaCry podlegają wszystkim systemom operacyjnym, które korzystają z protokołu sieci SMB V1. Ten:

- Windows XP

- Windows Vista

- System Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Zakaz dzisiejszej sieci jest ryzykowany przez użytkowników systemów, w których nie jest instalowany Krytyczna aktualizacja bezpieczeństwa MS17-010 (Dostępne do pobrania za darmo z TechNet.Microsoft.Com, do którego pokazano link). Łaty dla Windows XP, Windows Server 2003, Windows 8 i inne nieobsługiwane OSS można pobrać Z tej strony wsparcie.Microsoft.Com. Opisuje również metody sprawdzania obecności aktualizacji zapisującej.

Jeśli nie znasz wersji systemu operacyjnego na komputerze, kliknij kombinację Win+R Key i wykonaj Winver.

Aby wzmocnić ochronę, a także jeśli nie można teraz zaktualizować systemu, Microsoft podaje instrukcje dotyczące tymczasowego zamknięcia wersji SMB 1. Oni są Tutaj I Tutaj. Dodatkowo, ale niekoniecznie możesz zamknąć zaporę ogniową 445 TCP, który serwuje SMB.

Mam najlepszy antywirus na świecie ***, mogę z nim zrobić wszystko i nie boję się.

Dystrybucja WannaCry może wystąpić nie tylko z powyższego samozadowolenia, ale także w zwykły sposób -za pośrednictwem sieci społecznościowych, e -maili, zarażonych i phishingowych zasobów internetowych itp. D. I są takie przypadki. Jeśli pobierasz i uruchomisz złośliwy program ręcznie, to ani antywirus, ani łatki, które obejmują luki, zaoszczędzą od infekcji.

Jak działa wirus, co jest szyfrowane

Tak, pozwól mu zaszyfrować to, co chce. Mam przyjaciela programisty, on odszyftuje dla mnie wszystko. W skrajnych przypadkach znajdziemy kluczową metodę.

Cóż, zaszyfrowaj kilka plików i co? To nie powstrzyma mnie do pracy na moim komputerze.

Niestety nie rozszyfruje się, ponieważ nie będzie sposobów na zhakowanie szyfrowania RSA-2048, które wykorzystuje Wanna Cry, i nie pojawi się w dającej się przewidzieć przyszłości. I nie zaszyftuje kilku plików, ale prawie wszystkie.

Nie podam szczegółowego opisu pracy złośliwości, która jest zainteresowana, może zapoznać się z jej analizą, na przykład na blogu Microsoft Matt Suiche Expert. Zwrócę uwagę tylko na najważniejsze punkty.

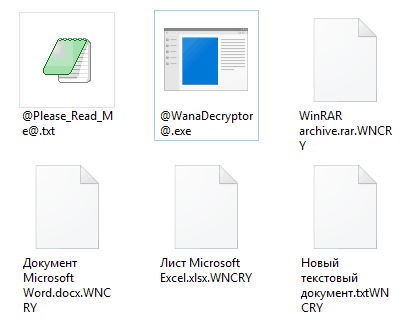

Pliki z rozszerzeniami są poddawane szyfrowaniu: .Doc, .Docx, .XLS, .XLSX, .Ppt, .Pptx, .Pst, .Ost, .MSG, .EML, .VSD, .VSDX, .tekst, .CSV, .RTF, .123, .Wks, .WK1, .PDF, .DWG, .OneToc2, .Snt, .JPEG, .Jpg, .DOCB, .Docm, .KROPKA, .DOTM, .DOTX, .XLSM, .XLSB, .Xlw, .Xlt, .XLM, .XLC, .Xltx, .Xltm, .Pptm, .Garnek, .PPS, .PPSM, .PPSX, .PPAM, .Potx, .Potm, .Edb, .HWP, .602, .Sxi, .STI, .Sldx, .Sldm, .Sldm, .Vdi, .VMDK, .VMX, .GPG, .AES, .ŁUK, .PAQ, .BZ2, .Tbk, .Bak, .SMOŁA, .TGZ, .GZ, .7z, .RAR, .Zamek błyskawiczny, .Kopia zapasowa, .ISO, .VCD, .BMP, .Png, .Gif, .SUROWY, .CGM, .Tif, .SPRZECZKA, .Nef, .Psd, .Ai, .Svg, .DJVU, .M4U, .M3U, .Środek, .WMA, .Flv, .3G2, .MKV, .3GP, .MP4, .Mov, .Avi, .Asf, .MPEG, .VOB, .MPG, .WMV, .Fla, .SWF, .WAV, .MP3, .CII, .Klasa, .słoik, .Jawa, .RB, .ŻMIJA, .Php, .Jsp, .Brd, .Sch, .dch, .ZANURZAĆ, .Pl, .VB, .VBS, .PS1, .Nietoperz, .CMD, .JS, .jako M, .H, .PIERWSZEŃSTWO, .CPP, .C, .Cs, .Suo, .Sln, .Ldf, .MDF, .Ibd, .Myi, .Moje d, .Frm, .ODB, .Dbf, .Db, .MDB, .ACCDB, .SQL, .Sqletedb, .Sqlite3, .Asc, .Lay6, .Położyć, .MML, .Sxm, .OTG, .ODG, .UOP, .Std, .Sxd, .OTP, .ODP, .WB2, .Slk, .Dif, .STC, .Sxc, .OT, .ODS, .3DM, .Max, .3DS, .UOT, .STW, .Sxw, .Ott, .ODT, .Pem, .P12, .CSR, .Crt, .Klucz, .PFX, .Der.

Jak widać, oto dokumenty i zdjęcia, audio wideo, archiwa, poczta i pliki utworzone w różnych programach ... ZLOVRED próbuje dotrzeć do każdego katalogu systemu.

Zaszyfrowane obiekty otrzymują podwójne rozszerzenie Z wncry, Na przykład ”Document1.Doc.Wncry ".

Po szyfrowaniu wirus kopiuje plik wykonywalny w każdym folderze @[email protected] - rzekomo do odszyfrowania po określeniu, a także dokument tekstowy @Proszę[email protected] Z komunikatem użytkownika.

Następnie próbuje eksterminować kopie cienia i punkty odzyskiwania systemu Windows. Jeśli UAC działa w systemie, użytkownik musi potwierdzić tę operację. Jeśli odrzucisz żądanie, będzie szansa na przywrócenie danych z kopii.

WannaCry przenosi klucze szyfrowania do centrów poleceń znajdujących się w sieci TOR, a następnie usuwa je z komputera. Aby wyszukać inne wrażliwe maszyny, skanuje lokalną sieć i arbitralne zakresy IP w Internecie, a po znalezieniu przenika wszystko, co może dotrzeć.

Dzisiaj analitycy znają kilka modyfikacji WannaCry o różnych mechanizmach dystrybucji, aw najbliższej przyszłości należy oczekiwać nowego.

Co zrobić, jeśli WannaCry już zainfekował komputer

Widzę, jak pliki zmieniają rozszerzenia. Co się dzieje? Jak to zatrzymać?

Szyfrowanie jest procesem nie -imponowym, choć nie za długi. Jeśli udało ci się to zauważyć, zanim komunikat Extorterist pojawi się na ekranie, możesz zapisać część plików, natychmiast wyłączając zasilanie komputera. Nie ukończenie systemu, ale Wyciąganie widelca z gniazda!

Podczas ładowania systemu Windows w normalnej, szyfrowanie będzie kontynuowane, dlatego ważne jest, aby temu zapobiec. Następne uruchomienie komputera powinno nastąpić albo w trybie awaryjnym, w którym wirusy nie są aktywne, lub z innego nośnika rozruchowego.

Ponadto twoje zadanie jest na wszelki wypadek, aby skopiować przetrwane pliki na zdejmowanym dysku lub dysku flash. Następnie możesz przejść do zniszczenia drań.

Moje pliki są szyfrowane! Wirus wymaga dla nich okupu! Co robić, jak rozszyfrować?

Odszyfrowanie plików po WannaCry jest możliwe tylko wtedy, gdy istnieje tajny klucz, który atakujący obiecują, gdy tylko ofiara przeniesie im ilość okupu. Jednak takie obietnice prawie nigdy nie są spełnione: dlaczego dystrybutorzy złośliwy?

W niektórych przypadkach możesz rozwiązać problem bez okupu. Do tej pory opracowano 2 dekodery Wannacry: Wanneyy (autor Adrien Guinet) i Wanakiwi (Autor Benjamin Delpy). Pierwszy działa tylko w systemie Windows XP, a drugi, utworzony na podstawie pierwszego, znajduje się w systemie Windows XP, Vista i 7 x86, a także w Northern Systems 2003, 2008 i 2008R2 x86 x86.

Algorytm pracy obu dekoderów opiera się na poszukiwaniu tajnych kluczy w pamięci procesu szyfrowania. Oznacza to, że tylko ci, którzy nie mieli czasu na ponowne uruchomienie komputera, mają szansę na odszyfrowanie. A jeśli nie dużo czasu minęło po szyfrowaniu (pamięć nie została zastąpiona przez inny proces).

Tak więc, jeśli jesteś użytkownikiem systemu Windows XP-7 x86, pierwszą rzeczą, którą powinieneś zrobić po wyświetleniu wiadomości okupu, jest wyłączenie komputera z sieci lokalnej i Internetu i uruchomienie dekodera Wanakiwi na innym urządzeniu. Nie wykonuj żadnych innych działań na komputerze przed wyodrębnieniem klucza!

Możesz zapoznać się z opisem pracy dekodera Wanakiwi na innym blogu Matt Suiche.

Po odszyfrowaniu plików rozpocznij antywirus, aby usunąć zło i ustaw łatkę, która zamyka drogi jego dystrybucji.

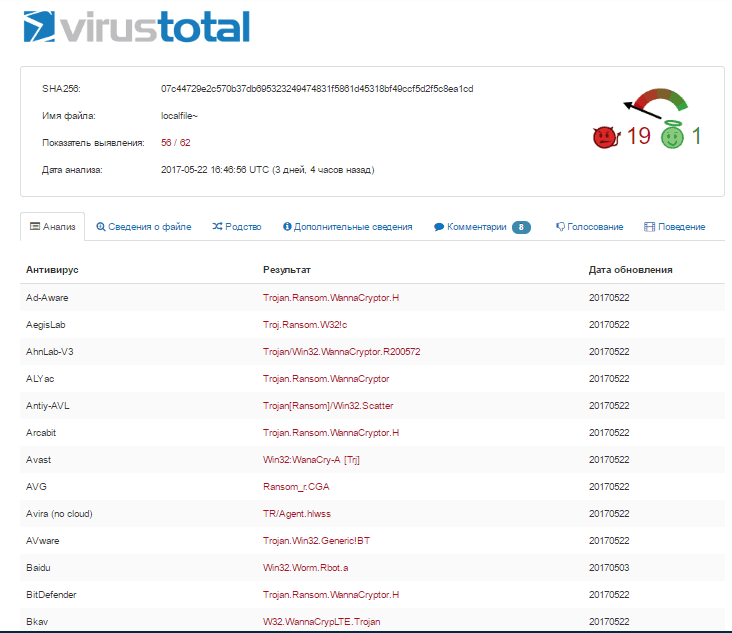

Dzisiaj WannaCry rozpoznaje prawie wszystkie programy antywirusowe, z wyjątkiem tych, które nie są aktualizowane, więc prawie każde.

Jak dalej żyć tym życiem

Epidemia reprivanta trojana z nieruchomościami samobieżnymi znalazła świat z zaskoczeniem. W przypadku wszelkiego rodzaju usług bezpieczeństwa okazało się tak nieoczekiwane jak początek zimy 1 grudnia dla usług komunalnych. Powodem jest nieostrożność i może. Konsekwencje - nieodwracalna utrata danych i straty. I dla twórców złośliwych - zachęty do kontynuowania tego samego ducha.Według analityków Wanacry przyniósł dystrybutorom bardzo dobre dywidendy, co oznacza, że takie ataki zostaną powtórzone. A ci, którzy zostali noszeni, niekoniecznie noszą. Oczywiście, jeśli nie martwisz się o to z góry.

Tak więc, abyś nigdy nie musiał płakać nad zaszyfrowanymi plikami:

- Nie odmawiaj instalacji aktualizacji systemu operacyjnego i aplikacji. Będzie to ochronić przed 99% zagrożeń, które rozprzestrzeniają.

- Kontynuuj kontrolę nad kontami - UAC.

- Utwórz kopie kopii zapasowych ważnych plików i przechowuj je na innym fizycznym medium lub najlepiej na kilku. Optymalne jest korzystanie z rozproszonych baz danych przechowywania danych w sieciach korporacyjnych, użytkownicy domów mogą przyjmować bezpłatne usługi w chmurze, takie jak Dysk Yandex, Dysk Google, OneDrive, Megasynk itp. D. Nie prowadzić tych aplikacji, gdy ich nie używasz.

- Wybierz niezawodne systemy operacyjne. Windows XP nie jest.

- Zainstaluj złożony antywirus klasy bezpieczeństwa Internetu i dodatkowa ochrona przed wymuszającymi, na przykład Kaspersky Endpoint Security. Lub analogi innych programistów.

- Zwiększ alfabetycję w przeciwdziałaniu trojansom-szafom. Na przykład dostawca antywirusowy Dr.Web przygotował szkolenia dla użytkowników i administratorów różnych systemów. Dużo przydatne i, co ważne, niezawodne informacje są zawarte na blogach innych programistów A/V.

A co najważniejsze: nawet jeśli jesteś ranny, nie przenoś pieniędzy do atakujących w celu dekodowania. Prawdopodobieństwo, że zostaniesz oszukany, wynosi 99%. Ponadto, jeśli nikt nie płaci, działalność wymuszenia stanie się bez znaczenia. W przeciwnym razie rozprzestrzenianie się takiej infekcji będzie rosło tylko.

- « Blokowanie VK na Ukrainie Jak przywrócić dostęp i chronić swoje prawo do informacji

- Wyższa prędkość, więcej miejsca, jak wymienić dysk twardy na laptopie »