DDOS atakuje na ciebie, co jest, co jest niebezpieczne, jak walczyć

- 4648

- 70

- Pani Jerzy Kruk

„Hakerzy są poważnymi ludźmi i polują na duży sposób, a„ mała ryba ”, taka jak strona o hodowli chomików lub skromny sklep internetowy chińskiego shmota, jest nieciekawe. Ataki DDOS? Nie, nie słyszałem. Tak, i co się martwić, ponieważ moja strona jest bardzo Maaaaleniki ”, niektórzy właściciele małych projektów internetowych kłócą się o coś takiego.

Cóż, snu, mieszkańcy Bagdadu. Wszystko jest spokojne, jeśli nie bierzesz pod uwagę, że jakikolwiek zasób sieciowy jest zagrożony atakiem hakerów - nie tylko witryny lub aplikacji internetowej, ale także ... zwykły komputer domowy, smartfon, telewizja z dostępem do Internetu, itp. D. Więc co to jest atak DDO i jak może cię to wyrządzić osobiście.

Treść

- Przez koncepcje

- Kto, kto i dlaczego

- Rodzaje i czas trwania ataków DDOS

- Jak ustalić, że Twój serwer lub strona została zaatakowana

- Jak zapobiegać i zatrzymać atak, jeśli już się zaczął

Przez koncepcje

Pojęcie DDOS Lub DIstrybowane DEnial OF SErvice oznacza „rozpowszechnioną odmowę utrzymania” - zaatakowany atak na zasób sieci. I nie jakoś, ale wypełniając go ogromną liczbą takich żądań.

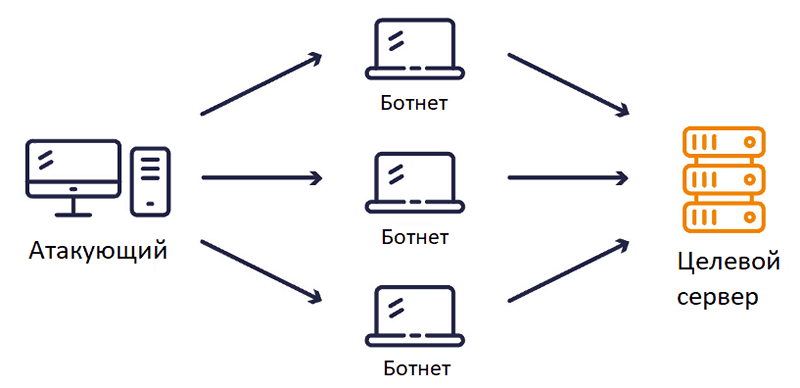

Oczywiście, aby zrzucić dowolny serwer, żądania z jednego komputera są wyraźnie za mało. Dlatego hakerzy używają sieci Zombie (Botnets) składających się z urządzeń sieciowych (komputer, smartfony, tablety, Smart TV, inteligentne urządzenia gospodarstwa domowego), zainfekowane programem trojanu, który zapewnia atakującym funkcje zdalnego sterowania.

Trojan może nie wydawać swojej obecności w zainfekowanym samochodzie, dopóki nie dostanie drużyny od hakera. A potem DDOS-ATAK rozpoczyna urządzenia jednocześnie zwracają się do serwera ofiary, a tym samym wyłącz.

Rozproszona odmowa konserwacji (DDOS ATAK) odbywa się za pośrednictwem urządzeń komputerowych, których umieszczenie wykracza poza granice jednej sieci lokalnej. Różni się od ataków DOS (odmowa usługi), w których uczestniczy tylko jeden komputer lub jedna sieć lokalna.

Duże zombie mają miliony zainfekowanych urządzeń. Właściciele tego ostatniego często nie podejrzewają, że ich technika żyje tajnym życiem i krzywdzi kogoś. I nawet nauczyłem się, ktoś myśli o tym w ten sposób: „Kiedy mi to nie przeszkadza, pozwól, aby faceci go używają”. Jest to jednak bardzo niebezpieczna nieostrożność, ponieważ DDOS-Trojan często ma również inne „przydatne” (oczywiście nie dla Ciebie): zdalny dostęp do systemu zainfekowanego urządzenia, gromadzenie danych poufnych (loginy, hasła, problemy bankowe) , biuletyn spamowy od właściciela pudełek elektronicznych, kryptowalut górniczych i t. D.

Ale nawet jeśli dostaniesz „czystego” trojana, zdolnego do tylko ataków, będzie też od niego wiele szkody. W końcu używa zasobów sprzętowych twojego sprzętu i zatyka kanał sieciowy, który kilka razy zmniejsza wydajność i szybkość połączenia internetowego.

Kto, kto i dlaczego

DDOS -AK to wpływ na konkretny zasób sieciowy, który dąży do dość określonych celów - sparaliżuje pracę, powodują wyrządzenie na materialnej szkodzie, zdyskredytuj właściciela w oczach klientów i partnerów. Często takie ataki są częścią złożonego łańcucha cyberprzestępczości, którego ostatecznym celem jest hakowanie serwera z dalszą kradzieżą lub zniszczeniem danych.

Potężne i długie ataki DDOS -LEVEL - przyjemność nie tanie. Występują rzadko, ale z hałasem i oświetleniem w prasie i są przeprowadzane przez dobrze wyposażone cyberprzestępcy i zawody i społeczności hakerów. Celem takich ataków są zwykle duże zamożne firmy, a inicjatorzy są albo konkurentami i wrogami tych ostatnich, albo sami atakujący ze względu. Często to narzędzie jest używane jako instrument działań politycznych, na przykład w celu przyciągnięcia uwagi lub wywierania presji na wpływowe osoby.

Ataki DDOS o średnim i niskim napięciu są znacznie bardziej powszechnym zjawiskiem. Wszelkie zasoby dostępne w Internecie - witryna, serwer korporacyjny, a nawet czyjeś komputer osobisty może zostać ich ofiarą. Konkurenci i wymuszenie stają się również klientami i wykonawcami takich akcji, ale mogą istnieć po prostu ciekawe eksperymentatorzy z nudzonych uczniów.

Jednak problemy z wyciągów „matki hakerów” są nie mniej niż od profesjonalistów: jeśli uda im się osiągnąć cel, ofiara nieuchronnie ponosi straty i wydaje energię na wyeliminowanie konsekwencji. Ale najniebezpieczniejszą rzeczą jest to, że ich bardziej zaawansowani „koledzy” mogą skorzystać z pracy zaległości i spróbować na przykład wniknąć za zaatakowane zasoby.

„Zastąpienie” niewielka witryna lub serwer przedsiębiorstwa o średniej wielkości jest warte całkiem przystępne pieniądze. Atakujący nie musi nawet mieć własnego botnetu - usługi przeprowadzania dzisiejszych ataków DDOS są oferowane prawie legalnie. I nie gdzieś w Darknet, ale w Subskrypcji Aboner. Cóż, zwłaszcza dociekliwe umysły mogą po prostu pobrać program z instrukcjami i zrobić wszystko „tak, jak powinno” z własnymi rękami. Ku ich radościom, oprogramowanie dla DDOS można również znaleźć w domenie publicznej.

Profesjonalne ataki o dużych skalach są przeprowadzane z centrów dowodzenia zlokalizowanych w różnych krajach świata. Centra często nie są w żaden sposób związane z geografią sieci zombie, które są kontrolowane, ani z miejscem pobytu samych cyberprzestępców. A to stwarza pewne trudności w neutralizowaniu takich działań.

Przeciwnie, odpowiedzialność za „amatorskie” ataki częściej leży wobec tych, którzy mieli lub wcześniej mieli bezpośredni związek z ofiarą. Z reguły nie mają zasobów, które mogą zapewnić im właściwy poziom ochrony i łatwo się spotkać. Jeśli więc Twoja firma próbuje skrzywdzić z DDOS, nie zapomnij skontaktować się z organami ścigania.

Rodzaje i czas trwania ataków DDOS

Istnieje sporo metod prowadzenia DDO, więc większości ataków nie można przypisać jednej konkretnej opcji. Zwykle mają złożony, połączony charakter. Ale częściej znajdują się następujące rodzaje ataków:

- Wolumetryczne (obszerne) - związane z przepełnieniem i wyczerpaniem przepustowości sieciowej.

- Poziom aplikacji - związane z wyczerpaniem zasobów serwera lub konkretnej aplikacji serwerowej, która jest tworzona przez intensywne obciążenie obliczeniowe lub niekompletne żądania.

- Poziomy protokołu - związane z działaniem podatności protokołów sieciowych i mające na celu wyczerpanie możliwości obliczeniowych sieci i węzłów pośrednich (zapory ogniowe).

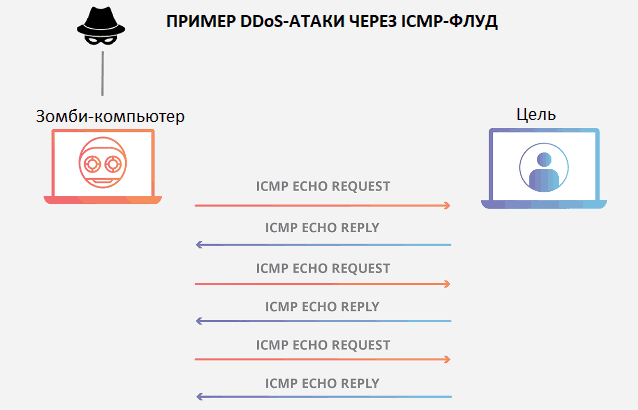

Wpływy z typu objętościowego są przeprowadzane przez wysyłanie ogromnej liczby pakietów UDP lub ICMP (UDP i ICMP-FLOOD) do losowych portów serwera. Po otrzymaniu jednego lub drugiego, zaatakowany system zwraca odpowiedzi na nadawców, co zwiększa tylko zatkanie kanału sieciowego.

Ataki poziomu dodatku (najczęstsze) są wysyłane do programów serwerowych o nadmiernej liczbie pakietów HTTP/ HTTPS/ SNMP, które należy przetworzyć, lub niekompletne żądania HTTP (powódź HTTP), aby serwer stoi w oczekiwaniu na ich brakujące części.

Ataki poziomu protokołu są przeprowadzane przez „bombardowanie” wizji serwerów przez niekompletne żądania SYN (SYN-FLOOD) utworzenia dużej liczby półproduktów (niepotwierdzonych) połączeń TCP, a tym samym zablokowania możliwości przetwarzania legalnego znajomości. Kolejną różnorodnością tego typu ataków jest wysłanie fragmentarycznych lub nadmiernych dużych pakietów ICMP, aby zabrać zasoby serwera, aby doprowadzić je do standardowej formy.

W Didos Ataki stosowane są również inne rodzaje powodzi, na przykład MAC Flood, który został zaprojektowany tak, aby wyłączyć przełączniki sieciowe, powódź DNS używana do zneutralizowania serwerów DNS itp.D.

Niezależnie od metody ataku, jedna jest zawsze oparta na jednej rzeczy - wyczerpanie zasobów zaatakowanego węzła jest.

Czas trwania wpływu na ofiarę jest ograniczony tylko zdolnościami i pragnieniem atakującego. Ponad połowa ataków DDOS trwa mniej niż dzień. Około jedna trzecia - mniej niż godzinę. Pozostałe trwa od dwóch dni do kilku tygodni, a najmniejsza część to ponad miesiąc.

Jak ustalić, że Twój serwer lub strona została zaatakowana

Od początku wpływu do momentu, w którym zaatakowany zasób przestaje odpowiadać na prośby, najczęściej (ale nie zawsze) mija kilka godzin. Jeśli masz czas na podjęcie środków ochronnych, można uniknąć poważnych konsekwencji. Ale w tym celu musisz wiedzieć, jakie są domyślne oznaki ataku.

Więc to, co Didos Atak przejawia się:

- Przychodzący, a czasem wychodzący ruch sieciowy węzła atakującego znacznie wzrasta i ma tendencję do dalszego wzrostu. Wielkość ruchu do niektórych portów znacznie rośnie.

- Rosnące obciążenie procesora i pamięci RAM wzrasta.

- Podczas działania aplikacji serwerowych powstają różne błędy - od „odejścia” poszczególnych funkcji po całkowitą niemożność uruchomienia.

- Większość klientów dotyczy tych samych funkcji aplikacji lub witryny, na przykład otwiera określoną stronę.

- Strony są powoli ładowane na miejsce atakujące, poszczególne funkcje nie są wykonywane, pojawiają się błędy. Czasami, ze oznakami ataku, strona blokuje dostawcę hostingu w celu ochrony przed narażeniem na niewinnych sąsiadów.

- W dziennikach serwera atakującego i urządzeń sieciowych duża liczba żądań klientów geograficznie usunięto od siebie (sieci zombie zainfekowanych komputerów).

- Klienci, którzy nie mają tych znaków, są masowo adresowani na stronie, która tradycyjnie ma publiczność, zjednoczoną przez język lub lokalizację (portal miejski). Na przykład z innych miast i krajów.

Objawy te, oprócz dwóch ostatnich, znajdują się nie tylko w atakach hakerów, ale także z innymi problemami zasobów sieciowych. Jedynym znakiem jest powód, aby wzmocnić uwagę. Ale jeśli są dwa lub więcej, nadszedł czas, aby podjąć środki ochronne.

Jak zapobiegać i zatrzymać atak, jeśli już się zaczął

Wielu właścicieli witryn jest przekonanych, że pojedynczy atak, jeśli jest już w użyciu, jest łatwiejszy i tańszy do oczekiwania, ponieważ najczęściej są one krótkoterminowe. Zwykle tak jest, ale jeśli udało się to podnieść pod wpływem wysokiego poziomu, który trwa kilka dni, walka nie jest łatwa i kosztowna:

- Jeśli strona jest publikowana na serwerze wirtualnym, przenieś ją do przydzielonych. Być może atak nie jest skierowany do ciebie, ale na jedną z sąsiednich stron.

- Połącz usługi w Arsenale, których istnieją specjalne kompleksy ochrony sprzętu z DDO, ponieważ tylko metody oprogramowania w takich przypadkach są nieskuteczne.

Efekty średnie i niskiej mocy (powódź) można spróbować samodzielnie zastanowić się nad śledzeniem i blokowaniem źródeł żądań. Jednak nie zajmie to znacznie mniej czasu niż trwa atak.

O wiele bardziej poprawne jest zwrócenie uwagi na konfigurowanie zasobów sieciowych przed atakiem.

Oto przybliżona lista tego, co należy zrobić najpierw:

- Zainstaluj ochronę witryny przed botami, gdzie jest to możliwe.

- Przeanalizuj dzienniki, określ nierzetelne adresy i domeny i blokuj dostęp do swojego zasobu na zawsze.

- Zakazanie przetwarzania żądań ICMP. Jeśli zakaz jest niemożliwy - limit.

- Użyj filtrów i analizatorów ruchu sieciowego przed wejściem na serwer.

- Odmówić korzystania z potencjalnie wrażliwego oprogramowania na serwerze i tego, co jest ustalone, wsparcie w bieżącym stanie. Podłącz środki monitorowania stanu systemu i programów.

- Zainstaluj kwoty do korzystania z zasobów sprzętowych.

- Zwiększ przepustowość sieci i wyróżnij osobny kanał do dostępu administracyjnego.

- Zwiększ limit o maksymalną liczbę związków HTTP.

- Zmniejsz maksymalne jednoczesne połowy połączeń TCP z jednym klientem i czas na ich zatrzymanie.

- Izolacja usług przeznaczonych do administracji z dostępu zewnętrznego.

- Użyj gotowych rozwiązań ochrony DDOS, które ma dostawca hostingowy i firmy komercyjne zewnętrzne.

I jeśli to możliwe, dystrybuuj najważniejsze zasoby internetowe według różnych serwerów, które nie są ze sobą powiązane. Tak że w przypadku ataku na jeden.

Być może środki te nie zapewnią stu procent ochrony przed zagrożeniami, ale z pewnością zmniejszy ich prawdopodobieństwo dziesięć razy.

Powodzenia i bezpieczeństwa!