Co to jest przeglądarka Tor?

- 3452

- 752

- Pani Jerzy Kruk

Co to jest przeglądarka Tor?

Tor jest przeglądarką, skonfigurowaną w określony sposób, gwarantującym anonimowość korzystania z Internetu. Tryb incognito osiąga się przez szyfrowanie ruchu i jego dalsze routing na serwerach. Korzystanie z przeglądarki pozwala ukryć tożsamość użytkownika i chronić połączenie internetowe przed różnymi rodzajami nadzoru. Dodatkową opcją TOR jest obejście bloków internetowych. Zapoznajmy się z możliwościami i funkcjami pracy przeglądarki.

Tor - co to jest, zalety i wady technologii

Tor jest tandemem nowoczesnej wersji Mozilla Firefox i oprogramowania, z naciskiem na prywatność. Program jest bezpłatny, pozwala skutecznie ominąć cenzurę w sieci. Sieć przeglądarki składa się z wielu serwerów rozrzuconych po całym świecie kontrolowanych przez wolontariuszy.

Anonimowość jest zapewniana poprzez połączenie z trzema sztafetami, z których każdy jest szyfrowany. W rezultacie nie można obliczyć ścieżki od przemieszczania informacji od odbiorcy do nadawcy.

Podczas korzystania z TOR w grę wchodzi inny adres IP, który często należy do innego kraju. Jednocześnie adres IP jest ukryty przed stronami, które użytkownik odwiedza. Dodatkowym środkiem bezpieczeństwa jest szyfrowanie witryn odwiedzanych od nieautoryzowanych osób, które mogą przechwycić ruch ruchu.

Zmniejsza to ryzyko śledzenia online do zera. Tor pozwala również ominąć filtry internetowe. Strony internetowe i zasoby, które wcześniej były niedostępne z powodu blokowania w kraju, stają się dostępne dla użytkownika.

Zalety użytkowania:

- ochrona przed inwigilacją, która może stanowić groźbę poufności;

- brak zbudowanych -w systemach nadzoru użytkowników;

- Prostota systemu, nawet niedoświadczony użytkownik może łatwo poradzić sobie z programem;

- Technologia nie wyciąga korzyści z danych użytkownika;

- Przeglądarka jest zalecana przez wielu ekspertów ds. Bezpieczeństwa;

- Dynamizm programu - możesz uruchomić go z dowolnego rodzaju mediów, w tym przenośnych;

- Przeglądarka blokuje wszystkie funkcje sieci, które mogą zagrozić bezpieczeństwu.

Używanie TOR nie jest pozbawione wad. Głównym z których jest niska prędkość obciążenia. Ponadto użytkownik jest ograniczony w możliwościach korzystania z wszystkich funkcji niektórych zasobów.

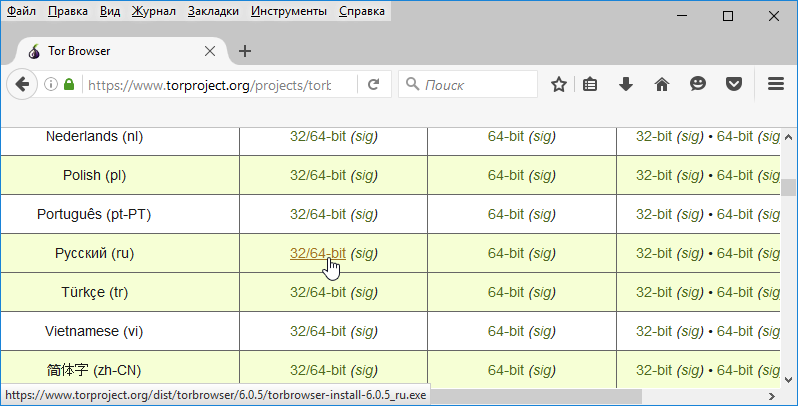

Proces pobierania i instalacji

Najpierw musisz przejść na oficjalną witrynę Tor Browser - https: // www.Torproject.Org. Naciśnij przycisk „Pobierz”, po którym otrzymasz tabelę różnych wersji. Wybierz prawo i kontynuuj ładowanie. Jeśli strona jest dla Ciebie niedostępna, możesz wysłać list żądający do [email protected]. Wskaż niezbędną wersję, po której otrzymasz link do pobrania, który nie zostanie zablokowany.

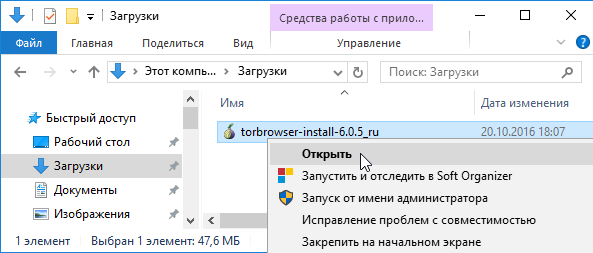

Korzystanie z programu TOR nie wymaga standardowej procedury instalacji. Po prostu rozpakuj przeglądarkę na komputerze i uruchom ją stamtąd. Jeśli nadal chcesz zainstalować TOR, wykonaj określone kroki:

- Przechodzimy do folderu „ładuj”;

- Otwórz plik, wybierz żądany język instalacji;

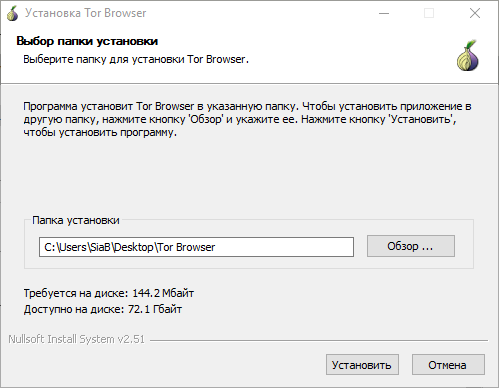

- Wybierz folder instalacji programu;

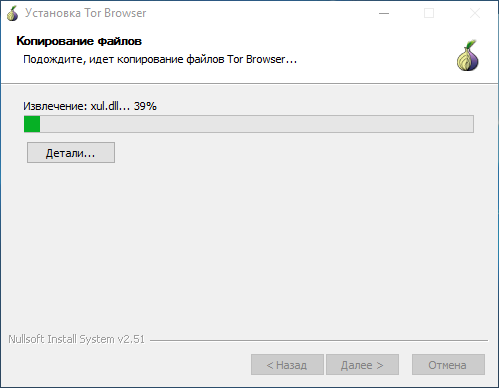

- Kliknij „OK” i „Gotowy”.

instalacja zakończona. Na komputerze pojawi się skrót.

Jak skonfigurować Tor do pracy osobistej?

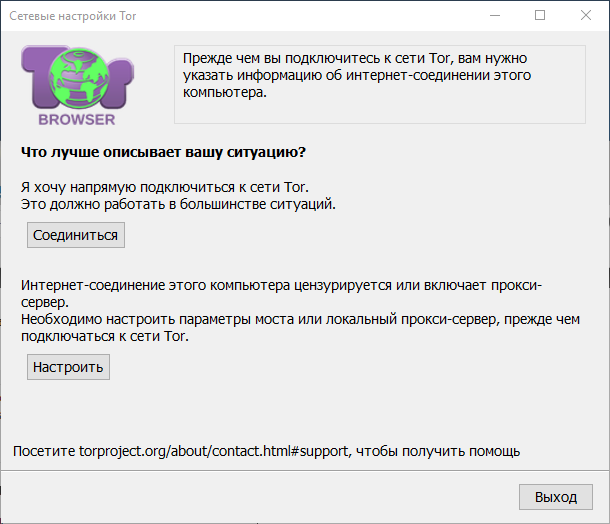

Podczas pierwszego uruchomienia program zapyta rodzaj połączenia, które należy wybrać. TOR oferuje 2 rodzaje połączeń:

- Bezpośrednie połączenie - powinieneś wybrać z nieograniczonym dostępem do sieci, w krajach, w których przeglądarka nie jest zabroniona na poziomie legislacyjnym, korzystanie z programu nie jest monitorowane przez odpowiednie usługi;

- Ograniczone połączenie - powinieneś wybrać z ograniczonym dostępem do sieci, dla krajów, w których korzystanie z przeglądarki jest zablokowane lub zabronione.

W pierwszym przypadku musisz uruchomić program i wybrać sekcję „Połączenie”. Po czym będzie dostępne użycie przeglądarki.

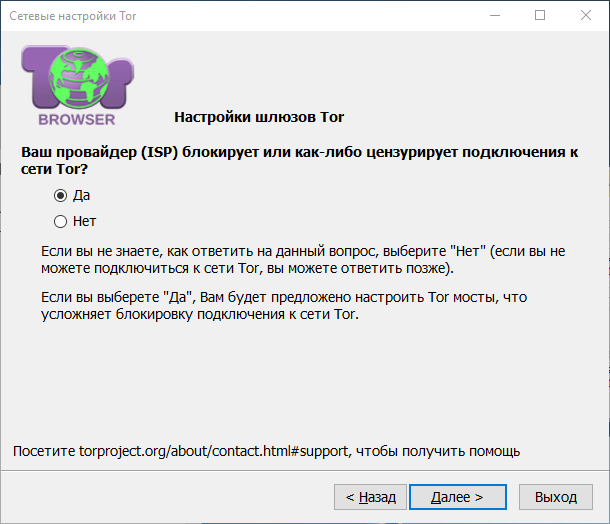

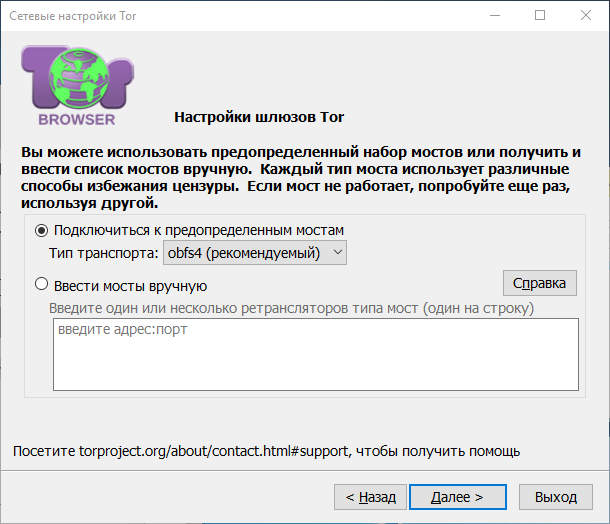

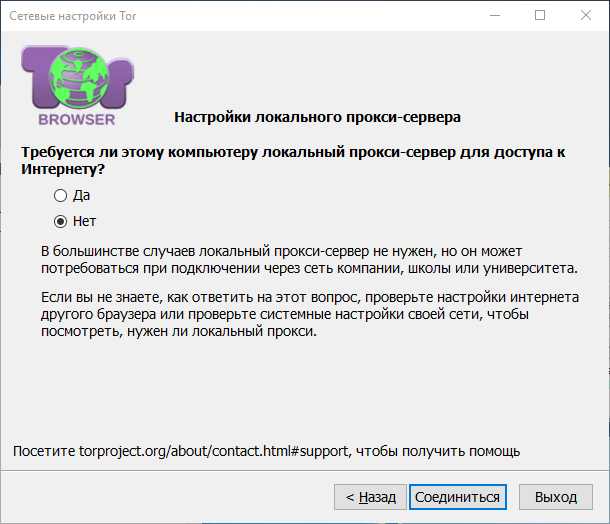

W drugim przypadku konieczne jest dodatkowo zaszyfrowanie mostów. Wybierz „Ograniczony dostęp” i naciśnij klawisz „Ustawienia”. Teraz przechodzimy do strojenia mostów. W oknie, które się otwiera, wybierz sekcję „Podłącz do z góry określonych mostów”. Ponadto program zapyta: Czy potrzebujesz proxy, aby zapewnić dostęp do sieci. Wybierz parametr „Nie”. Następnie kliknij „Połącz”.

Alternatywą jest niezależny wybór mostów. Ta metoda jest rzadko stosowana, więc prawdopodobieństwo, że zostaniesz zablokowany minimalny. Użytkownik musi przejść na stronę Tor Project i poprosić o adresy istniejących mostów. Następnie wystarczy postępować zgodnie z instrukcjami.

Po otrzymaniu informacji możesz osobiście opracować adresy mostów w ustawieniach i użyć przeglądarki.

Funkcje użytkowania

Używanie TOR jest bardzo proste. Jest to klasyczna przeglądarka z jedną ważną funkcją - reżimem poufności. Możesz także odwiedzić zasoby i miejsca zainteresowania bez zagrożenia nadzorem. Jednak mogą pojawić się pytania, jeśli na przykład jesteś spożywany w kraju, w którym korzystanie z TOR jest zabronione. W takim przypadku postępuj zgodnie z krokami:

- Przechodzimy do menu przeglądarki;

- Wybierz Ustawienia połączenia;

- Zmień metodę łączenia się z Internetem (patrz powyższa sekcja dotycząca ograniczonego połączenia);

- Po zakończeniu ustawień kliknij „OK” i uruchom ponownie program.

Podczas korzystania z technologii warto pamiętać, że aktywność w sieci będzie chroniona tylko w przeglądarce Tor. Program nie chroni innych działań użytkowników online. Odwiedzając TOR, historia operacji jest dostępna tylko wtedy, gdy korzystasz z programu. Jak tylko się z niego wydostanie, historia zostanie automatycznie wyczyszczona bez ochrony na komputerze dysku twardym.

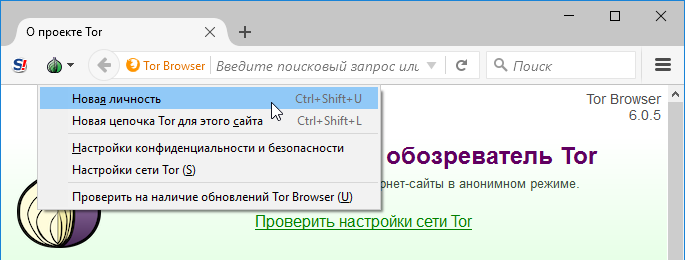

Aby sprawdzić, czy przeglądarka jest aktywna, musisz odwiedzić stronę dewelopera - https: // sprawdź.Torproject.Org/. Korzystając z programu, możesz tworzyć nowe osobowości. Można to zrobić w menu Ustawienia. Jednocześnie przeglądarka wybierze nowe przekaźniki, które zapewnią anonimowość.

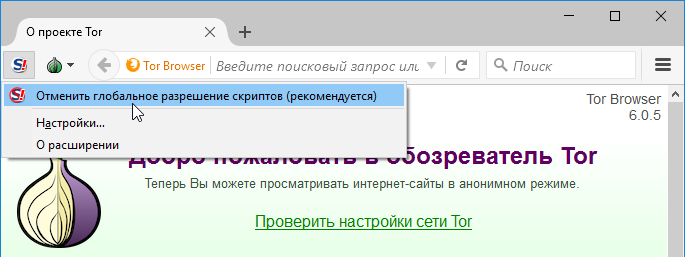

Korzystając z sieci, będzie to wyglądać tak, jakbyś wprowadził do Internetu pod innym adresem IP. Dodatkową miarą ochrony jest opcja NoScript. Nie jest domyślnie aktywny, ale można go podłączyć.

Jego aktywność ma na celu ochronę użytkownika przed wyciekiem danych poprzez skrypki i ochronę przed potencjalnie złośliwymi stronami. Aby go aktywować, należy nacisnąć charakterystyczną ikonę, która znajduje się po lewej stronie klucza menu głównego.

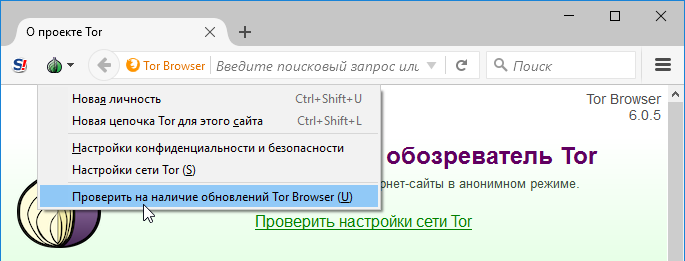

Aby uzyskać pełną obsługę, przeglądarka musi być systematycznie aktualizowana. Użytkownik otrzyma powiadomienia o tym, ale okresowo konieczne jest przeglądanie swojej obecności samodzielnie. Można to zrobić w sekcji menu „Sprawdzanie dostępności aktualizacji”.

I do jakich celów używasz przeglądarki Tor? Napisz w komentarzach!

- « Router TP-Link TL-MR3420 przestaje działać po podłączeniu prefiksu Nexus Player

- Router Zyxel nie podaje Internetu »